1. sql注入:

在sql语句中,如果存在'--'字符,则执行sql语句时会注释掉--字符后面的内容。凡有SQL注入漏洞的程序,都是因为程序要接受来自客户端用户输入的变量或URL传递的参数,并且这个变量或参数是组成SQL语句的一部分。

危害:

1.非法读取、篡改、删除数据

2.盗取用户的各类敏感信息,获取利益

3.通过修改数据库来修改页面上的内容

4.注入木马等等

防止方式有:

1.使用预编译绑定变量的SQL语句 如execute()

2.严格加密处理用户的机密信息

3.不要随意开启生产环境中Webserver的错误显示

4.使用正则表达式过滤传入的参数

5.字符串过滤

6.检查是否包函非法字符

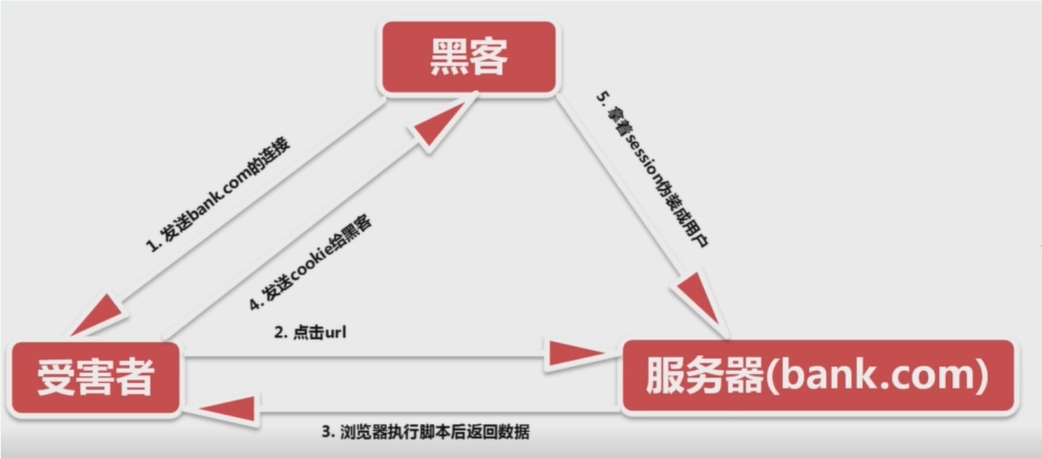

2. xss攻击:xss跨站脚本攻击(Cross Site Scripting)

危害:

1.盗取各类用户账号,如用户网银账户,各类管理员账号

2.盗取企业重要的具有商业价值的资料

3.非法转账

4.控制受害人机器向其他网站发起攻击、注入木马等

流程:

受害者向服务器发送url请求,服务器返回数据

黑客发现服务器存在了漏洞

防范:

1.代码里要对用户输入的地方和变量都需要仔细检查长度和对'<','>', ' ; ', " ' "等字符做过滤

2.避免直接在cookie中泄露用户隐私,例如email、密码等信息,通过cookie和系统ip绑定来降低cookie泄漏后的危险

3.尽量采用POST而非GET提交表单

3. CSRF(Cross-site request forgery)跨站请求伪造,也被称为“One Click Attack”或者Session Riding,通常缩写为CSRF或者XSRF,是一种对网站的恶意利用。尽管听起来像跨站脚本(XSS),但它与XSS非常不同,XSS利用站点内的信任用户,而CSRF则通过伪装来自受信任用户的请求来利用受信任的网站。与XSS攻击相比,CSRF攻击往往不大流行(因此对其进行防范的资源也相当稀少)和难以防范,所以被认为比XSS更具危险性。

发送随机字符串,进行校验,

csrf放在了process_view里边

@csrf_exempt(免除认证)

@csrf_protect(需要认证)

危害:

1.以你的名义发送邮件

2.盗取你的账号

3.购买商品

4.虚拟货币转账

原理: