目录

01 RSR10-02E、RSR20-14E-F802.1x认证配置

01 RSR10-02E、RSR20-14E-F802.1x认证配置

功能介绍

RSR10-02E、RSR20-14E/F固化交换端口,没有登陆交换卡这种概念,也无法登陆交换卡。路由/交换的所有配置都在路由器的CLI界面完成。

一、组网需求:

某银行通过使用RSR20-14E路由器,路由器固化的交换卡用于网点下的生产、办公终端接入;F1/0~F1/7用于生产终端接入,不启用802.1X认证;F1/8~F5/23用于办公终端接入,需启用802.1X认证;分行中部署赛门铁克服务器用于radius认证及安全策略的下发。

详细需求如下:

- 802.1X基本认证(必选):PC使用使用赛门铁克客户端完成802.1X认证。

- radius服务器冗余(可选):使用双radius服务器,主服务器故障后能够在4S后完成主备radius服务器的切换;主服务器恢复后能够在5分钟后完成回切。

- 802.1X主动认证(推荐):由于802.1X认证端口下可能还再接了HUB,需要启用802.1X主动认证功能,每间隔90S对末认证的用户发起认证请求。

- MAC迁移(推荐):由于802.1X认证端口下可能还再接了HUB,因此需要开启MAC迁移功能。

- 安全通道(必选):办公终端包括一些VOIP电话、网络广告屏、考勤机等无法进行802.1X认证的设备,因此需要将这些设备的流量放入安全通道进行免认证,以保证这些设备的正常工作。

应用场景

企业对网络的安全性要求比较高,用户电脑在接入网络的时候,需要通过用户名、密码的方式验证用户是否合法,只有拥有正确的用户名、密码的用户才能上网,那么可以在路由器上启用802.1X功能。

二、组网拓扑:

三、配置要点:

注意:该配置只适用于RSR10-02E/RSR20-14E/F

1、完成网点路由器的基本配置,保证网络连通性(必选)

2、配置radius冗余参数(推荐)

3、配置802.1X认证参数(必选)

4、配置主动认证和MAC迁移功能(推荐)

5、配置安全通道(必选)

6、打开办公终端对应端口的802.1X认证功能(必选)

四、配置步骤

1、完成网点路由器的基本配置,保证网络连通性(必选)

完成网点路由器的基本配置,保证生产终端、办公终端业务正常。

2、配置radius冗余参数(推荐)

Ruijie(config)#aaa new-model

Ruijie(config)#radius-server host 192.168.51.223 key test //配置主radius服务器及key

Ruijie(config)#radius-server host 192.168.33.57 key test //配置备radius服务器及key

Ruijie(config)#radius-server timeout 2 //向radius重传请求之前的等待时间为2秒

Ruijie(config)#radius-server retransmit 1 //radius报文超时后的重传次数

Ruijie(config)#radius-server deadtime 5 //服务器被判定为dead状态后,5分钟内不向该服务器发送认证请求。5分钟后该服务器重新变为active状态,继续向该服务器发送认证请求。

Ruijie(config)#radius-server dead-criteria time 5 tries 2 //判断radius服务器为dead的标准为:5秒内重传2次后radius服务器都无响应

Ruijie(config)#aaa group server radius radius_group //新建"radius_group"radius服务器组

Ruijie(config)#server 192.168.51.223 //在服务器组中添加主服务器

Ruijie(config)#server 192.168.33.57 //在服务器组中添加备服务器

Ruijie(config)#ip radius source-interface loopback 0 //指定radius报文的源IP地址

3、配置802.1X认证参数(必选)

(1)配置802.1x认证模板

Ruijie(config)#aaa authentication dot1x default group radius_group //配置dot1x认证模板,如需使用逃生功能,需在radius_group后再配置none参数。

Ruijie(config)#dot1x authentication default //指定dot1x认证模板

(2)配置802.1X重认证和认证超时相关参数

Ruijie(config)#dot1x re-authentication //配置dot1x重认证功能

Ruijie(config)#dot1x reauth-max 10 //配置客户端最多可以重认证失败10次

Ruijie(config)#dot1x timeout server-timeout 10 //dot1x认证超时时间为10S,该时间要大于radius的超时时间,否则radius末超时dot1x就超时了。

Ruijie(config)#dot1x timeout tx-period 10 //dot1x认证报文重传间隔

注意:windows xp/vista/server2008系统802.1X功能存在缺陷,使用赛门铁克客户端进行802.1X认证时,会出现路由器重启后导致PC无法认证成功或逃生功能不生效的问题;可通过以下3种方式解决(详见文后的附录):

1、路由器重启后,对路由器上连接存在问题客户端的交换口进行shut/no shut操作。

2、在路由器上配置以上第“(2)配置802.1X重认证和认证超时相关参数”的命令。

3、在windows上安装补丁程序,并修改注册表。

因此在工程实施时,建议将“(2)配置802.1X重认证和认证超时相关参数”配置上去,以解决可能出现的问题。

4、配置主动认证和MAC迁移功能(推荐)

注意:该配置为可选,在开启了dot1x功能的交换口下还再连接HUB或交换机时,建议配置主动认诈和MAC迁移。

Ruijie(config)#no dot1x auto-req user-detect //端口下有用户认证上线后依然继续向该端口发送主动认证报文

Ruijie(config)#dot1x auto-req req-interval 90 //设备主动发出认证请求报文的间隔为90S

Ruijie(config)#dot1x auto-req //配置dot1x主动认证功能

Ruijie(config)#dot1x mac-move permit //允许MAC迁移

5、配置安全通道(必选)

Ruijie(config)#security global

Ruijie(config)#security src-mac src-mac-single 001D.7292.D512 //放通某台网络设备

Ruijie(config)#security src-mac src-mac-single 001D.7292.D513 //放通某台网络设备

Ruijie(config)#security src-mac src-mac-single 001D.7292.D514 //放通某台网络设备

Ruijie(config)#security src-mac src-mac-mask b4b0.0000.0000 ffff.0000.0000 //放通MAC地址为b4b0开头的若干VOIP设备

Ruijie(config)#security dest-ip free-ip 10.39.19.1 //放通到某个IP的流量,使客户端在认证成功之前就能够正常访问该IP

注意:客户端使用赛门铁克客户端进行802.1X认证时,建议在路由器上放通赛门铁克策略服务器的IP;因为赛门铁克客户端必须先与策略服务器通信并下载策略后,才能够进行正常的1X认证;这样便于后继新增认证客户端设备的接入。

6、打开办公终端对应端口的802.1X认证功能(必选)

Ruijie(config)#interface range fastEthernet 1/7 - 23

Ruijie(config-if-range)#dot1x port-control auto //打开端口的802.1X认证功能

五、配置验证

1、完成以上配置后,通过show dot1x summary命令可以看到客户端已经认证成功,在认证成功的客户端上测试业务正常:

Ruijie#show dot1x summary

ID MAC Interface VLAN Auth-State Backend-State Port-Status User-Type

-------- -------------- --------- ---- --------------- ------------- ----------- ---------

6 001d.7292.d512 Fa5/15 200 Authenticated Idle Authed static

2、测试接在办公接口下的VOIP电话、网络广告屏、考勤机等通过安全通道放通的设备,可以正常使用。

02 802.1X认证常见问题和故障

1、什么是802.1X认证

802.1X首先是一个认证协议,是一种对用户进行认证的方法和策略。802.1X是基于端口的认证策略(这里的端口可以是一个实实在在的物理端口也可以是一个就像VLAN一样的逻辑端口,对于无线局域网来说这个“端口”就是一条信道)。802.1X的认证的最终目的就是确定一个端口是否可用,对于一个端口,如果认证成功那么就“打开”这个端口,允许所有的报文通过;如果认证不成功就使这个端口保持“关闭”,此时只允许802.1X的认证报文EAPOL(Extensible Authentication Protocol over LAN)通过。

2、802.1X认证的典型体系结构

802.1X系统的典型体系结构分为:客户端设备、NAS设备、认证服务器,各个设备的功能如下。

客户端:一般为用户终端设备,用户可以通过客户端软件发起 802.1X 认证

设备端:通常为支持802.1X 协议的网络设备,它为客户端提供接入局域网的端口

认证服务器:用于实现对用户进行认证、 授权和计费,通常为 RADIUS服务器

3、802.1X认证的交互过程

1)客户端程序,输入已经申请、登记过的用户名和密码,发起连接请求

2)设备端收到请求连接的帧后,发出请求客户端用户名的帧

3) 客户端响应设备的请求, 将用户名信息通过数据帧发送给设备端。设备端将此数据帧封包处理后,再送给认证服务器处理

4)RADIUS服务器收到用户名信息后, 将与数据库中的用户名表对比, 找到该用户名对应的密码信息, 用随机生成的一个加密字对它进行加密处理, 同时也将此加密字发送给设备端,由设备端转发给客户端程序

5) 客户端程序收到加密字后,用该加密字对密码进行加密处理,生成 EAP-Response/MD5 Challenge报文,并通过设备端传给认证服务器

6)RADIUS服务器将收到的已加密的密码信息和本地经过加密运算后的密码信息进行对比,如果相同,则认为该用户为合法用户,反馈认证通过的消息

7) 设备收到认证通过消息后将端口改为授权状态,允许用户通过端口访问网络

4、哪些设备支持802.1X认证

RSR10-02E、RSR20-14E/F支持802.1X认证。

5、什么是802.1X的用户迁移功能

默认情况下,802.1x用户在某一端口上认证通过后,该用户的MAC地址绑定在该端口上,不允许出现在其它端口上。但是,某些情况下,用户认证通过后,可能需要迁移到其它的端口。配置允许MAC地址迁移功能。当用户出现在新端口时,原端口上的用户被强制下线,同时在新端口上重新发起认证交互过程。

配置命令:

Ruijie(config)# dot1x mac-move permit //打开用户的MAC迁移功能

6、什么是802.1X的重认证功能

802.1x 能定时主动要求用户重新认证,这样可以防止已通过认证的用户不会被其他用户冒用,还可以检测用户是否断线,使记费更准确。除了可以设定重认证的开关,我们还可以定义重认证的间隔。默认的重认证间隔是3600 秒。在根据时长进行记费的场景下,要根据具体的网络规模确定重认证间隔,使之既有足够时间完成一次认证又尽可能精确。

配置命令:

dot1x re-authentication //打开重认证

dot1x timeout re-authperiod seconds //设置重认证时间间隔:

7、什么是802.1X的客户端在线探测功能

为了保证计费的准确性,需要一种在线探测机制能够在短时间内获知用户是否在线。在标准实现中的重认证机制能够满足这种需求,但是标准实现中需要RADIUS 服务器的参与,要实现准确的探测用户是否在线将会占用设备端和RADIUS 服务器的大量资源。为了满足在占用少量资源的基础上实现计费的准确性,我们采用了一种新的客户端在线探测机制。这种机制只需要在设备端和客户端之间交互,并且对网络流量的占用极小,能够实现分钟级的计费精度 。

配置命令:

dot1x client-probe enable //打开在线探测

dot1x probe-timer interval seconds //设置在线探测时间间隔

8、如何防止非法802.1X客户端的恶意认证

当用户认证失败时,设备将等待一段时间后,才允许用户再次认证。Quiet Period 的时间长度便是允许再认证的时间间隔。该值的作用是避免设备受恶意攻击。Quiet Period 的默认间隔为10 秒,我们可以通过设定较短的Quiet Period 使用户可以更快地进行再认证。

配置命令:

dot1x timeout quiet-period seconds //设置Quiet Period时间间隔

9、什么是802.1X的强制用户下线功能

当用户认证成功后,网络管理员可以通过认证服务器对已经在线的用户进行强制的踢下线,而不对其他认证的用户产生影响,增强网络管理的功能。该功能设备端无需要额外的配置,但需要SMP认证服务器的支持,在SMP服务器上对在线用户进行强制下线。

10、什么是802.1X的VLAN跳转功能

动态VLAN自动跳转功能需要在远端RADIUS服务器上设置针对用户的下传VLAN,RADIUS服务器通过相应定义的RADIUS属性封装下传VLAN信息,接入设备收到该信息并在用户认证后会自动把该用户所在端口加入到RADIUS服务器下传的VLAN中,整个过程无需管理员再手工配置设备。

配置命令:

1)dot1x dynamic-vlan enable //打开受控接口的VLAN跳转功能

2)SMP上做相应的设置

11、什么是802.1X的MAC旁路认证功能

在某些情况下,出于网络管理的安全考虑,即便无802.1X认证客户端,网络管理员仍然需要控制这些接入设备的合法性。MAC旁路认证(MAC Authentication Bypass,简称MAB)为这种应用提供了一种解决方案,802.1x会监听该认证口下学习到的MAC地址,并且以该MAC地址为用户名和密码向认证服务器发起认证,通过服务器返回的认证结果判断该MAC地址是否允许访问网络。

配置命令:

interface FastEthernet 1/0

dot1x port-control auto //端口启用802.1X认证

dot1x port-control-mode port-based //需要先把端口的802.1X认证模式改为基于端口的认证模式

dot1x mac-auth-bypass //启用mac旁路认证

12、802.1x认证下是否支持逃生功能

支持,在radius认证组后增加一个为“none”的认证组,设备将会在radius服务器认证超时转为“none”认证,即dot1x认证客户端直接认证成功。

aaa authentication dot1x default group radius none

13、端口下布署了802.1X功能后,能否同时开启端口安全功能

802.1X和端口安全是互斥的,因此不能同时开启。

14、RSR系列路由器交换卡是否支持802.1X认证下的二层安全通道功能

RSR10-02E、RSR20-14E/F 10.4(3b23)以下版本不支持,这些交换卡安全通道的机制是只有二层报文才能够触发,当一个局域网内时,没有三层报文到设备,故安全通道无法生效。

【规避方案】RSR10-02E、RSR20-14E/F 10.4(3b23)以下版本,可以使用mac地址白名单功能来放通客户端的源mac地址,替代安全通道的功能,配置命令如下:

Ruijie(config)#mac-address-table static 00d0.f8fb.8888 vlan 1 interface fastEthernet 1/39

说明:

00d0.f8fb.8888-----客户端的源mac地址

vlan 1-----客户端所在vlan

fastEthernet 1/39 ----客户端连接的端口

注意:

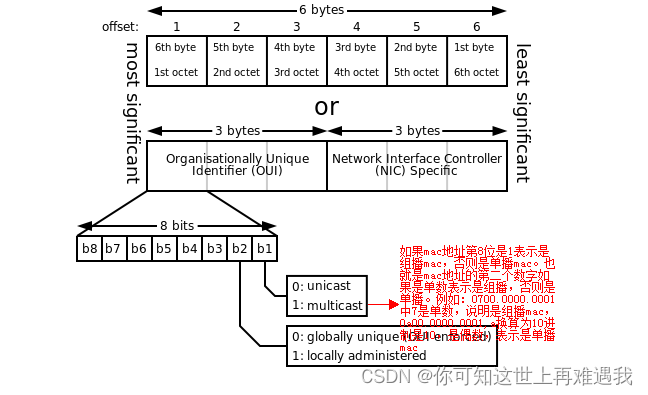

需要注意终端的mac地址,有的终端mac地址不合法,使用的是组播mac地址,那么绑定mac地址白名单就会报错。判断mac地址是否为组播mac地址的方式如下:

15、RSR系列路由器交换卡MAC认证和802.1x是否能同时共存

可以,

Ruijie(config)# interface fa 0/1

Ruijie(config-if)# dot1x port-control auto

Ruijie(config-if)# dot1x mac-auth-bypass multi-user

1、该端口下的用户都需要认证;

2、1X和mac认证可以共存,即有的用户可以1X认证成功,有的用户可以使用MAB认证成功。MAC 旁路认证有两种模式:基于端口的 MAB 模式我们称之为单 MAB 模式,该模式下只需要一个用户(准入用户)完成认证,其他的用户不需要认证。基于 MAC 模式的 MAB 认证我们称之为多 MAB 认证,该模式下,所有的用户都需要独立的完成认证。认证过的用户可以访问网络资源,没有认证过的用户不能访问网络资源。在 802.1X 认证端口部署了 MAB 功能后, 802.1x 会向该端口持续发送认证请求报文并期望得到客户端响应。如果在 tx-period*reauth-max 时间内并无客户端响应,则 802.1x 会监听该认证口下学习到的 MAC 地址,并且以该 MAC 地址为用户名和密码向认证服务器发起认证,通过服务器返回的认证结果判断该 MAC 地址是否允许访问网络。

16、RSR20-14E/F 1X环境下如何查看下联主机的mac地址

查看认证成功的地址:show dot1x su

查看免认证成功的用户:sho security-channel active-mac

查看没有认证的用户:sho security-unauth

17、802.1X认证失败

1)请确认在交换卡上是否能够ping通radius服务器。

2)请确认客户端的账号密码是否正确。

3)确认交换卡上配置的radius key与radius服务器上配置的key是否一致。

4)确认radius服务器上是否已经添加了该交换卡的IP地址。5)若以上步骤无法解决问题,请联系4008-111000。

03 路由器重启802.1X认证失败的解决方案

路由器重启802.1X认证失败的解决方案

- 问题描述

在Windows XP系统的PC中,安装赛门铁克客户端后进行802.1X的认证,重启路由器后发现该PC无法802.1X认证成功或逃生成功(问题操作系统涉及:Windows XP 、Windows Vista、 Windows Server 2008 的计算机)。详细问题描述如下:

问题1:在农行的场景中,1X设备做接入,通过动态路由(如OSPF)连接到内网,接入路由器重启起来后,出现1X无法直接认证成功,需要对接口shut/no shut才能认证成功。问题原因是由于路由收敛、链路延时等问题导致radius报文暂时无法送到radius服务器,1X无法直接认证成功。XP系统的赛门铁克客户端在1X认证失败后,会静默约20分钟,这段时间之内,不会重新发起1X认证,导致了1X的认证失败。(其中换为静态路由,则1X可以直接认证成功)。

问题2:在测试逃生中,发现路由器重启后,XP系统PC的客户无法逃生成功,需要对受控接口shut/no shut才能逃生认证成功。原因是路由器重启起来后,radius服务器先处于active状态,而逃生需要服务器为dead状态才生效。路由器需要等待服务器的有效性检查时间超时后,才能处于判定radius服务器处于dead状态,此时逃生才会成功。但是XP系统的客户端,在服务器处于dead状态前就逃生认证失败后,同样会静默20分钟,这段时间内,客户端不会发起1X认证,所以导致逃生失败。

- 解决方案

针对上面路由器重启遇到的问题,有3种解决方案,具体如下:

第一种解决方案:在路由重启后,需要人工操作,对路由器的接口shut/no shut一次;或PC的使用者对自己的PC的网卡禁用后再开启,即可以1X认证成功和逃生成功。

第二种解决方案:在路由器上增加802.1X重认证和认证超时相关参数。

第三种解决方案:对问题系统需要装windows开发的补丁程序,修改1X认证失败后的静默时间。(若设置为1分钟,则1X认证失败后,1分钟后就会再发起1X的认证)

第二种解决方案介绍:

配置802.1X重认证和认证超时相关参数

Ruijie(config)#dot1x re-authentication//配置dot1x重认证功能

Ruijie(config)#dot1x reauth-max 10 //配置客户端最多可以重认证失败10次

Ruijie(config)#dot1x timeout server-timeout 10 //dot1x认证超时时间为10S,该时间要大于radius的超时时间,否则radius末超时dot1x就超时了。

Ruijie(config)#dot1x timeout tx-period 10//dot1x认证报文重传间隔

第三种解决方案介绍:

- 下载windows系统的补丁。

补丁的下载地址如下:

This hotfix is no longer available - Microsoft Support

下载时需要输入邮件地址,连接会发到你的邮件注册的邮件中。

以下是XP系统的为例的补丁具体下载地址:

(http://hotfixv4.microsoft.com/Windows%20XP/sp4/Fix247474/2600/free/370427_CHS_i386_zip.exe)

- 解压补丁。

双击已经下载的

软件,弹出如下图标。

解压到D盘后,具体如下图。

- 安装补丁。

双击解压出来的文件:WindowsXP-KB957931-x86-CHS.exe,开始安装补丁。按默认路径安装进行安装,安装好后重启电脑。

- 补丁安装好后,需要再设置注册表。

对于有线网络

要使用有线网络新的注册表设置,请执行以下步骤:

1. 打开注册表编辑器。若要执行此操作,请单击开始,在开始搜索框中,键入regedit ,然后按 enter 键。

2. 找到并右键单击下面的注册表子项:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\dot3svc

3. 指向新建,然后再单击DWORD 值

4. 键入BlockTime,然后再按 ENTER。

5. BlockTime,用鼠标右键单击,然后单击修改

6. 在基数下单击十进制

7. 在数值数据框中,对于阻塞段中,键入适当的值,然后单击确定。为此注册表项表示系统之前等待的分钟数指定的值会重试失败的身份验证。默认值为 20,有效范围为 1-60。如果将此注册表项设置为 0,则将不应用在所有。(此处建议设置数据值为1,即1X认证失败后,只静默1分钟后,重新发起1X认证。)

8. 退出注册表编辑器。

为无线网络

注意使用有线 802.1 X 身份验证时,是只影响 Windows XP SP3。使用无线网络时,不会受此影响。

要在无线网络中使用新的注册表设置,请按照下列步骤操作:

1. 打开注册表编辑器。若要执行此操作,请单击开始,在开始搜索框中,键入regedit ,然后按 enter 键。

2. 找到并右键单击下面的注册表子项:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\wlansvc

3. 指向新建,然后再单击DWORD 值

4. 键入BlockTime,然后再按 ENTER。

5. BlockTime,用鼠标右键单击,然后单击修改

6. 在基数下单击十进制

7. 在数值数据框中,对于阻塞段中,键入适当的值,然后单击确定。为此注册表项表示系统之前等待的分钟数指定的值会重试失败的身份验证。默认值为 20,有效范围为 1-60。如果将此注册表项设置为 0,则将不应用在所有。(此处建议设置数据值为1)

8. 退出注册表编辑器。

注意:以下地址链接是微软1X认证失败漏洞的具体描述信息,具体如下: