前言:

Krize会将其特定的.Krize扩展名添加到每个加密文件的标题中。例如,一个名为“photo.jpg”的图像将被更改为“photo.jpg.krize”。同样,名为“table.xlsx”的Excel文件将变为“tablexlsx.krise”,依此类推。

在包含加密文件的每个文件夹中,都会创建一个leia_me.txt文本文档。这是一份赎金备忘录。在那里你可以找到关于联系敲诈勒索者的方式和其他一些评论的信息。赎金单通常包含如何从篡改者那里购买解密工具的说明。联系后即可获得此解码工具[email protected]通过电子邮件。这几乎就是犯罪的阴谋。

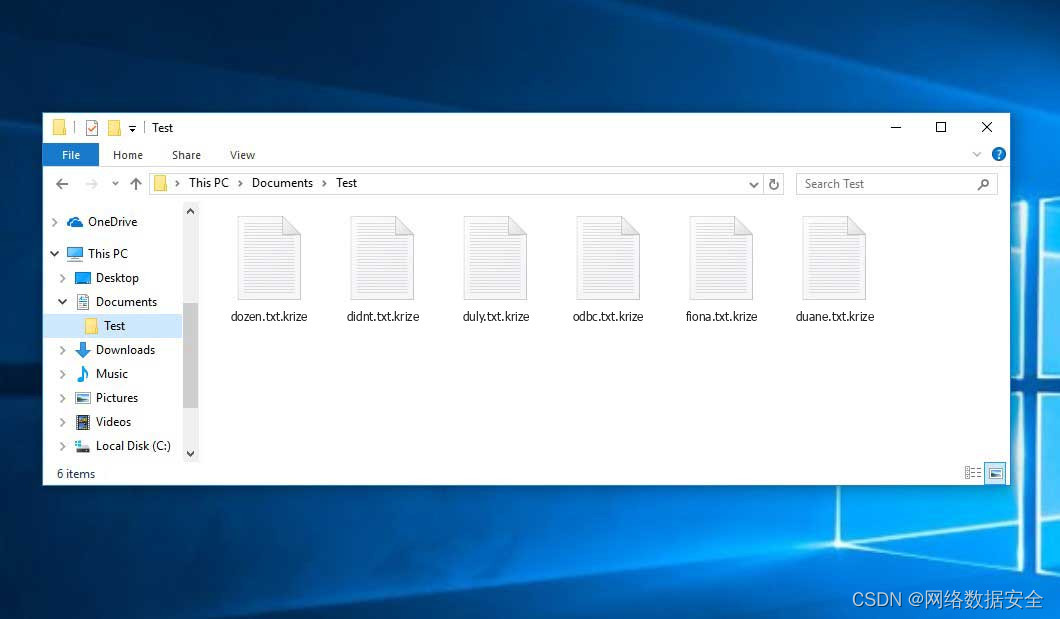

在下面的屏幕截图中,你可以看到一个包含Krize加密文件的目录是什么样子的。每个文件名都附加了“.krize”扩展名。

Krize勒索软件是如何在我的电脑上出现的?

目前,有三种最受利用的方式可以让篡改者在您的数字环境中使用Krize病毒。这些是垃圾邮件、特洛伊木马注入和对等网络。

如果你打开邮箱,看到的信件看起来就像公用事业服务公司、联邦快递等邮政机构、网络访问提供商等的通知,但你不知道他们的地址,请小心打开这些信件。它们很可能包含一个恶意软件文件。因此,打开此类电子邮件附带的任何附件都会更加危险。

黑客可能会尝试的另一件事是特洛伊病毒计划。特洛伊木马是一种伪装成其他东西进入计算机的程序。例如,您下载了所需程序的安装程序或某些软件的更新。但未装箱的内容本身就是一个对数据进行编码的有害程序。由于更新包可以有任何名称和图标,你最好确保你可以信任你下载的东西的来源。最好的办法是使用软件开发人员的官方网站。

至于像torrents或eMule这样的对等文件传输协议,危险在于它们比互联网上的其他协议更基于信任。在你得到之前,你永远不可能知道你下载了什么。所以你最好使用值得信赖的资源。此外,最好在下载完成后立即用防病毒软件扫描包含下载文件的文件夹。

我如何防范勒索软件?

1.高效的数据备份:组织必须对其存储的所有关键数据采用常规数据备份和恢复计划。应测试备份,并且备份数据必须存储在单独的设备中,最好是离线。

2.定期补丁更新:应用程序补丁和操作系统补丁必须是最新的并经过测试,以避免任何潜在的漏洞。高效的补丁管理通过可利用的弱链接降低了攻击的可能性。

3.限制使用提升权限:组织应遵循用户访问的受限权限模型,以减少他们安装和运行不需要的软件或应用程序的机会。

4.防病毒更新:系统必须安装最新的防病毒软件,并且必须通过它扫描所有下载的文件。

5.实施应用程序白名单:组织必须遵循应用程序白名单过程,以防止系统和网络被恶意或未经授权的应用程序感染。

6.创建用户意识:用户是网络安全中最薄弱的环节,通过适当的培训对他们进行培训非常重要。安全专业人员必须了解此领域的最新趋势,并需要向用户介绍垃圾邮件和网络钓鱼攻击。

7.电子邮件保护:组织必须密切关注他们的电子邮件。他们应该阻止来自可疑来源的附件的电子邮件。

8.端点保护:组织必须通过防止恶意文件运行来保护端点。

9.培养良好的安全实践:组织在浏览Web时必须保持良好的安全习惯和安全实践,并且必须通过适当的控制来保护数据。

如何恢复我的数据资料?

两种方法:

一是根据要求支付赎金,来获取私钥,但是本人不建议大家采取这种方式,因为大量的案例证明,支付赎金后犯罪分子马上会层层加码,要求加价,甚至直接不再浪费时间回复邮件。

二是找国内专业从事数据恢复的公司safe130,寻求他们的帮助,确定你所中的病毒软件后,给与你最专业的解决方案,目前,市面上所出现的病毒,百分之九十九都能成功解密,并且文件恢复的概率接近百分之百。