提示:文章仅供参考

前言

目标网站:https://item.m.jd.com/product/10045102048103.html

一、页面分析

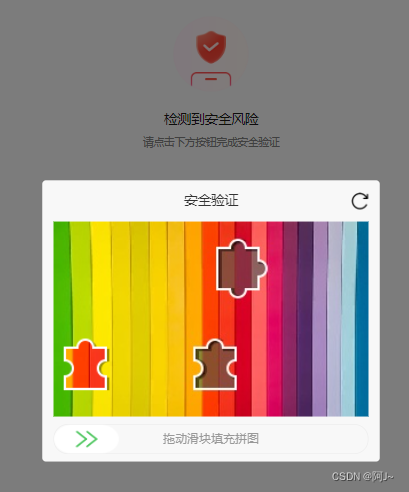

清缓存进页面,会出现滑块验证

二、参数分析

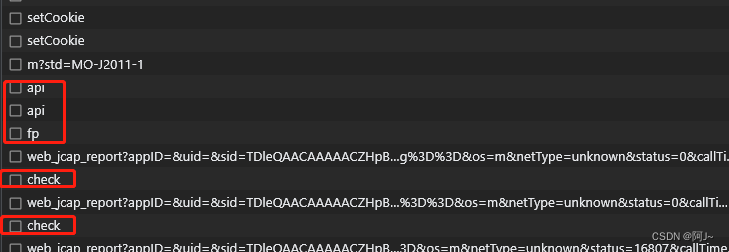

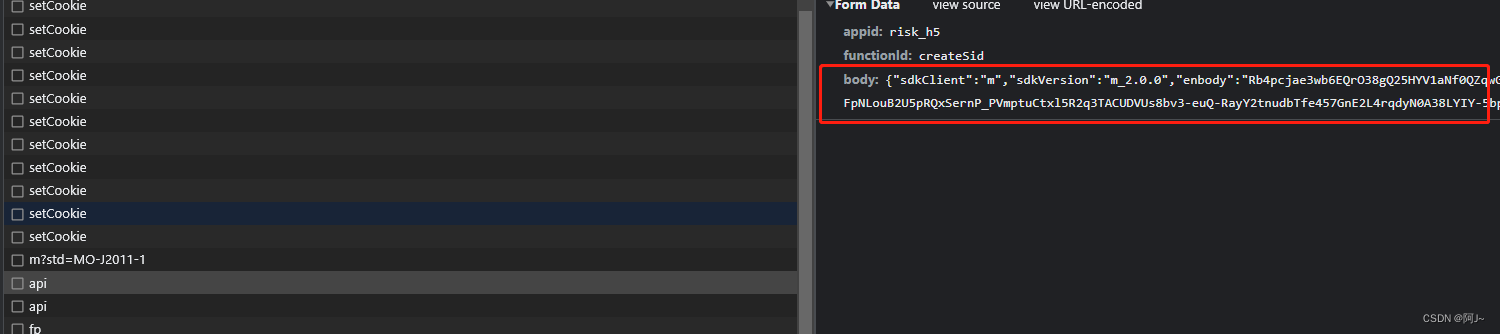

过滑块的接口如下几个

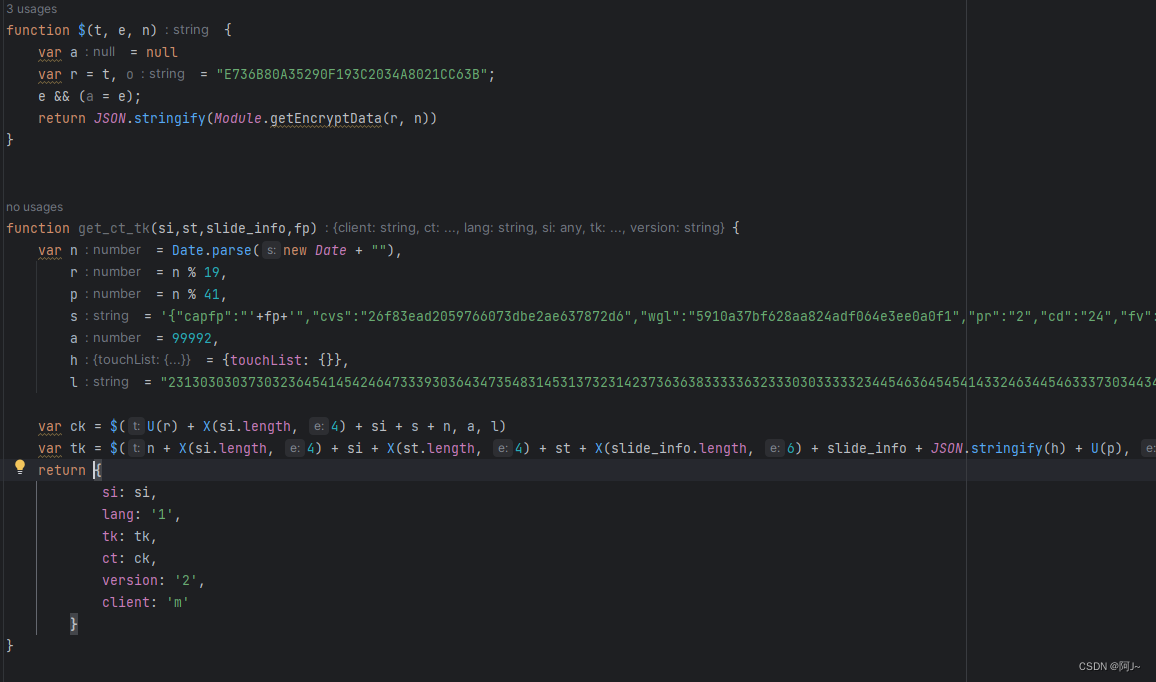

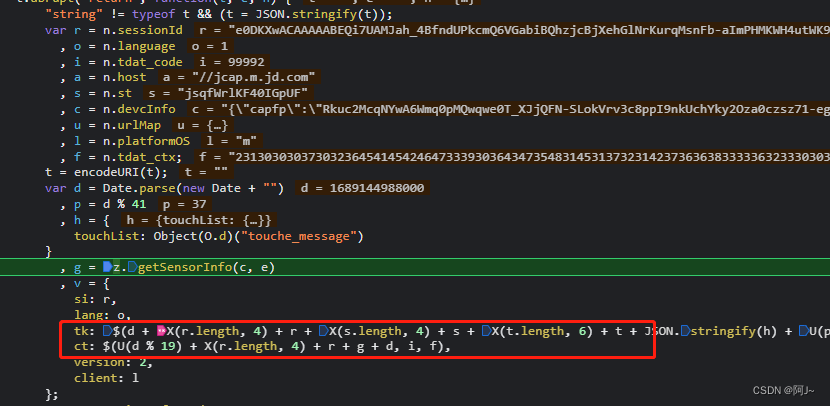

然后看api的接口,里面的玩意enbody 加密了

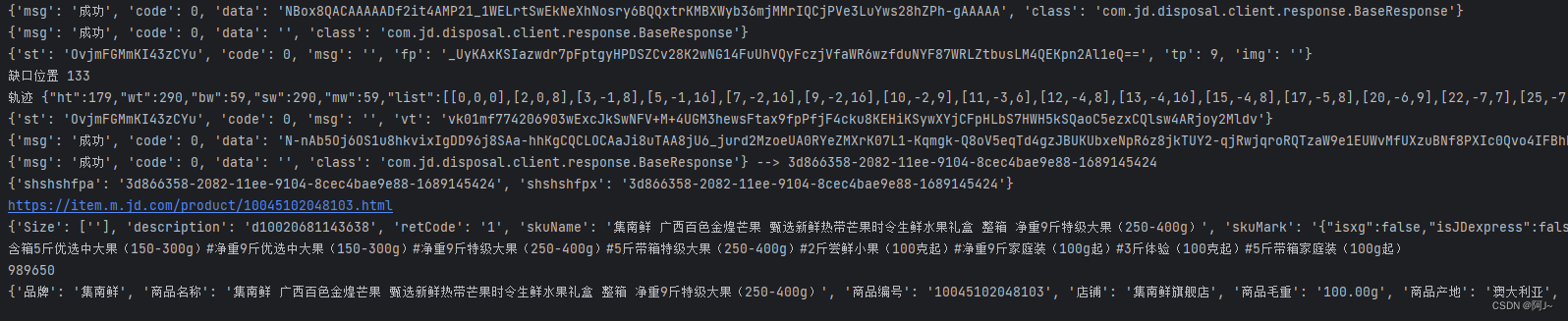

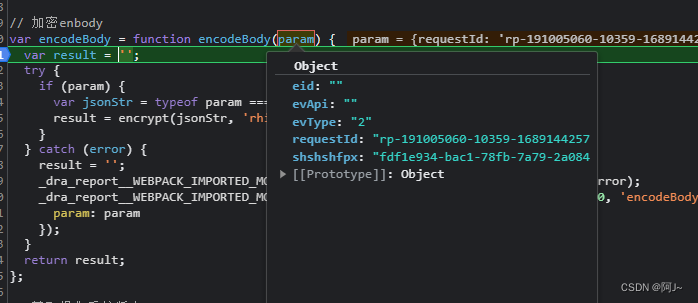

加密位置在这,两个参数动态的 requestId、shshshfpx,requestId是主页跳转过来的链接自带参数,shshshfpx是uuid加时间戳

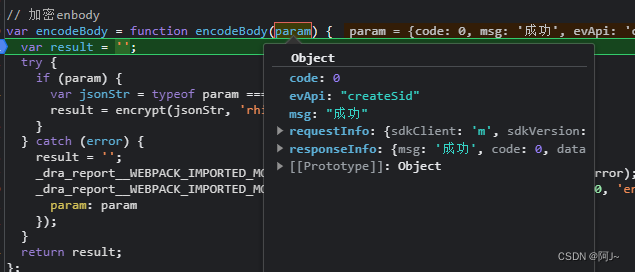

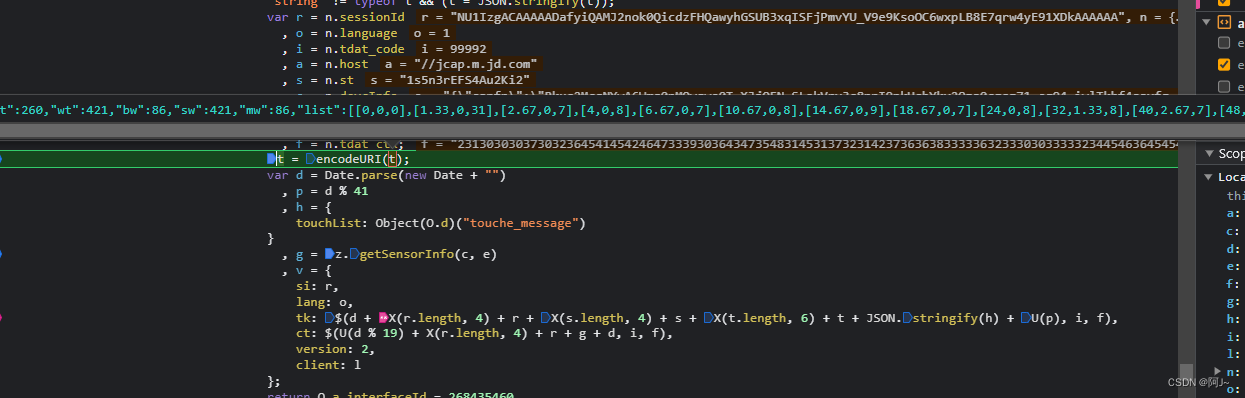

api接口第二次的参数,会用到第一次的请求参数,跟返回的数据

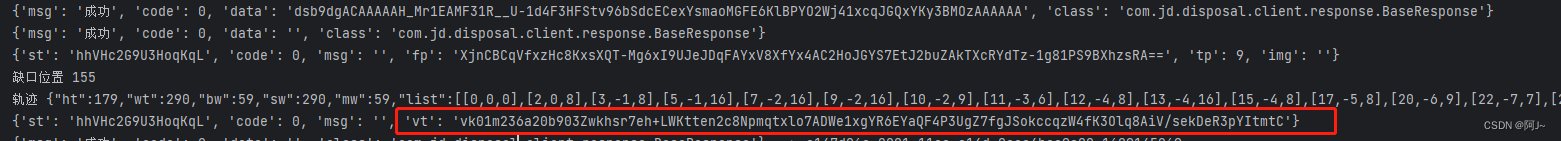

这两步成功的返回信息

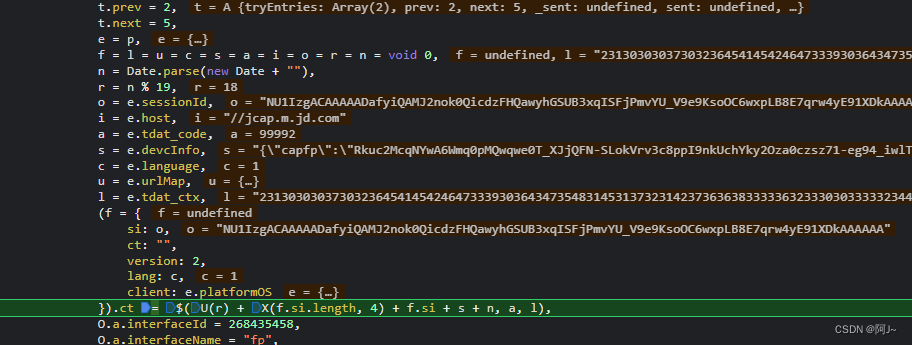

接着走fp接口,加密涉及到浏览器指纹,第一次api返回的数据

然后走第一次check接口获取验证码的信息,会用到fp接口返回的数据

最后的校验接口,多带上一个轨迹信息

加密同fp,check接口,通过后接口会返回vt数据

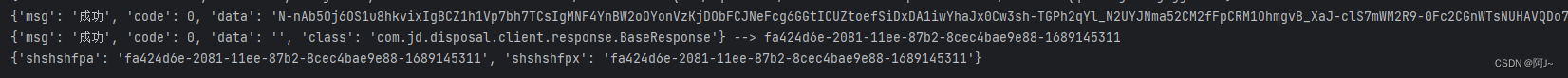

再用vt数据走两遍api即可获取有用的ck

总结

里面有个getEncryptData方法走的wasm,虽然有点恶心,但是直接扣下来就能用