SubDomainsBrute是一个子域名爆破工具,该工具使用字典暴力破解的方式来尝试各种可能的子域名,并通过DNS解析来确定是否存在有效的子域名。它还支持通配符测试和HTTPS证书获取功能,可以提供更全面和准确的结果。

本文对SubDomainsBrute安装及使用进行讲解。

安装

SubDomainsBrute可在Kali及Windosw中运行。

Kali

以root权限依次运行以下命令即可:

git clone https://github.com/lijiejie/subDomainsBrute.git

cd subDomainsBrute

pip install dnspython gevent

Windows

下载地址:

https://github.com/lijiejie/subDomainsBrute

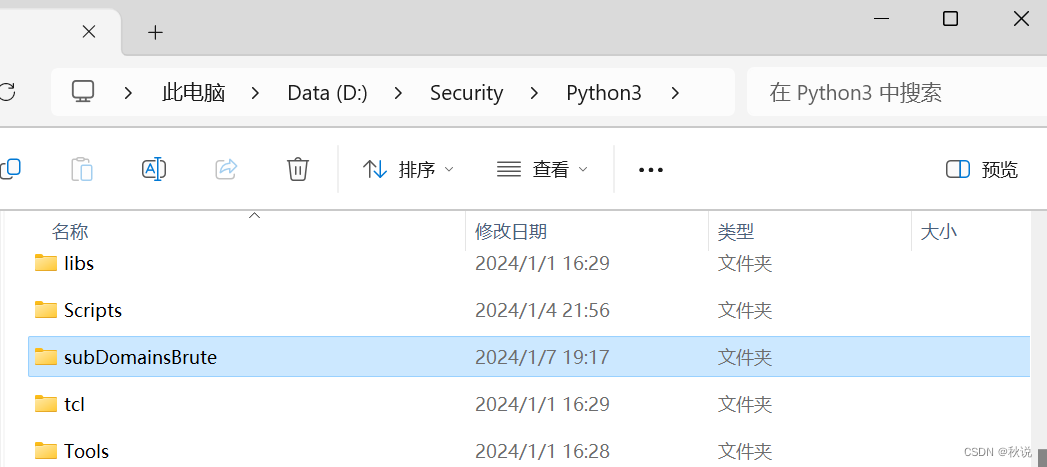

下载后解压到Python根目录:

接着在该目录打开cmd,执行以下语句即可:

pip install dnspython gevent

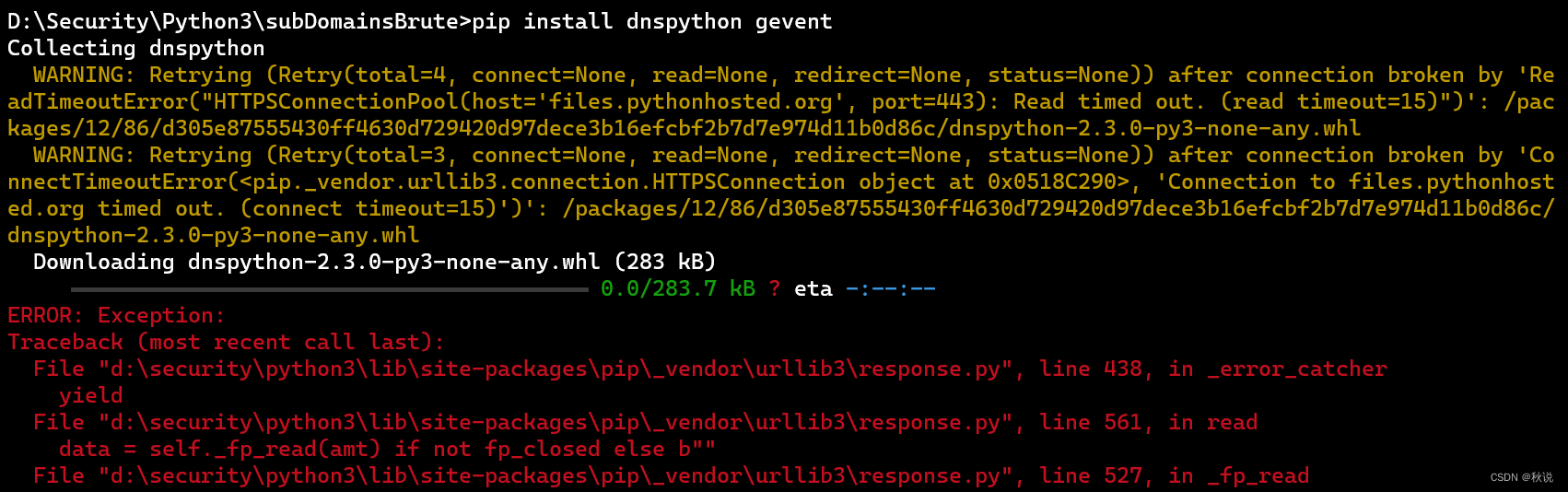

若回显如下说明网络不稳定:

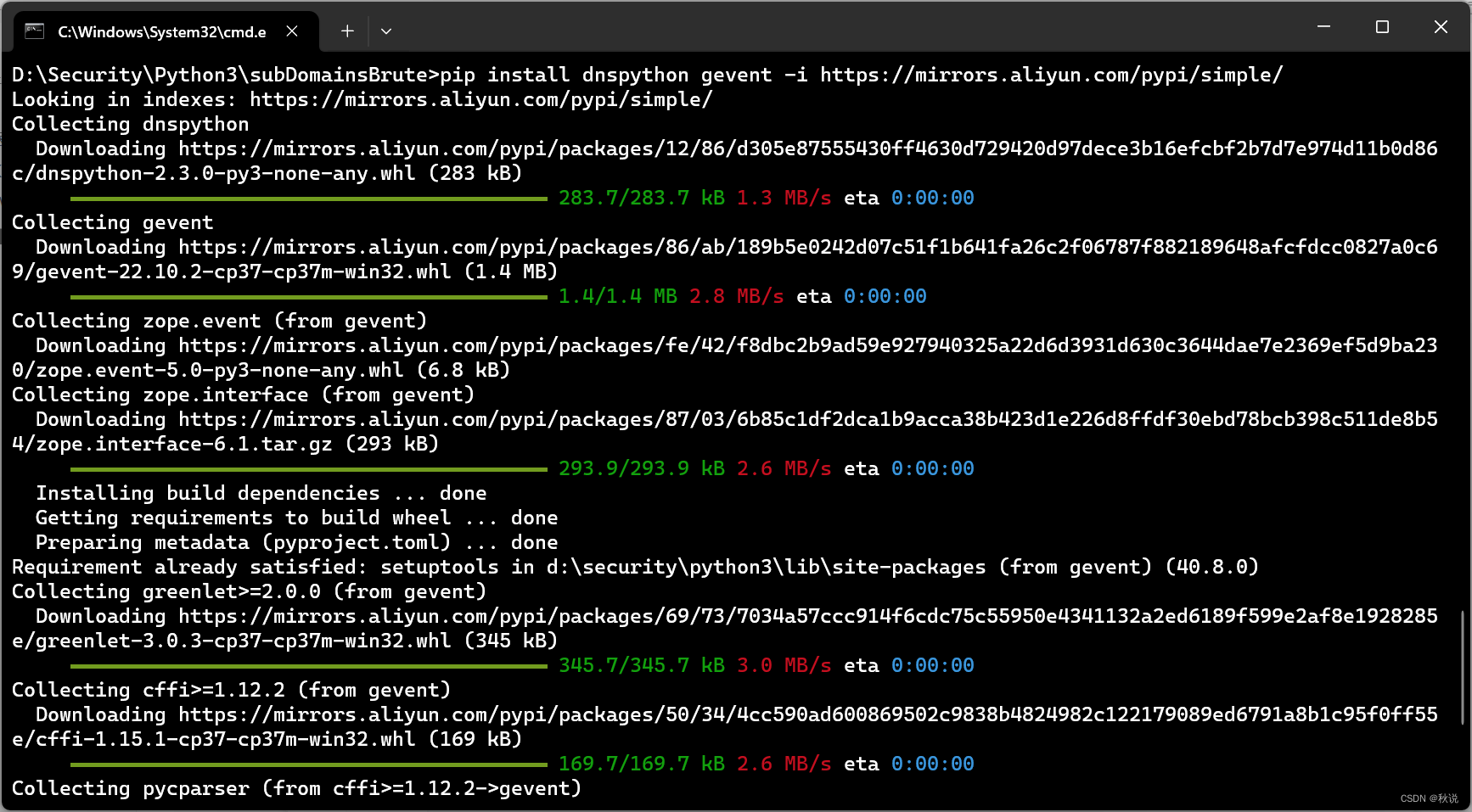

切换为镜像源即可:

pip install dnspython gevent -i https://mirrors.aliyun.com/pypi/simple/

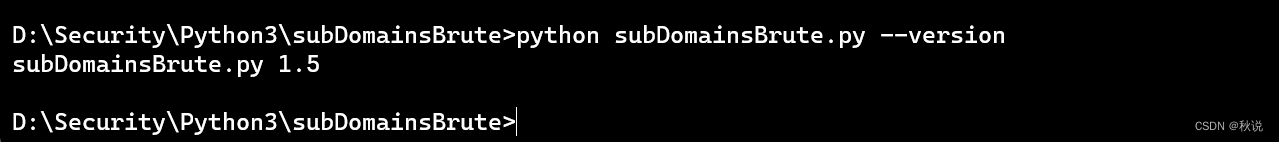

输入以下语句,若出现下图回显则说明安装成功:

SubDomainsBrute -version

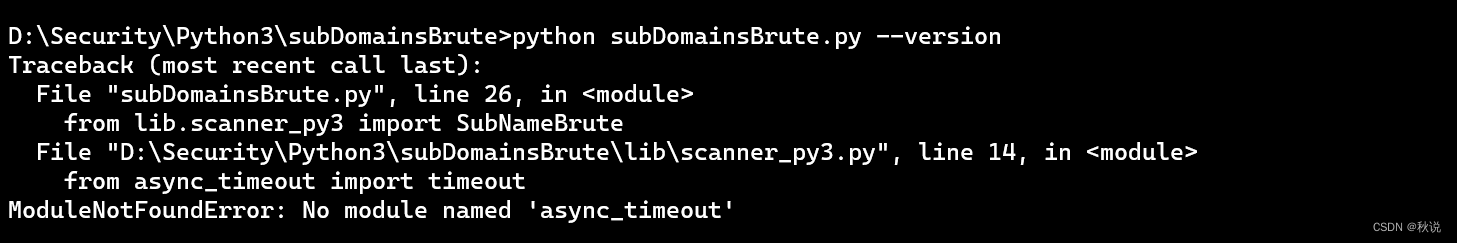

如果出现的回显如下,说明存在一个模块未安装,使用pip安装即可:

pip install -i https://pypi.tuna.tsinghua.edu.cn/simple async-timeout

使用教程

1、命令行参数

D:\Security\Python3\subDomainsBrute>python subDomainsBrute.py -h

Options:

–version 显示程序的版本号并退出

-h, --help 显示帮助信息并退出

-f FILE 指定包含以换行分隔的子域名列表的文件,默认为subnames.txt。

–full 全面扫描模式,将使用subnames_full.txt来进行爆破。

-i, --ignore-intranet 忽略指向私有IP的域名。

-w, --wildcard 在通配符测试失败后强制进行扫描。

-t THREADS, --threads=THREADS 指定扫描线程数,默认为500。

-p PROCESS, --process=PROCESS 指定扫描进程数,默认为6。–no-https 禁用从HTTPS证书获取域名的功能,这可以节省一些时间。

-o OUTPUT, --output=OUTPUT 指定输出文件名,默认为{target}.txt。

基础POC:

python subDomainsBrute.py 目标IP

2、实战

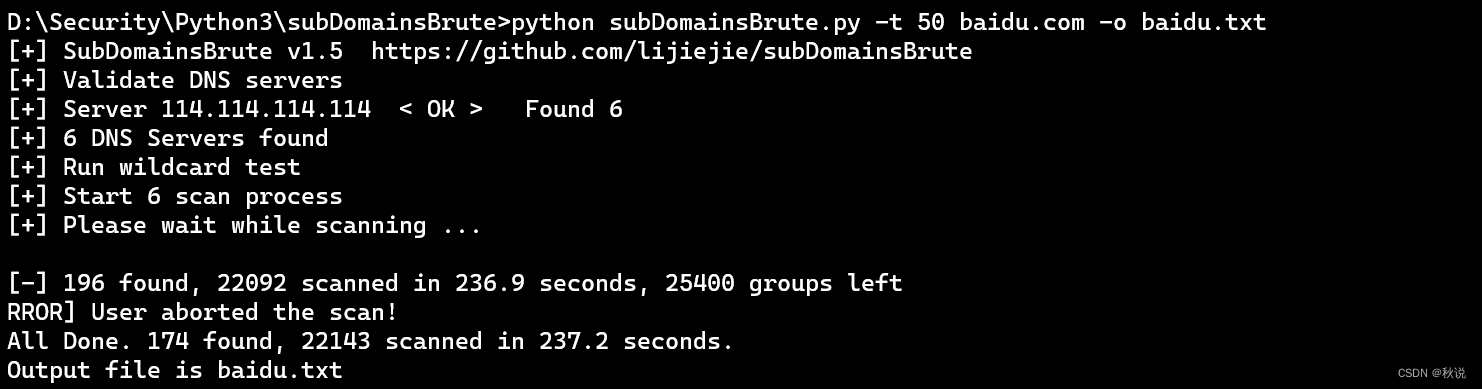

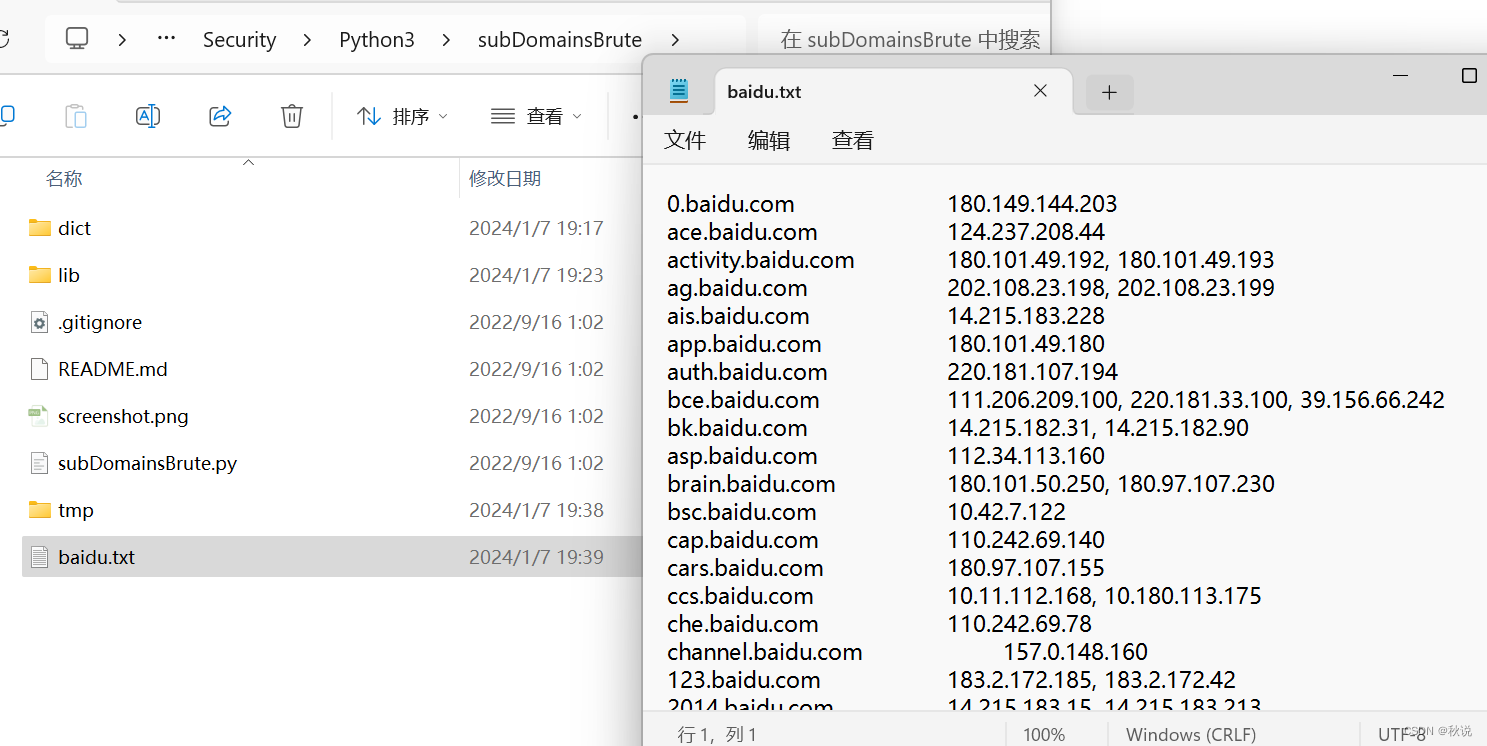

1)创建50个线程访问百度,将结果保存到baidu.txt,放置于当前目录下:

python subDomainsBrute.py -t 50 baidu.com -o baidu.txt

扫描结果如下:

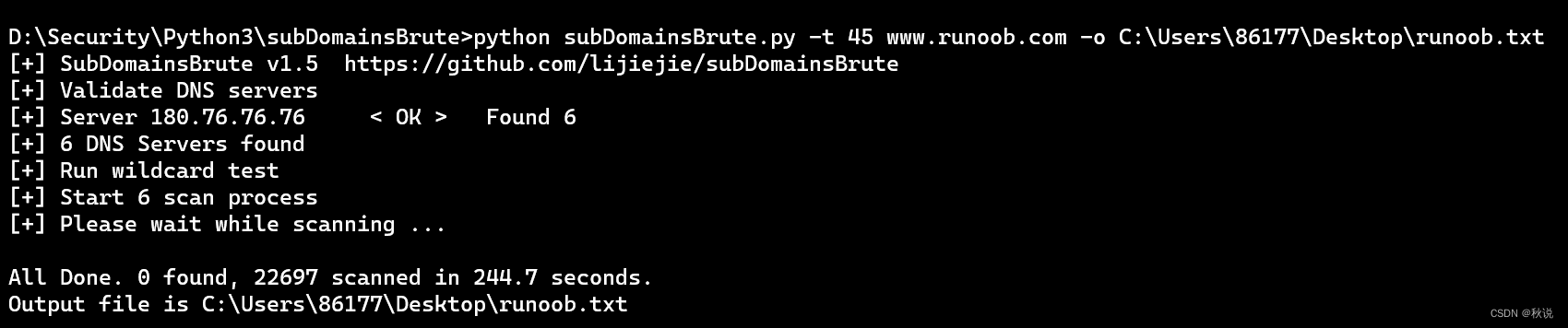

2)创建45个线程访问www.runoob.com,并将扫描结果保存到桌面的runoob.txt中:

python subDomainsBrute.py -t 45 www.runoob.com -o C:\Users\86177\Desktop\runoob.txt

扫描结果如下,显示没有输出:

这是由于工具的爆破原理为子域名拼接,如将active拼接到我们输入的URL前,所以www.runoob.com只能得到active.www.runoob.com,所以正确的输入应该为runoob.com。

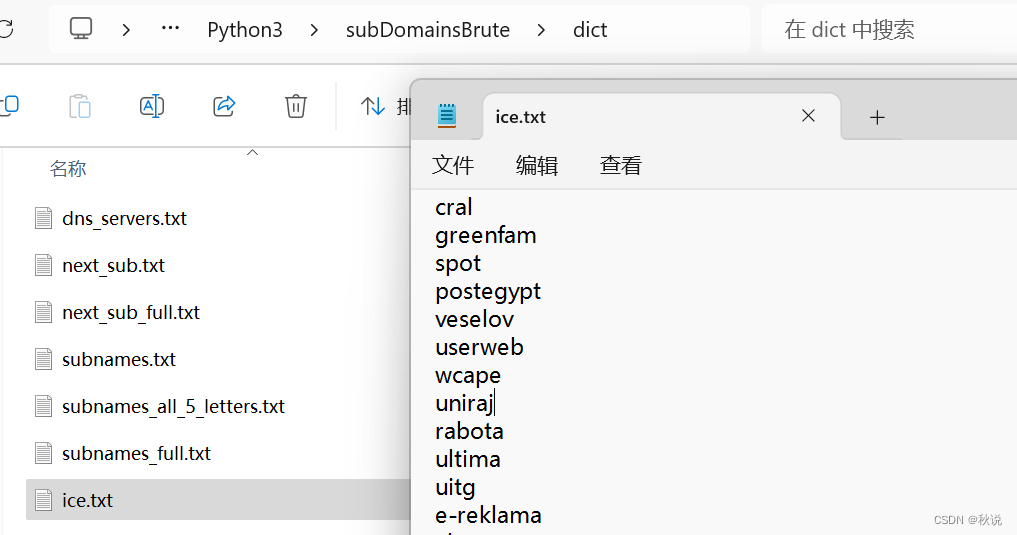

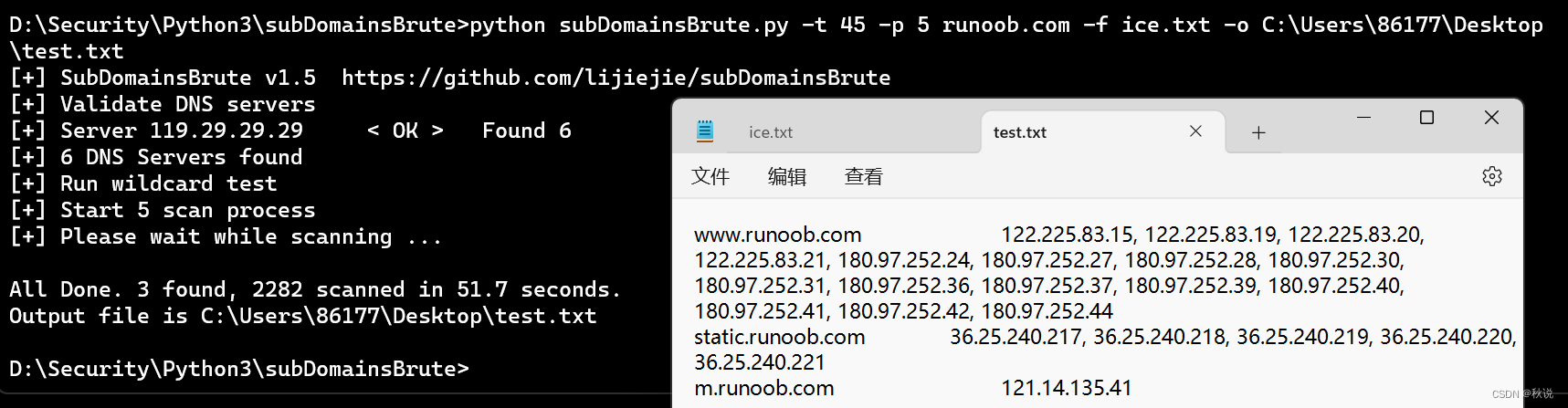

3)承接2,创建60个线程、5个进程访问runoob.com,并指定字典ice.txt,将扫描结果保存到桌面的test.txt中

字典的默认放置路径如下:

python subDomainsBrute.py -t 45 -p 5 runoob.com -f ice.txt -o C:\Users\86177\Desktop\test.txt

结果如下:

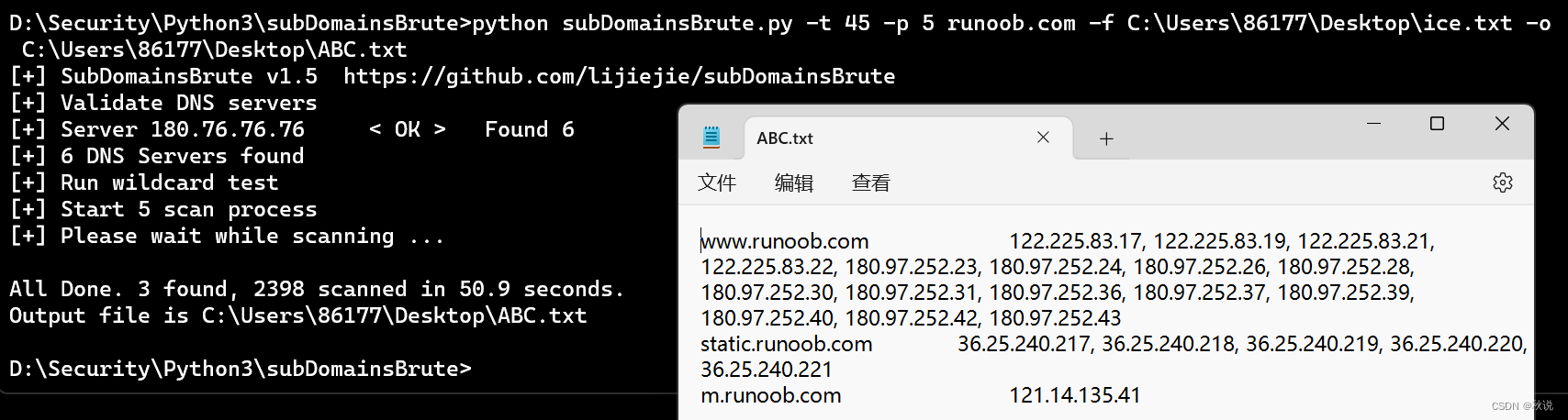

4)创建70个线程、4个进程访问runoob.com,并指定特殊路径的字典ice.txt,将扫描结果保存到桌面的ABC.txt中

python subDomainsBrute.py -t 45 -p 5 runoob.com -f C:\Users\86177\Desktop\ice.txt -o C:\Users\86177\Desktop\ABC.txt

结果如下:

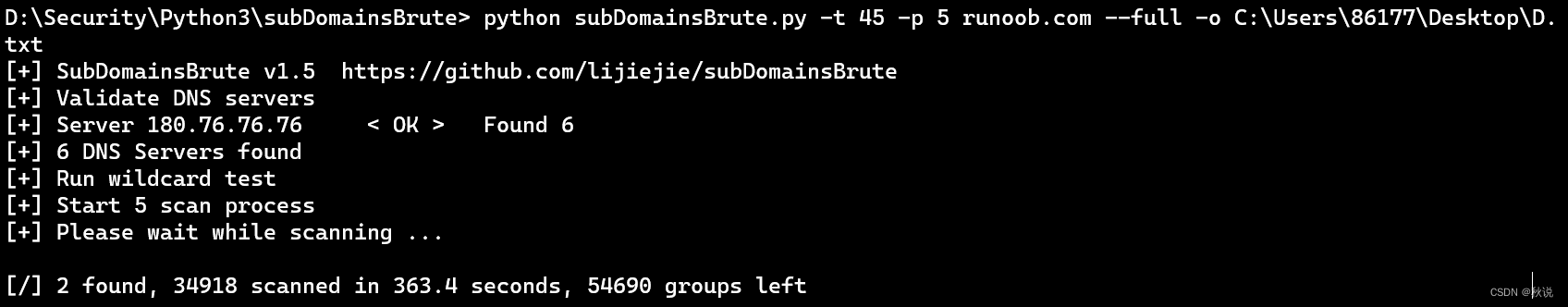

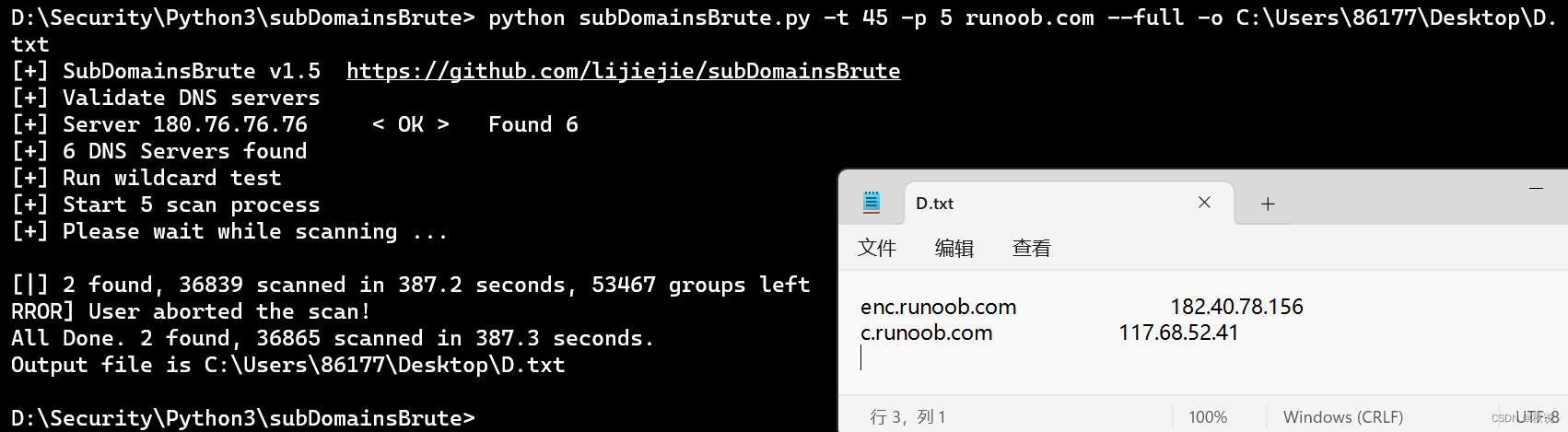

5)全扫描模式:

python subDomainsBrute.py -t 45 -p 5 runoob.com --full -o C:\Users\86177\Desktop\D.txt

由于使用最全的字典subnames_full.txt进行爆破,所以需要更多时间等待:

Ctrl+C可退出扫描,此时仅得到两个子域名:

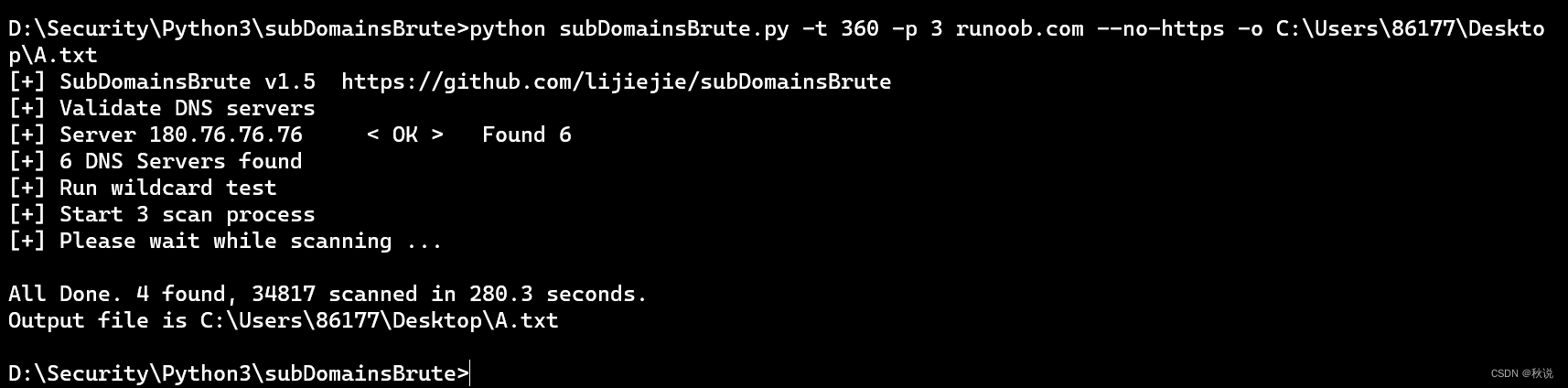

6)禁用从HTTPS证书获取域名的功能:

python subDomainsBrute.py -t 360 -p 3 runoob.com --no-https -o C:\Users\86177\Desktop\A.txt

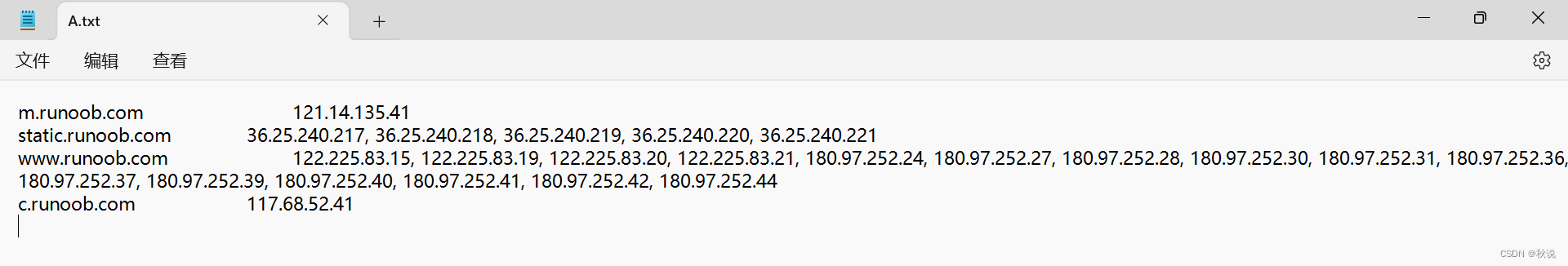

结果如下: