转自 http://ccieh3c.com/?p=190

原文作者的博客 http://ccieh3c.com/

1. 拓扑与说明

某公司的网络架构,这样的架构在目前的网络中是在常见的,假设您接收一个这样的网络,应该如何部署,该实战系列,就是一步一步讲解,如何规划、设计、部署这样一个环境,这里会针对不同的情况给出不同的讲解,比如拓扑中有2个ISP,假设客户需求是,想实现主备的效果,又或者是想负载分担。 DHCP部署在防火墙上面或者是单独的服务器上面又该如何配置部署。

说明:总部使用的是华为的全套设备,包括防火墙、无线、交换机等,而分部使用的是H3C的路由器与交换机,无线还是使用的华为的AP。 总部的架构属于中型企业的架构了,而分部的架构则属于中小型的架构,在工作中都经常会遇到,这里会一步一步讲解,如何进行部署,实现客户的需求,并且总部与分部之间互访,出差员工可以访问总部的资源。这样您在工作中遇到这样的网络架构也就会单独部署了,不用担心不知道如何下手的情况。这里除了一步一步讲解如何配置以外,还会讲解为什么这么配置,实现的效果是什么。

客户需求

1、使用合理的IP子网划分,保证合理性与可扩展性、汇总性、控制性

2、保证冗余性,包括链路冗余与设备冗余

3、安全性,保护重要的部门,除了特定人员可以访问外,其余部门不允许访问,比如财务部,有效的控制病毒、ARP的攻击

4、无线终端,考虑到公司手机与移动电脑增多,增加无线功能,提供给设备连接,要求实现验证功能,而访客区,不进行认证,但不能连接到公司内部,只能访问公司提供的网页服务与Internet连接。

5、保证在正常情况下,访问Internet都是走电信出口,当出现问题后,用网通出去,保证冗余性,需实现自动切换。并且实施NAT技术

6、总部与分部,财务部之间需要互访,必须保证安全性

7、出差员工,可以通过远程访问技术接入到公司内部实现访问特定的资源。

8、设备实现管理,由单独的管理主机访问。

解决思路

1、使用子网划分来对每个部门进行规划,每一个部门单独一个24位的子网断,保证连续性,即使后续有新增加的员工,24位有254个地址,可以保证能正常使用,并且连续性可以方便做汇总、与一些策略的控制。

2、冗余性的实现,可以利用MSTP+VRRP技术实现链路的冗余性与网关的热备功能,并且核心之间链路起链路聚合,提高带宽。

3、安全性的实施,可以利用ACL与端口隔离技术 来进行部署,当然也可以高级点,dot1x、DHCP snooping+DAI+IPSGD等技术。一般情况下用ACL与端口隔离技术即可,除非有特殊需求在使用后续的。

4、使用AC+AP的三层旁挂架构组件无线网络,实现内部网络使用5G接入网络,而访问则使用2.4G频率,并且实现,访客只能访问公司提供的WEB页面与Internet访问,并且要求无线访客区之间实现隔离。

5、利用浮动路由+NQA或者ip-link技术实现自动切换

6、使用IPSEC技术实现总部与分部之间的互访,通过加密验证等机制来保证数据的安全性

7、部署L2TP Over IPSEC实现出差员工能够拨入到内网,访问特定的资源。

8、开启Telnet或者SSH功能,实现访问,并且用ACL限制只能特点的主机访问。

部署思路

1、定义IP地址规划表项,方便配置

2、规划VLAN,以及对应的网关地址

3、实施VLAN配置,并且配置交换机之间的链路为Trunk,接入交换机面对终端为Access,无线部分为Hybrid或者Trunk,接防火墙设备为Access

4、配置IP地址,保证直连可达

5、配置MSTP技术、VRRP、端口聚合技术,保证全网无环路、高可靠性、冗余性存在

6、配置路由实现全网可达

7、配置DHCP服务,以及中继,使得PC能够正常获取地址以及DNS等参数

8、配置无线部分,能够让AP正常上线,以及PC能够连接网络,并且获取地址,实现特定需求

9、防火墙配置策略、NAT、VPN等技术,实现访问Internet、分部,与出差员工可以正常拨入公司内网

10、部署管理,终端管理

11、最终安全策略部署

分部部署思路

分部部署

1、采用之前定义的IP地址表项与VLAN与接口划分进行配置

2、配置路由,或者采用单臂路由两种方式

3、路由器配置VPN,实现财务部互访,并且AP能够正常关联到总部的AC上面。

2. 具体划分图表

1、IP地址划分

使用子网划分来对每个部门进行规划,每一个部门单独一个24位的子网断,保证连续性,即使后续有新增加的员工,24位有254个地址,可以保证能正常使用,并且连续性可以方便做汇总、与一些策略的控制。

| 部门 | IP网段 | 网关 |

| 访客厅 | 192.168.19.0/24 | 192.168.19.254 |

| 高层人员 | 192.168.20.0/24 | 192.168.20.254 |

| 财务 | 192.168.21.0/24 | 192.168.21.254 |

| 生产部 | 192.168.22.0/24 | 192.168.22.254 |

| 业务部 | 192.168.23.0/24 | 192.168.23.254 |

| 出差员工VPN网段 | 192.168.24.0/24 | / |

| 服务器集群 | 192.168.88.0/24 | 192.168.88.254 |

| 说明:服务器地址定义为192.168.88.251,该服务器充当DNS、HTTP、DHCP服务器 | ||

| 管理网段 | 192.168.1.0/24 | 192.168.1.254 |

| 说明:所有设备的管理地址都为固定,方便管理,无线AP可以通过动态获取。 | ||

| 分部业务部 | 172.16.2.0/24 | 172.16.3.254 |

| 分部无线 | 172.16.3.0/24 | 172.16.3.254 |

| 说明:无线管理VLAN为VLAN1,地址段为172.16.1.0 | ||

| 分部财务 | 172.16.4.0/24 | 172.16.4.254 |

| 分部管理层 | 172.16.5.0/24 | 172.16.5.254 |

| 核心交换机与出口防火墙连接 | 192.168.100.0/24 | / |

| DX ISP分配地址 | 202.100.1.1~4 | 202.100.1.1 |

| WT ISP分配地址 | 61.128.1.1~4 | 61.128.1.1 |

| 分部ISP | ADSL | / |

IP规划表

2、VLAN划分

| 部门 | VLAN ID |

| 访客厅 | 19 |

| 高层人员 | 20 |

| 财务 | 21 |

| 生产部 | 22 |

| 业务部 | 23 |

| 服务器集群 | 88 |

| 核心交换机之间与防火墙 | 100 |

| 管理VLAN | 1 |

| 其余VLAN 保留 | |

IP地址与VLAN虽然是最基础最基础的内容,但是确实整个网络前期最重要的规划,如果规划的不好,后期的麻烦非常大,比如扩展、修改的情况,所以,在一个网络的规划中,一定要保证使用合理的IP子网划分,保证合理性与可扩展性、汇总性、控制性,包括VLAN。

3

拓扑

拓扑可以保存到本地,然后扩大查看,这样才能看的更清楚。

VLAN配置以及接口划分,与上联接口配置Trunk,只允许特定的VLAN通过

说明:这里以访客厅、高层人员、财务为例,生产部、业务部这里就不讲解了,配置方法与前面3个一模一样。

3.1 访客厅需要配置的VLAN

访客厅为VLAN 19,另外访客厅还有无线AP与VLAN 1的管理流量需要通过,所以放行的VLAN为1,19

system-view

[FKT]vlan 19

说明:这里定义了一个VLAN为19,因为默认VLAN1已经存在了,19是该访客厅流量通过的。

PC接入接口

[FKT]port-group 1

[FKT-port-group-1]group-member Ethernet 0/0/2 to Ethernet 0/0/22

[FKT-port-group-1]port link-type access

[FKT-port-group-1]port default vlan 19

说明:port-group的作用就是,把多个接口加入到一个组中,然后集中配置策略,这样可以简化配置,这里配置了将E0/0/2-22号接口都定义为Access接口,划入VLAN 19中,默认为Hybrid端口

接无线AP接口

interface e0/0/1

port hybrid tagged vlan 19

说明:接无线AP的接口,必须允许2个VLAN 通过,一个为VLAN 1,一个为VLAN 19,默认情况下VLAN1就允许通过,而且不打标签,VLAN 1为AP的管理流量,AP获得地址后需要通过该IP地址与AC进行通信协商隧道的,而VLAN 19则是业务流量,是PC访问外网或者内部流量转发的,所以必须放行2个VLAN

上联接口【连接核心1与2的接口】

[FKT]port-group 2

[FKT-port-group-2]group-member GigabitEthernet 0/0/1 to GigabitEthernet 0/0/2

[FKT-GigabitEthernet0/0/2]port link-type trunk

[FKT-port-group-2]port trunk allow-pass vlan 1 19

说明:Group的作用与上面一样,这里定义2个上联接口为Trunk,并且允许了VLAN 1与19的流量通过。G0/0/1连接核心1,G0/0/2连接核心2

3.2 高层人员配置的VLAN

高层人员VLAN 为20,另外访客厅还有无线AP与VLAN 1的管理流量需要通过,所以放行的VLAN为1,20

说明,配置思路与访客厅一样,作用效果 也一样,参考访客厅的注释即可。

system-view

[boss]vlan 20

[boss]port-group 1

[boss-port-group-1]group-member e0/0/2 to e0/0/22

[boss-port-group-1]port link-type access

[boss-port-group-1]port default vlan 2

[boss]int e0/0/1

[boss-Ethernet0/0/1]port hybrid tagged vlan 20

[boss]port-group 2

[boss-port-group-2]group-member GigabitEthernet 0/0/1 to g0/0/2

[boss-port-group-2]port link-type trunk

[boss-port-group-2]port trunk allow-pass vlan 1 20

3.3 财务需要配置的VLAN

说明: 财务VLAN 为21,VLAN 1的管理流量需要通过,所以放行的VLAN为1,21 ,注意财务是没有无线的,其余的与访客厅,高层人员类似

system-view

[caiwu]vlan 21

[caiwu]port-group 1

[caiwu-port-group-1]group-member Ethernet 0/0/1 to e0/0/22

[caiwu-port-group-1]port link-type access

[caiwu-port-group-1]port default vlan 21

[caiwu]port-group 2

[caiwu-port-group-2]group-member g0/0/1 to g0/0/2

[caiwu-port-group-2]port link-type trunk

[caiwu-port-group-2]port trunk allow-pass vlan 1 21

特别建议,建议在上联交换机的接口上面,定义一个description,它的作用可以让您更加知道该接口接口连接的哪,方便后续排错、或者查看。

[FKT]int g0/0/1

[FKT-GigabitEthernet0/0/1]description connection to Core-A g0/0/24

这里的描述表示,就是该接口连接的核心A的G0/0/24号接口。

3.4 核心层 A需要配置的VLAN以及接口

由于案例这里只给出访客厅、高层人员、财务作为举例,所以只创建VLAN 19~21,而生产部与业务部是一样的配置,所以节省资源,就没配置了。

[Core-A]vlan batch 19 to 21,

说明:批量创建了VLAN 19~21,这里必须包含下面接入层所有的VLAN,因为,下面交换机都是连接到了核心A和B上面,所以需要创建所有VLAN,来总结所有的VLAN流量。

[Core-A]interface g0/0/24

[Core-A-GigabitEthernet0/0/24]description connection to fkt-g0/0/1

[Core-A-GigabitEthernet0/0/24]port link-type trunk

[Core-A-GigabitEthernet0/0/24]port trunk allow-pass vlan 1 19

说明:该接口是连接访客厅的交换机,做了一个描述 description ,然后允许了vlan 1与19的流量通过,因为访客厅只有VLAN 1与19的流量通过。

[Core-A]interface g0/0/23

[Core-A-GigabitEthernet0/0/23]description connection to boss-g0/0/2

[Core-A-GigabitEthernet0/0/23]port link-type trunk

[Core-A-GigabitEthernet0/0/23]port trunk allow-pass vlan 1 20

说明:该接口是连接boss的交换机,做了一个描述 description ,然后允许了vlan 1与20的流量通过,因为访客厅只有VLAN 1与20的流量通过。

[Core-A]int g0/0/21

[Core-A-GigabitEthernet0/0/21]port link-type trunk

[Core-A-GigabitEthernet0/0/21]port trunk allow-pass vlan 1 21

[Core-A-GigabitEthernet0/0/21]description connection to caiwu-g0/0/1

说明:该接口是连接财务的交换机,做了一个描述 description ,然后允许了vlan 1与21的流量通过,因为访客厅只有VLAN 1与21的流量通过。

特别建议:建议在重要的接口做description,这样只要一看就知道连接哪,并且标明了接口,很容易避免以后忘记接口接哪了,看下配置即可。

3.5 核心B需要配置的VLAN以及接口

由于案例这里只给出访客厅、高层人员、财务作为举例,所以只创建VLAN 19~21,而生产部与业务部是一样的配置,所以节省资源,就没配置了。

[Core-B]vlan batch 19 to 21

说明:批量创建了VLAN 19~21,这里必须包含下面接入层所有的VLAN,因为,下面交换机都是连接到了核心A和B上面,所以需要创建所有VLAN,来总结所有的VLAN流量。

[Core-B]int g0/0/24

[Core-B-GigabitEthernet0/0/24]description connection to FKT g0/0/2

[Core-B-GigabitEthernet0/0/24]port link-type trunk

[Core-B-GigabitEthernet0/0/24]port trunk allow-pass vlan 1 19

说明:该接口是连接访客厅的交换机,做了一个描述 description ,然后允许了vlan 1与19的流量通过,因为访客厅只有VLAN 1与19的流量通过。

[Core-B]int g0/0/23

[Core-B-GigabitEthernet0/0/23]port link-type trunk

[Core-B-GigabitEthernet0/0/23]port trunk allow-pass vlan 1 20

[Core-B-GigabitEthernet0/0/23]description connection to boss g0/0/1

说明:该接口是连接boss的交换机,做了一个描述 description ,然后允许了vlan 1与20的流量通过,因为访客厅只有VLAN 1与20的流量通过。

[Core-B]int g0/0/22

[Core-B-GigabitEthernet0/0/22]description connection to caiwu g0/0/2

[Core-B-GigabitEthernet0/0/22]port link-type trunk

[Core-B-GigabitEthernet0/0/22]port trunk allow-pass vlan 1 21

说明:该接口是连接财务的交换机,做了一个描述 description ,然后允许了vlan 1与21的流量通过,因为访客厅只有VLAN 1与21的流量通过。

特别建议:建议在重要的接口做description,这样只要一看就知道连接哪,并且标明了接口。

【这里Core-A与B之间的两条链路还未配置,这是因为待会在配置聚合的时候在一起配置,那个是聚合用的】

3.6 出口防火墙与核心交换机之间的接口划分

分析:核心交换机与出口防火墙之间,是一个三角形的结构,在交换机上面肯定是做接口划分到VLAN,然后起VLAN接口,与防火墙进行通信。 而防火墙则有两种办法与交换机通信,一种是也通过VLAN接口进行通信,第二种则是通过三层口与三层交换机之间通信。 推选第一种比较好,这种结构比较简单,路由配置起来也明确。而第二种方法则需要配置2个VLAN,然后2个网段与防火墙进行通信。

3.6.1 Core-A配置

[Core-A]vlan 100

说明:该100是用来单独连接防火墙的

[Core-A]interface g0/0/22

[Core-A-GigabitEthernet0/0/22]port link-type access

[Core-A-GigabitEthernet0/0/22]port default vlan 100

[Core-A-GigabitEthernet0/0/22]description connection to FW g0/0/8

说明:把接口划分到100中,做了一个描述,说明连接防火墙的 g0/0/8接口

3.6.2 Core-B配置

[Core-B]interface g0/0/21

[Core-B-GigabitEthernet0/0/21]port link-type access

[Core-B-GigabitEthernet0/0/21]port default vlan 100

[Core-B-GigabitEthernet0/0/21]description connection to FW G0/0/7

说明:把接口划分到100中,做了一个描述,说明连接防火墙的 g0/0/7接口

3.6.3 FW配置

system-view

[USG-GW]portswitch batch GigabitEthernet 0/0/7 to 0/0/8

说明:该命令的含义就是把三层接口切换为二层接口,默认为三层接口

[USG-GW]vlan 100

[USG-GW-vlan-100]port GigabitEthernet 0/0/7 to 0/0/8

说明:创建了VLAN 100,并且把G0/0/7~8加入了VLAN 100中

3.7 核心交换机与服务器集群交换机的配置

3.7.1 核心交换机A与B

[Core-A]vlan 88

[Core-A]int g0/0/20

[Core-A-GigabitEthernet0/0/20]description connection to server g0/0/2

[Core-A-GigabitEthernet0/0/20]port link-type trunk

[Core-A-GigabitEthernet0/0/20]port trunk allow-pass vlan 1 88

说明:这里配置Trunk,是因为为了后续方便管理服务器交换机,如果不需要管理的话,则可以直接通过Access接口即可。

[Core-B]vlan 88

[Core-B]int g0/0/20

[Core-B-GigabitEthernet0/0/20]port link-type trunk

[Core-B-GigabitEthernet0/0/20]port trunk allow-pass vlan 1 88

说明:这里配置Trunk,是因为为了后续方便管理服务器交换机,如果不需要管理的话,则可以直接通过Access接口即可。

3.7.2 服务器集群交换机配置

system-view

[Cluster Server]vlan 88

[Cluster Server]port-group 1

[Cluster Server-port-group-1]group-member g0/0/1 to g0/0/2

[Cluster Server-port-group-1]port link-type trunk

[Cluster Server-port-group-1]port trunk allow-pass vlan 1 88

[Cluster Server-port-group-1]description connection to Core-A-B

说明:第一个port-group是定义了连接核心交换机的接口为Trunk,并且允许1与88通过

[Cluster Server]port-group 2

[Cluster Server-port-group-2]group-member e0/0/1 to e0/0/2

[Cluster Server-Ethernet0/0/2]port link-type access

[Cluster Server-Ethernet0/0/2]port default vlan 88

说明:该2个接口是连接服务器用的,划入了对应的VLAN 88。

总结:至此整个VLAN的部署已经接口划分完毕,这里注意的地方就是Trunk,默认情况下只允许VLAN 1的流量通过,而其余流量是不允许的,所以需要允许需要的流量通过,如果不确定哪些VLAN的流量要通过,可以直接 permit all。如果大家有任何疑问或者文中有错误跟疏忽的地方,欢迎大家留言指出,博主看到后会第一时间修改,谢谢大家的支持,更多技术文章尽在网络之路博客,,http://ccieh3c.com

IP地址配置,以及测试直连连通性

4.1 关于接入层交换机的配置

说明:由于接入层交换机属于二层交换机,并不需要配置IP地址,只需要配置对应的管理地址即可,管理地址这块在后续在进行。

4.2 核心交换机IP配置

分析:在IP地址规划那块,已经规划好了PC与服务器等对应的网关都为192.168x.254,这个网关地址可不是随意定义在哪个交换机上面就可以的,建议是平分定义,当然也可以不定义,后续有VRRP虚拟出来,VRRP是可以直接使用接口地址的,所以没必要浪费一个IP地址来做接口地址,所以这里采用的方案是分摊,比如VLAN 19的网关在Core-A上面,而VLAN 20的则在Core-B上面,依次类推。这样的结果就是配合VRRP技术来实现负载分担,并且配合MSTP技术实现链路分担,后续实现这块会有详细分析。

4.2.1 Core-A 地址配置

[Core-A]interface vlan 19

[Core-A-Vlanif19]ip address 192.168.19.254 24

[Core-A]int vlan 20

[Core-A-Vlanif20]ip address 192.168.20.253 24

[Core-A-Vlanif20]int vlan 21

[Core-A-Vlanif21]ip address 192.168.21.254 24

[Core-A-Vlanif20]int vlan 88

[Core-A-Vlanif88]ip address 192.168.88.253 24

[Core-A]interface vlan 1

[Core-A-Vlanif1]ip address 192.168.1.254 24

[Core-A]interface vlan 100

[Core-A-Vlanif100]ip address 192.168.100.253 24

4.2.2 Core-B地址配置

[Core-B]interface vlan 19

[Core-B-Vlanif19]ip address 192.168.19.253 24

[Core-B-Vlanif19]int vlan 20

[Core-B-Vlanif20]ip address 192.168.20.254 24

[Core-B-Vlanif20]int vlan 21

[Core-B-Vlanif21]ip address 192.168.21.253 24

[Core-B-Vlanif21]int vlan 88

[Core-B-Vlanif88]ip address 192.168.88.254 24

[Core-B]interface vlan 1

[Core-B-Vlanif1]ip address 192.168.1.253 24

[Core-B]interface vlan 100

[Core-B-Vlanif100]ip address 192.168.100.254 24

说明:可以看到Core-A与B互为分担,这里比如VLAN 19的网关在A上面,B则是另外一个地址,而VLAN 20则是B为网关,A为一个普通地址。这是为了后续做VRRP规划好。

4.3 防火墙接口配置

分析:在防火墙中需要定义2个地址,一个是连接核心交换机的,也就是VLAN 100的地址,而另外一个为出接口地址,配置为公网地址,后续提供内网访问外网的服务,以及外网通过映射访问内部服务器等。需要注意的是,在防火墙中 有区域的概念,我们必须把接口划入到对应的区域,后续我们都是在这些区域间做策略。

[USG-GW]interface vlan 100

[USG-GW-Vlanif100]ip address 192.168.100.252 24

[USG-GW]interface g0/0/1

[USG-GW-GigabitEthernet0/0/1]ip address 202.100.1.2 24

[USG-GW]int g0/0/2

[USG-GW-GigabitEthernet0/0/2]ip address 61.128.1.2 24

[USG-GW]firewall zone trust

[USG-GW-zone-trust]add interface Vlanif 100

[USG-GW]firewall zone name ISP_DX

[USG-GW-zone-isp_dx]set priority 1

[USG-GW-zone-isp_dx]add interface g0/0/1

[USG-GW]firewall zone name ISP_LT

[USG-GW-zone-isp_lt]set priority 2

[USG-GW-zone-isp_lt]add interface g0/0/2

说明:该配置了对应的IP地址以外,并且还配置了把对应接口加入对应Zone,我们一般把内网接口加入Trust,而外网接口加入Untrust,对外提供服务的则加入DMZ等。需要注意的是Trust是系统默认存在的,所以只需要添加接口即可,而后面2个是自定义的,必须先定义优先级然后在添加接口,因为我们这里部署的是双出口。当然也可以加入到Untrust中。

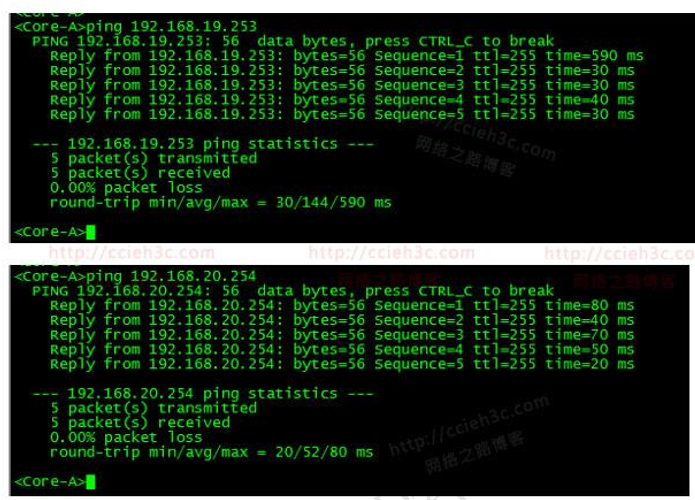

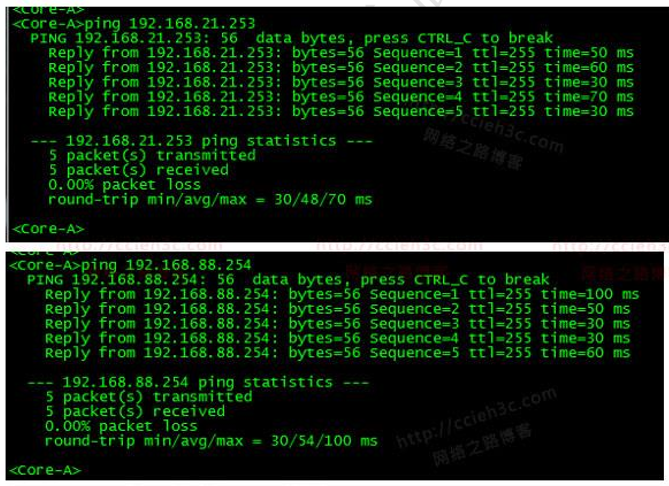

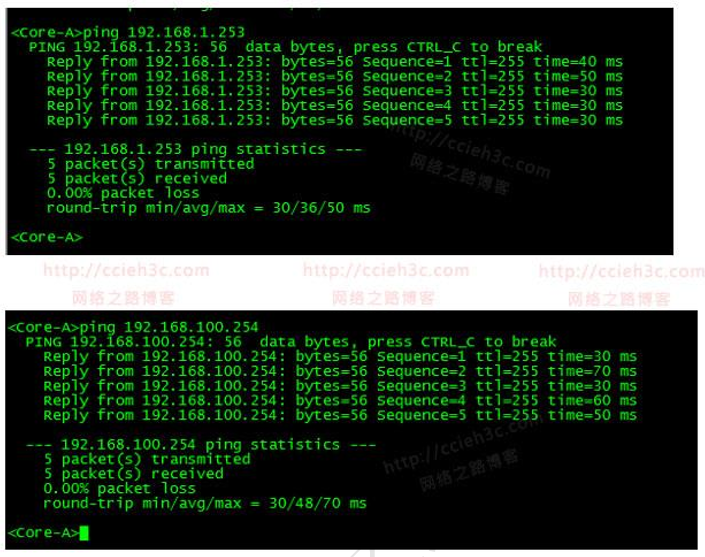

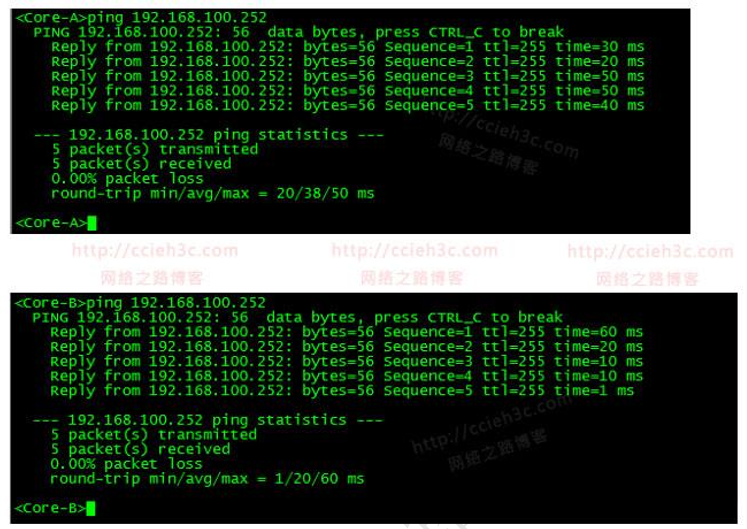

测试连通性【完成】

可以看到核心交换机之间的访问是没有任何问题了,所有的VLAN 接口都能访问

这里是测试与防火墙的连通性,这里已经正常通信了,至此整个IP地址配置完成。

总结:配置IP地址难度并不大,需要结合后续的技术考虑一些因素进去,比如后续要部署VRRP,我们必须让它网关均匀的分配到2台核心交换机上面,使得它们分担整个网络的流量,如果都往一个交换机上面跑,则另外一台没有利用起来,而且这一台压力也大。