无意中看到了315晚会关于使用免费wifi而被窃取信息的演示,又联想到了之前有人用伪基站发短信大量撒网骗钱的事情,这个世界真是充满了危险~~

ok简单说一下我对这件事情的理解

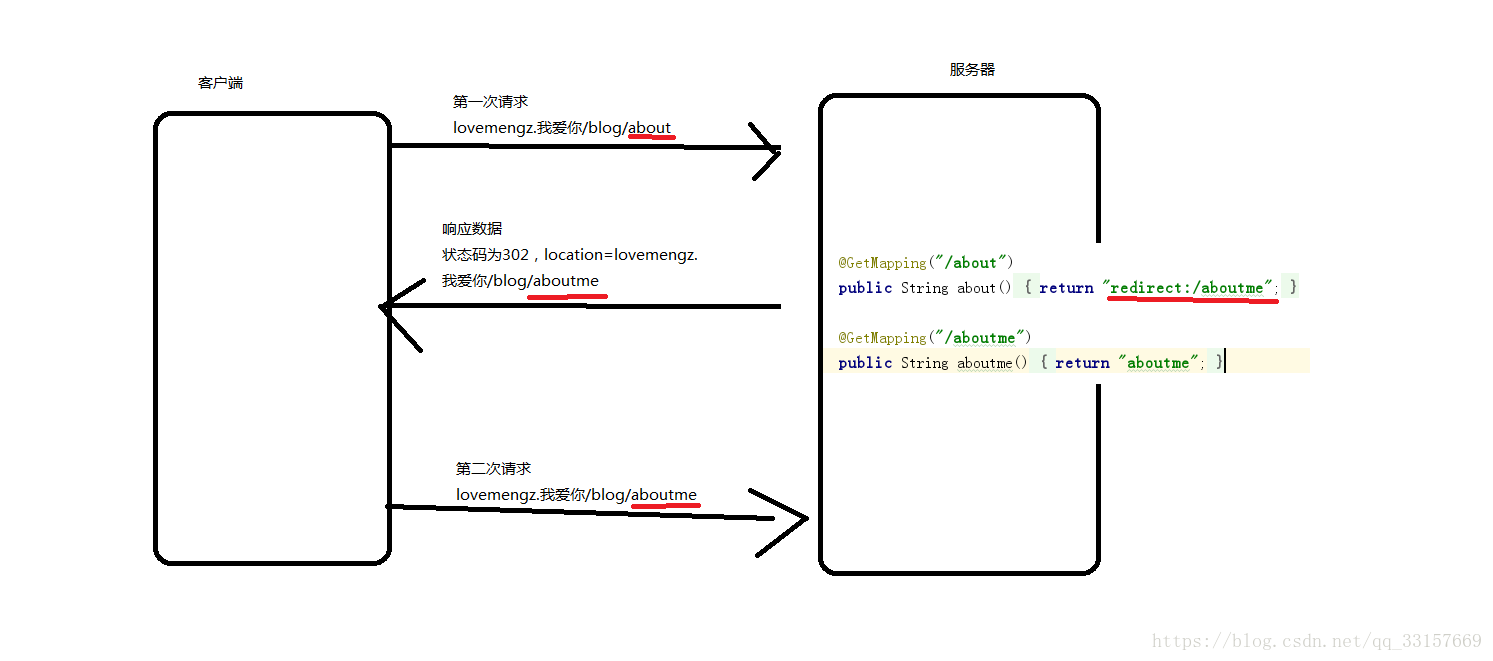

在开始之前需要先了解一下http和重定向的原理,如图

hhtp请求底层使用的socket协议长连接,为同步请求,所以MQ技术应运而生。socket使用的是二进制传输,它可以跨语言进行传输数据。这也为篡改请求数据提供了诸多便利。

客户端向服务器发送请求的时候,如果服务器重定向的话,会在响应头中设置302重定向状态码,location字段设置重定向地址,然后返回给客户端,客户端收到302状态码后会直接在本地浏览器访问location中的地址,即实现了两次请求。

例如aboutme页面,我们通过访问about可以进行重定向跳转到aboutme页面,访问路径发生了变化,即实现了重定向

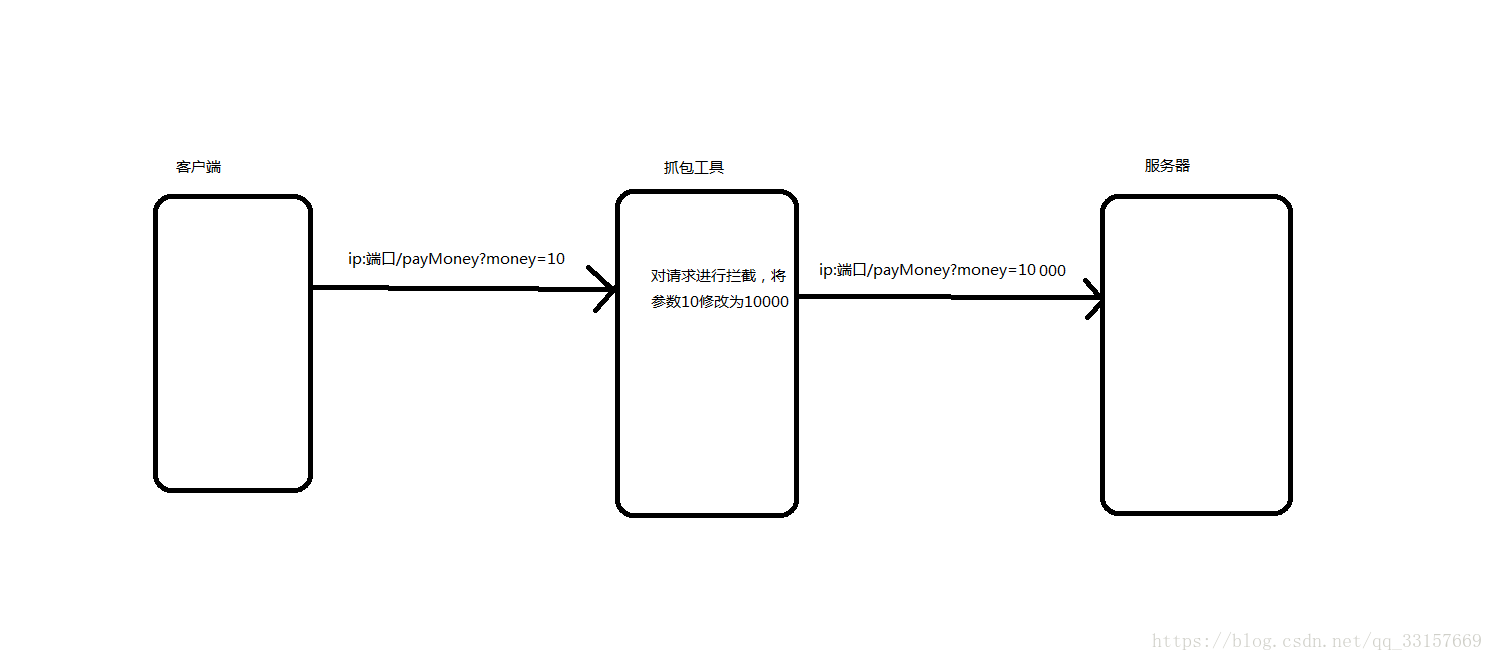

公共免费wifi真的不要随便连。假设有黑客开放了一个免费wifi,当我们连接使用公共wifi时,便和黑客处于同一网段下了,我们手机app往服务器发送的所有请求都要经过黑客的网卡,这时的情况就非常的危险。市面上多数app底层都使用的http协议,并且使用明文连接,未采用加密措施,这也就意味着当黑客使用抓包工具拦截我们的请求时,可以随意修改请求数据。例如我要支付10元,支付请求被拦截后,黑客可以轻易的将10元的参数改为10000元,仅仅是需要手动加上三个0,再重定向到服务器,钱随着黑客扬长而去,留下一脸问号的你。

再者,短信中的一些链接也不能随便点击。有些人用笔记本伪装成手机运营商,利用2G网络漏洞大量发送虚假短信,因为只能在伪基站一定范围内发送,所以这类人一般会整个小黑破包,骑个小破摩托到处跑,2b得让人受不了。当然现在2G网络已经基本废弃,这个问题也得到了修复。

可以看到,抓包工具有点类似于nginx代理服务器的作用

当然支付宝和微信是不会犯这种错误的,但一些大型电商网站往往忽略了这些细节。之前有新闻说一个在校大学生花了0.01元在狗东买了一台价值万元的电脑,判刑九个月,缓刑一年,想必吃鸡一定很爽。吃鸡外挂也使用了类似的原理,例如我这把枪本来只有80厘米长度,通过劫持封包获取api,替换掉原来的函数,修改变量值,然后发送伪造的封包,可以欺骗服务器达到我们想要的效果,任意调整枪的大小,射击距离等等一系列参数,甚至有些外挂通过sql注入将数据库的信息进行修改,也就是说修改了游戏中的物品属性,这种入侵一旦成功,后果相当严重,甚至会导致大量用户流失,彻底摧毁一个游戏。当然像我们这种生在红旗下长在春风里的年轻人,在我党荣耀光环照耀下还是不要做这种事情比较好,之前有个大型外挂团伙被腾讯一锅端了,进去的时候很平静。当然有些单机游戏是可以做一些外挂自己使用的,单机游戏一般都是加载在内存中的,我们可以使用一些类似金山的内存分析软件或者使用编程语言自己做一个与内存交互的小型工具即可。