10.12 firewalld和netfilter

vi /etc/selinux/config 永久关闭selinux,重启生效

getenforce 查看selinux 状态

setenforce 0 临时关闭selinux

systemctl disable firewalld.service 禁止firewalld服务开机启动

systemctl stop firewalld.service 关闭firewall 服务

yum -y install iptables-services 安装iptables-service

systemctl enable iptables.service 设置iptables开机启动

systemctl start iptables.service 启动iptables服务

iptables -nvL 查看默认规则

10.13 netfilter5表5链介绍

filter 表主要用于过滤包,是系统的预设的表,该表内建3个链:INPUT、OUTPUT、FORWARD。INPUT链作用于进入本机的包,OUTPUT链作用于本机送出的包,FORWARD链作用于那些跟本机无关的包。

nat 表主要作用于网络地址转换,它也有三个链,PREROUTING、OUTPUT、POSTROUTING

iptables传输数据包的过程

① 当一个数据包进入网卡时,它首先进入PREROUTING链,内核根据数据包目的IP判断是否需要转送出去。

② 如果数据包就是进入本机的,它就会沿着图向下移动,到达INPUT链。数据包到了INPUT链后,任何进程都会收到它。本机上运行的程序可以发送数据包,这些数据包会经过OUTPUT链,然后到达POSTROUTING链输出。

③ 如果数据包是要转发出去的,且内核允许转发,数据包就会如图所示向右移动,经过FORWARD链,然后到达POSTROUTING链输出。

10.14 iptables语法

iptables -nvL 这些操作默认针对是filter表

cat /etc/sysconfig/iptables 默认规则保存的路径

iptables -F 清空规则,想把规则加载回来需要重启防火墙 systemctl restart iptables.service

service iptables save 保存规则,想重启生效执行save操作

iptables -t nat -nvL 查看nat表,默认针对的是filter表,-t 指定表

iptables -Z 计数器清零

iptables -A INPUT -s 192.168.1.1 -p tcp --sport 123 -d 192.168.1.2 --dport 80 -j DROP

-A 在指定链的末尾添加(append)一条新的规则

-D 删除(delete)指定链中的某一条规则,可以按规则序号和内容删除

-I 在指定链中插入(insert)一条新的规则,默认在第一行添加

-L 列出(list)指定链中所有的规则进行查看

-F 清空(flush)

-n 使用数字形式(numeric)显示输出结果

-v 查看规则表详细信息(verbose)的信息

-P 设置指定链的默认策略(policy)

-Z 将所有表的所有链的字节和数据包计数器清零

-i<网络接口>:指定数据包进入本机的网络接口

-o<网络接口>:指定数据包要离开本机所使用的网络接口

iptables -I INPUT -p tcp --dport 80 -j DROP

--dport 指定了端口,前面必须用-p指定协议

-I 插入一条规则,如果两条规则同时满足,会默认匹配第一条规则

iptables -D INPUT -p tcp --dport 80 -j DROP -D删除一条规则

iptables -nvL --line-number 把规则的序列号打印出来

iptables -D INPUT 6 把第六条规则删除

iptables -I INPUT -s 192.168.1.0/24 -i eth0 -j ACCEPT -i 指定数据包进入本机的网络接口

iptables -P OUTPUT DROP

指定链的默认策略

10.15 iptables filter表小案例

#!/bin/bash

ipt="/usr/sbin/iptables"

$ipt -F

$ipt -P INPUT DROP

$ipt -P OUTPUT ACCEPT

$ipt -P FORWARD ACCEPT

$ipt -A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT

$ipt -A INPUT -s 192.168.57.0/24 -p tcp --dport 22 -j ACCEPT

$ipt -A INPUT -p tcp --dport 80 -j ACCEPT

$ipt -A INPUT -p tcp --dport 21 -j ACCEPT

iptables -I INPUT -p icmp --icmp-type 8 -j DROP 做这个实验需要重启防火墙,把之前的策略恢复回来

限制了ICMP协议,限制了ping,其它机器ping不通本机,但是本机能ping通其它机器

10.16 iptables nat表应用(上)

centos1 添加一块网卡,并添加一个LAN区段,名字自定义

centos2 上添加一块网卡

centos1 新网卡名字ens37

手动设置IP ifconfig ens37 192.168.100.1/24

centos2上ping 100.1(主机名重新登录一下)

centos1ping 100.100

echo "1" > /proc/sys/net/ipv4/ip_forward 开启路由转发

MASQUERADE,地址伪装,在iptables中有着和SNAT相近的效果,但也有一些区别:

SNAT,DNAT,MASQUERADE都是NAT,MASQUERADE是SNAT的一个特例。

SNAT是指在数据包从网卡发送出去的时候,把数据包中的源地址部分替换为指定的IP,这样,接收方就认为数据包的来源是被替换的那个IP的主机。

SNAT Source Network Address Translation 源网络地址转换

MASQUERADE是用发送数据的网卡上的IP来替换源IP,因此,对于那些IP不固定的场合,比如拨号网络或者通过dhcp分配IP的情况下,就得用MASQUERADE。

DNAT,就是指数据包从网卡发送出去的时候,修改数据包中的目的IP,表现为如果你想访问A,可是因为网关做了DNAT,把所有访问A的数据包的目的IP全部修改为B,那么,你实际上访问的是B。

DNAT Destination Network Address Translation 目的网络地址转换

因为,路由是按照目的地址来选择的,因此,DNAT是在PREROUTING链上来进行的,而SNAT是在数据包发送出去的时候才进行,因此是在POSTROUTING链上进行的

MASQUERADE就是针对这种场景而设计的,他的作用是,从服务器的网卡上,自动获取当前ip地址来做NAT

比如下边的命令:

iptables -t nat -A POSTROUTING -s 10.8.0.0/255.255.255.0 -o eth0 -j MASQUERADE

如此配置的话,不用指定SNAT的目标ip了

不管现在eth0的出口获得了怎样的动态ip,MASQUERADE会自动读取eth0现在的ip地址然后做SNAT出去

这样就实现了很好的动态SNAT地址转换

iptables -t nat -A POSTROUTING -s 192.168.100.0/24 -o ens33 -j MASQUERADE

centos1 filter表里面的FORWARD链的规则删除掉,不然centos2ping不通centos1的网关192.168.93.2

route add default gw 192.168.100.1 设置默认网关(centos2)

10.18 iptables nat表应用(下)

echo "1" > /proc/sys/net/ipv4/ip_forward 开启路由转发 (centos1)

route add default gw 192.168.100.1 设置默认网关(centos2)

iptables -t nat -A PREROUTING -d 192.168.93.129 -p tcp --dport 1122 -j DNAT --to 192.168.100.100:22(centos1)

iptables -t nat -A POSTROUTING -s 192.168.100.100 -j SNAT --to 192.168.93.129(centos1)

课堂笔记

Linux日常运维技巧2

关于SELINUX

简介:

如何关闭SELinux

firewalld、iptables和netfilter之间的关系

iptables

netfilter5表5链介绍

iptables语法firewalld、iptables和netfilter之间的关系

iptables

netfilter5表5链介绍

iptables语法

ptables常用操作示例:

ptables filter表案例

案例需求1:放行端口案例

需求2:禁ping

ptables nat表案例

案例需求1:网络地址转换

虚拟机设置

系统网卡配置:

iptables规则配置

案例需求2:端口转发

关于SELINUX

简介: 安全增强型 Linux(SecurityEnhanced Linux)简称 SELinux,它是一个 Linux 内核模块,也是 Linux 的一个安全子系统。SELinux 主要由美国国家安全局开发。2.6 及以上版本的 Linux 内核都已经集成了 SELinux 模块。SELinux 的结构及配置非常复杂,而且有大量概念性的东西,要学精难度较大。很多 Linux 系统管理员嫌麻烦都把 SELinux 关闭了。

如何关闭SELinux

临时关闭SELINUX的方式:

setenforce 0 #此命令可以临时关闭SELINUX,重启后SELINUX还会自动启动。

getenforce #getenforce可以获取SELINUX的运行状态。

[root@long01 ~]# setenforce 0

[root@long01 ~]# getenforce

Permissive

关于SELINUX的运行状态

1:enforcing #开启状态,会强制执行SELINUX的安全策略

2:permissive #提示状态,会打印触发SELINUX安全策略的警告,但是不会执行相应的策略。

3:disabled #关闭SELINUX,重启后也不会再启动SELINUX。

永久关闭SELINUX:

永久关闭SELINUX需要修改SELINUX的配置文件/etc/selinux/config

修改方法1:

vim /etc/selinux/config #使用vim编辑器编辑/etc/selinux/config文件。

将文件中的SELINUX=enforce修改为SELINUX=disabled后,保存退出。

修改方法2:执行下面这条命令:

sed i 's/^SELINUX=.*/SELINUX=disabled/g' /etc/selinux/config

检查修改结果:

[root@long01 ~]# grep i "selinux=disabled" /etc/selinux/config

SELINUX=disabled

grep能过滤出结果,表示修改正确。然后重启系统就能完全关闭SELINUX了。

[root@long01 ~]# getenforce

Disabled

firewalld、iptables和netfilter之间的关系

在centos6上,我们用的是iptables服务,而在centos7上,我们用的是firewalld服务。

同样的,centos6上安装的是iptables包,而centos7上安装的是firewalld包。

不管是centos6还是centos7,核心其实都是netfilter,netfilter是linux的一个内核模块,iptables

命令是linux内核自带的。

centos6上的iptables服务和centos7上的firewalld服务,其实都是用来定义防火墙规则功能的防火墙管理工具。

它们都是将定义好的规则交由内核中的netfilter即网络过滤器来读取,从而真正实现防火墙功能,

所以其实在配置规则的思路上是完全一致的。

iptables

CentOS7默认使用的时Firewalld工具,学些iptables前需要将Firewalld关闭并设置开机不启动。

[root@long0000 ~]# systemctl disable firewalld #先禁止firewalld开机自启动

Removed symlink /etc/systemd/system/multiuser.target.wants/firewalld.service.

Removed symlink /etc/systemd/system/dbusorg.fedoraproject.FirewallD1.service.

[root@long0000 ~]# systemctl stop firewalld #再关闭firewalld服务。

entOS7默认是没有安装iptables服务的。需要安装iptables服务才能使用iptables。

[root@long0000 ~]# yum install y iptablesservices

设置开机自启动iptables服务,并启动iptables服务

[root@long0000 ~]# systemctl enable iptables && systemctl start iptables

Created symlink from /etc/systemd/system/basic.target.wants/iptables.service to /usr/lib/systemd/system/iptables.service.

查看iptables服务是否正常开启。

[root@long0000 ~]# systemctl status iptables

● iptables.service IPv4 firewall with iptables

Loaded: loaded (/usr/lib/systemd/system/iptables.service; enabled; vendor preset: disabled)Active: active (exited) since 一 20180611 22:19:18 CST; 43s ago

(#显示active就是正常开启了)

Process: 1964 ExecStart=/usr/libexec/iptables/iptables.init start (code=exited, status=0/SUCCESS)

Main PID: 1964 (code=exited, status=0/SUCCESS)

netfilter5表5链介绍

1.filter表——三个链:INPUT、FORWARD、OUTPUT

作用:过滤数据包

内核模块:iptables_filter.

2.Nat表——三个链:PREROUTING、POSTROUTING、OUTPUT

作用:用于网络地址转换(IP、端口)

内核模块:iptable_nat

3.Mangle表——五个链:PREROUTING、POSTROUTING、INPUT、OUTPUT、FORWARD

作用:修改数据包的服务类型、TTL、并且可以配置路由实现QOS

内核模块:iptable_mangle(别看这个表这么麻烦,咱们设置策略时几乎都不会用到它)

4.Raw表——两个链:OUTPUT、PREROUTING

作用:决定数据包是否被状态跟踪机制处理

内核模块:iptable_raw

5.Security表——三个链:INPUT、OUTPUT和FORWARD

作用:Security表在centos6中并没有,用于强制访问控制(MAC)的网络规则

内核模块:iptable_security

netfilter的5个链

PREROUTING:数据包进入路由表之前

INPUT:通过路由表后目的地为本机

FORWARD:通过路由表后,目的地不为本机

OUTPUT:由本机产生,向外发出

POSTROUTING:发送到网卡接口之前

数据包的传输过程:

iptables语法

iptables一般语法格式:

iptables的命令格式较为复杂,一般的格式如下:

iptables [t table] 命令 [chain] [rules] [j target]

格式说明:

table————指定表名,iptables内置包括filter表、nat表、mangle、raw表和security表。命令—————对链的操作命令

chain————链名

rules————匹配规则

target————动作如何进行

操作命令选项说明

-P或–policy <链名>:定义默认策

L或–list <链名>:查看iptables规则列表

A或—append <链名>:在规则列表的最后增加1条规则

I或–insert <链名>:在指定的位置插入1条规则

D或–delete <链名>:从规则列表中删除1条规则

R或–replace <链名>:替换规则列表中的某条规则

F或–flush <链名>:删除表中所有规则

Z或–zero <链名>:将表中数据包计数器和流量计数器归零

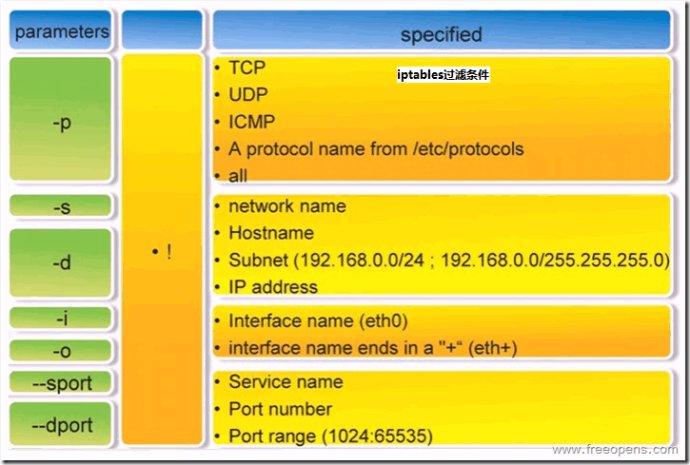

规则选项说明

i或–ininterface <网络接口名>:指定数据包从哪个网络接口进入,如ppp0、eth0和eth1等

o或–outinterface <网络接口名>:指定数据包从哪块网络接口输出,如ppp0、eth0和eth1等

p或—proto协议类型 < 协议类型>:指定数据包匹配的协议,如TCP、UDP和ICMP等

s或–source <源地址或子网>:指定数据包匹配的源地址

–sport <源端口号>:指定数据包匹配的源端口号,可以使用“起始端口号:结束端口号”的格式指定一个范围的端口

d或–destination <目标地址或子网>:指定数据包匹配的目标地址

–dport <目标端口号>:指定数据包匹配的目标端口号,可以使用“起始端口号:结束端口号”的格式指定一个范围的端口

动作选项说明

ACCEPT:接受数据包

DROP:丢弃数据包

REDIRECT:与DROP基本一样,区别在于它除了阻塞包之外, 还向发送者返回错误信息。

SNAT:源地址转换,即改变数据包的源地址

DNAT:目标地址转换,即改变数据包的目的地址

MASQUERADE:

IP伪装,即是常说的NAT技术,

MASQUERADE只能用于ADSL等拨号上网的IP伪装,也就是主机的IP是由ISP分配动态

的;

如果主机的IP地址是静态固定的,就要使用SNAT

LOG日志功能,将符合规则的数据包的相关信息记录在日志中,以便管理员的分析和排错

iptables常用操作示例:

查看iptables规则:

命令:iptables nvL

选项说明:

n:数字输出。IP地址和端口会以数字的形式打印

v:详细输出。这个选项让list命令显示接口地址、规则选项等信息

L list:显示所选链的所有规则。如果没有选择链,则会显示所有链的所有规则

[root@long0000 ~]# iptables nvL

清空iptables规则:

命令:iptables F

选项说明:

F:清空iptables的规则。

注:这里清空的只是当前iptables中设置的规则,不会清空以及保存的规则。

重启iptables服务即可恢复保存过的规则。

[root@long0000 ~]# systemctl restart iptables #重启iptables服务。

保存iptables规则:

命令:service iptables save

说明:执行这条命令会把当前iptables的所有规则保存到/etc/sysconfig/iptables文件中。

[root@long0000 ~]# cat /etc/sysconfig/iptables

数据包计数器清零

命令:iptables Z

选项说明:

Z选项可以清空所有规则相关的数据包数量

[root@long0000 ~]# iptables Z

增加一条规则:

##丢弃来自10.1.1.169的icmp协议数据包。可以使10.1.1.169这个台主机ping不通这台服务器。

[root@long0000 ~]# iptables F #先清空iptables的规则。

[root@long0000 ~]# iptables A INPUT s 10.1.1.169 p icmp j DROP

[root@long0000 ~]# iptables nvL INPUT #查看INPUT链的规则

删除一条规则,方法1:

##删除刚才添加的那一条规则

[root@long0000 ~]# iptables D INPUT s 10.1.1.169 p icmp j DROP

删除一条规则,方法2:

第二种方法是通过规则编号来删除规则。

查看规则编号的选项是 linenumbers

[root@long0000 ~]# iptables A INPUT s 10.1.1.169 p icmp j DROP

[root@long0000 ~]# iptables nvL INPUT linenumbers

第一列的 num便是规则编号了。

##下面通过规则编号删除规则就方便多了

[root@long0000 ~]# iptables D INPUT 1 #D选项 跟上链名,和规则编号即可删除指定的规则

添加默认规则:

说明:默认规则就是除了可以匹配iptables规则的数据包以外的所有数据包都交给默认规则来处理。

[root@long0000 ~]# iptables A INPUT p tcp dport 22 j ACCEPT

#实验需要首先添加允许22端口的数据包通过,否则下面的规则会让远程连接断开再也连不上。

[root@long0000 ~]# iptables P OUTPUT ACCEPT #默认允许所有OUTPUT链的数据包通过。

[root@long0000 ~]# iptables P FORWARD ACCEPT #默认允许所有FORWARD链的数据包通过

[root@long0000 ~]# iptables P INPUT DROP #默认丢弃INPUT链的数据包

添加这些规则以后,就只能访问这台服务器的22端口了。

就连网关都ping不通。Windows同样也ping不通这台服务器

#再添加允许icmp包通过的规则

[root@long0000 ~]# iptables A INPUT p icmp j ACCEP

##添加允许icmp包通过之后就能ping通网关了。但是还ping不通外网。

ptables filter表案例

案例需求1:放行端口

只放行80、21、22三个端口的数据包,并且22端口只有指定的IP段才能通过。这个案例我们可以编写一个shell脚本来实现。

vim /usr/local/sbin/iptables.sh ##编辑脚本文件,加入以下内容

案例需求2:禁ping

让本机可以ping通别的机器,但是别的机器ping不通本机。

#首先清空之前的规则,并且允许所有数据包通过INPUT链,必须一条命令执行,否则远程

连接会断开

[root@long0000 ~]# iptables F ; iptables P INPUT ACCEPT

#丢弃icmp包类型为8的数据包。icmp类型为8的数据包是icmp请求,类型为0的是应答包。

##添加这条规则后,可以本机可以ping通其他ip,但是其他机器ping不通本机了

iptables A INPUT p icmp icmptype 8 j DROP