一、引言

本文将基于 Kubernetes 1.12 版本,分析 kubeadm join 的执行流程,希望对读者理解 k8s 有帮助!

关于 init 流程请参考前文: K8S 源码探秘 之 kubeadm init 执行流程分析

二、流程介绍

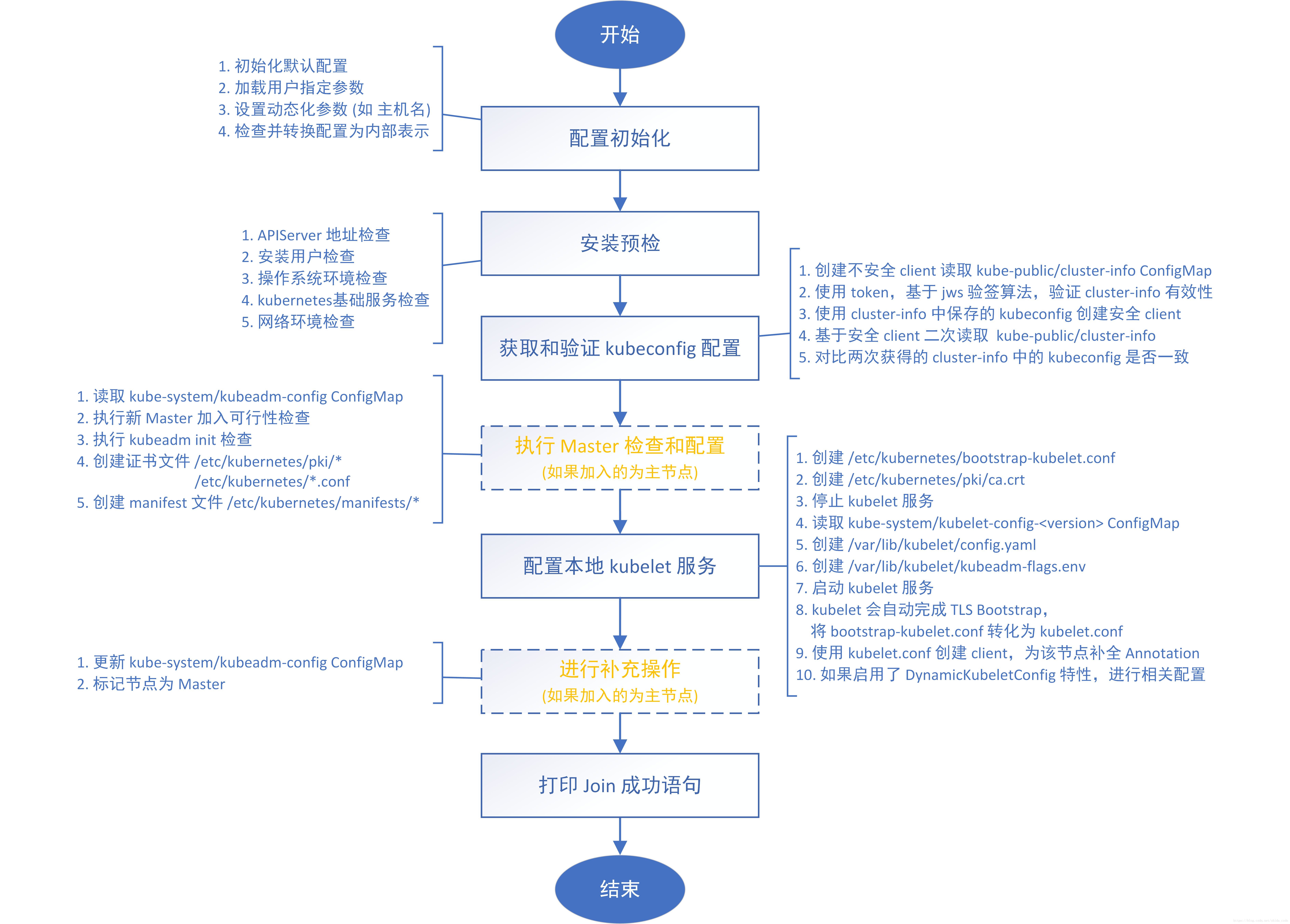

2.1 首先,上一张整体执行流程图(可以点击看大图!!!):

kubeadm 在执行 join 的过程中,主要包含:配置加载、环境检测、获取和验证kubeconfig、配置本地 kubelet 服务等步骤,其间还穿插着对于当加入节点为 Master 时的一些额外操作。

配置初始化的过程与 init 时基本是一样的,都包含加载系统默认参数、解析和应用用户指定的配置、设置动态配置项(如节点名称、节点 IP 等)以及验证配置有效性等过程,不再赘述。

环境检测的过程与 init 十分类似,只不过检测项目稍有差异,项目列表见 2.2。

获取和验证 kubeconfig 配置在 join 过程中非常关键,之后的配置过程都依赖该步骤的产出。获取 kubeconfig 目前支持三种方式:通过文件加载;通过网络加载;通过 token 从 apiserver 读取。通过文件和网络加载相对比较简单,这里重点介绍第三种也是最常见的 join 方式:通过 token 读取 kubeconfig。首先,kubeadm 会基于 APIServer EndPoint、token-bootstrap-client 用户、kubernetes 集群名以及空的证书数据创建一个不安全的 client,连接 API Server,读取 kube-public/cluster-info ConfigMap,该 ConfigMap 是在 init 的过程中创建好的,匿名即可访问。再读取该 ConfigMap 中保存的 kubeconfig 项、jws-kubeconfig-<token.ID> 项。其中,kubeconfig 项即保存的 kubeconfig 内容,jws-kubeconfig-<token.ID> 项保存的使用该 token 对该 kubeconfig 的签名结果。kubeadm join 的验签过程即使用用户提供的 token、kube-public/cluster-info 中保存的 kubeconfig 信息进行 jws 签名,将签名结果与 jws-kubeconfig-<token.ID> 项的内容对比,相同则验证通过,认为该 APIServer 可以被信任。验证通过后,通过该 kubeconfig,可以获取 CA 相关信息,据此就可以创建安全的 client 了。kubeadm 会使用安全的 client 二次获取 kube-public/cluster-info,并与之前获得的比较是否相同,据此验证该 TLS 连接的有效性。

如果 join 的节点角色为 Control Plane Instance,则需要进行一些额外配置。主要过程包括:连接API Server,读取 kube-system/kubeadm-config ConfigMap,据此生成 InitConfiguration,进行 Master 加入相关检查(包括是否使用 Local etcd、是否使用固定 endpoint、是否启用了 self-hosted、证书是否配置正确等),执行 kubeadm init 系列检查,生成证书以及 manifest 文件(kube-apiserver、kube-controller-manager、kube-scheduler)。

配置本地 kubelet 服务无论在 init 还是 join 都是重要的一步。主要过程包括:生成相关配置,主要指 kubelet 运行需要的配置文件;重启 kubelet 服务自动完成 TLS Bootstrap,将 bootstrap-kubelet.conf 转为 kubelet.conf;补充节点的相关属性 Annotation、配置 DynamicKubeletConfig 等。

完成前的操作:如果加入的是 Control Plane Instance,则更新 kubeadm-config ConfigMap,同时给节点添加正确的标签。最后打印出 join 成功描述。

2.2 预检项目

1) 检查执行 init 命令的用户是否为 root,如果不是 root,直接快速失败(fail fast);

2) 检查 /etc/kubernetes/manifests/ 是否为空;

3) 检查 /etc/kubernetes/bootstrap-kubelet.conf 是否不存在;

4) 检查内核是否包含 ipvs 模块;

5) 检查容器运行时,使用 CRI 还是 Docker,如果是 Docker,进一步检查 Docker 服务是否已启动,是否设置了开机自启动;

6) 对于 Linux 系统,会额外检查以下内容:

6.1) 检查以下命令是否存在:crictl、ip、iptables、mount、nsenter、ebtables、ethtool、socat、tc、touch;

6.2) 检查 /proc/sys/net/bridge/bridge-nf-call-iptables、/proc/sys/net/ipv4/ip-forward 内容是否为 1;

6.3) 检查 swap 是否是关闭状态;

7) 检查内核是否被支持,Docker 版本及后端存储 GraphDriver 是否被支持;

对于 Linux 系统,还需检查 OS 版本和 cgroup 支持程度(支持哪些资源的隔离);

8) 检查主机名访问可达性;

9) 检查 kubelet 版本,要高于 kubeadm 需要的最低版本,同时不高于待安装的 k8s 版本;

10) 检查 kubelet 服务是否开机自启动;

11) 检查 10250 端口是否被占用;

12) 检查 /etc/kubernetes/pki/ca.crt (非加入 Master,不应存在);

13) 检查访问 apiserver 是否通过了代理;

14) 如果使用 IPv6

检查 /proc/sys/net/bridge/bridge-nf-call-iptables、/proc/sys/net/ipv6/conf/default/forwarding 内容是否为 1;