版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/mfanoffice2012/article/details/81905843

WebSphere 修复 TLS ROBOT Attack漏洞

ROBOT Attack是什么

这是一个在1998年就发现的漏洞,该漏洞允许使用服务端的私钥执行RSA解密和签名操作。

在1998年,Daniel Bleichenbacher发现了一个SSL服务器在的PKCS#1

v1.5中的填充允许自适应的密文选择攻击。但该错误与RSA加密一起使用时,能彻底打破TLS的安全性。对于易受到攻击的主机,只支持RSA加密密钥交换,攻击者就可以很容易的被动的记录流量并解密,而对于通常使用前向保密但仍然支持易受攻击的RSA加密密钥交换的主机而言,风险取决于攻击者的攻击速度。

摘自———HTTPS 安全最佳实践 © 2018 https://blog.myssl.com/robot-attack-detect/

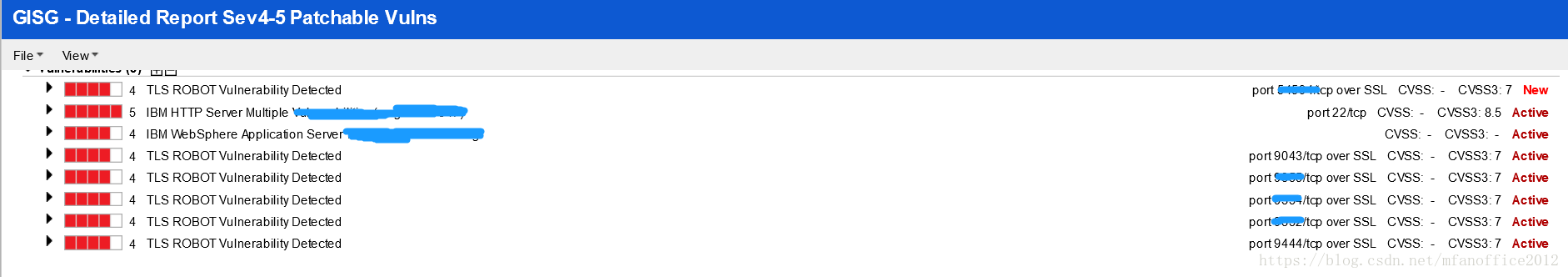

此次发现漏洞是在xx金融公司的IT部门发现下列端口使用TLS 1.0协议,并支持RSA算法:

解决方法有二:

1. 相关应用是否支持更高版本的TLS协议—TLS1.2

2. 将RSA算法从TLS支持算法中去除

解决步骤:

第二种方案略显复杂,在此使用方案一

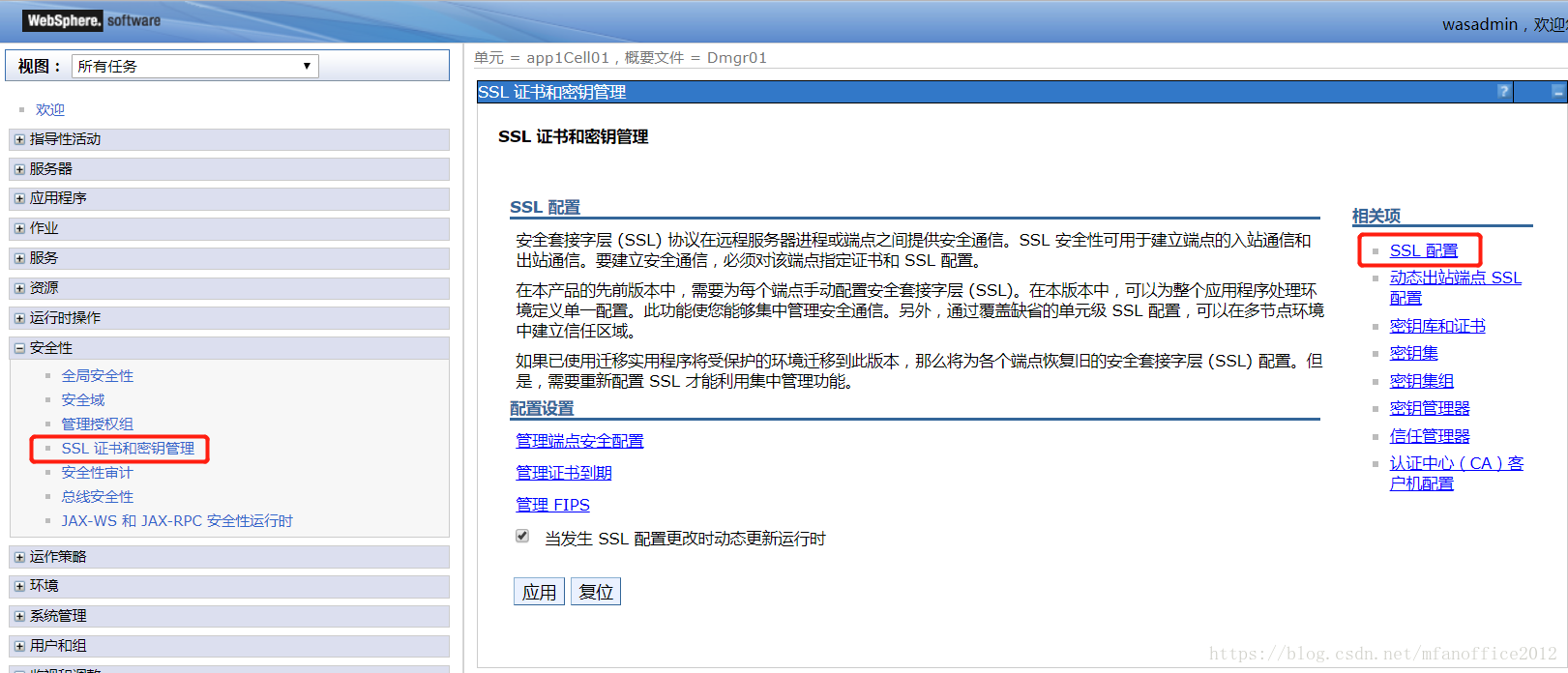

- 打开WAS控制台,找到 “安全性”—-“SSL证书密钥管理”—–“SSL配置”

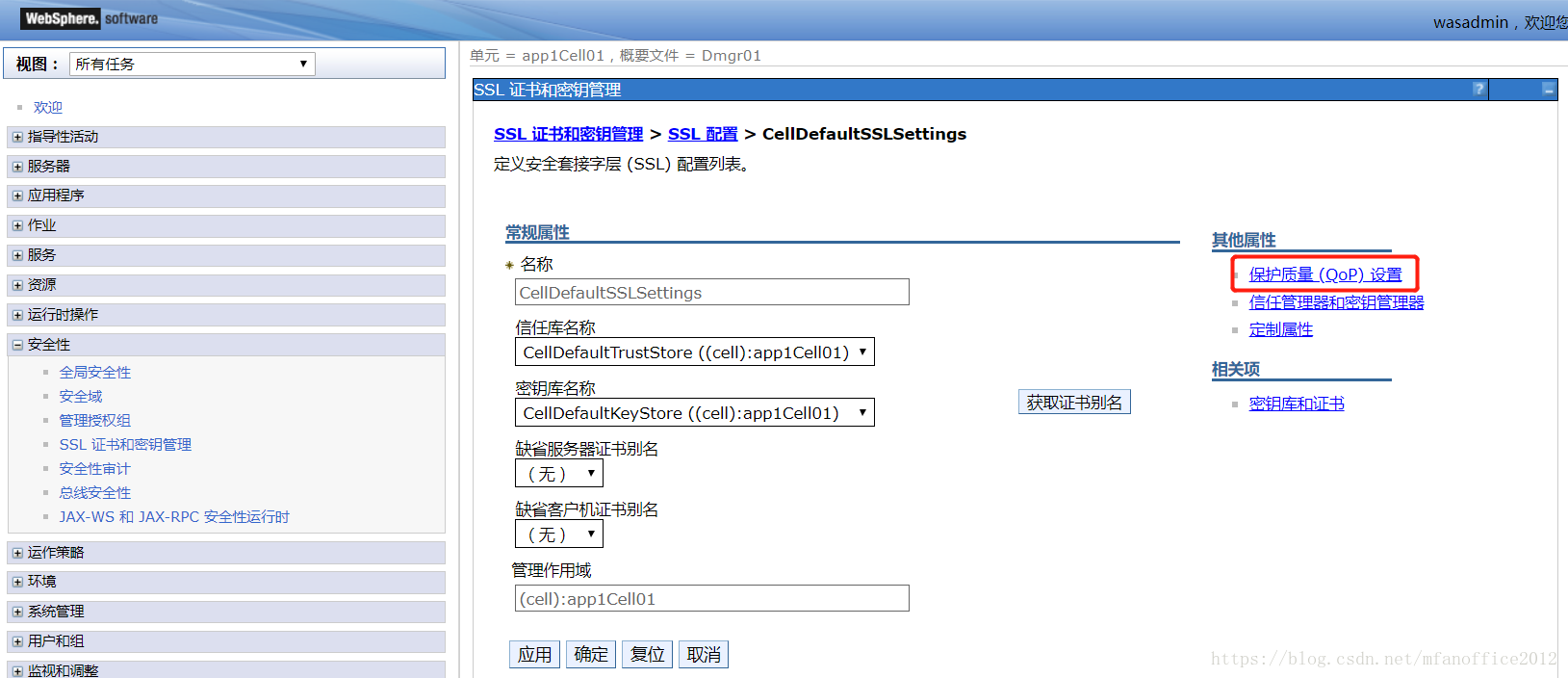

- 对下列每一项进行设置

- 进入其中一项,点击 “保护质量(QoP)设置”

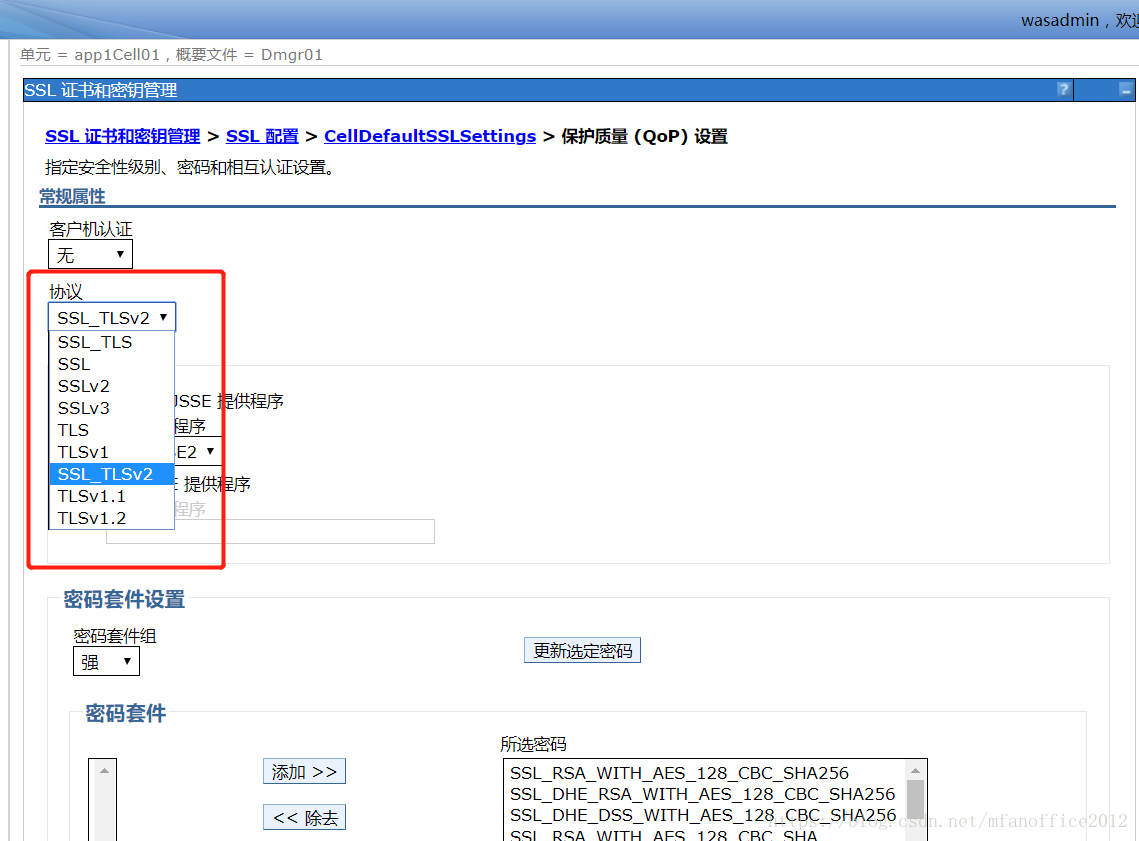

- 在这里将默认值改为 TLSv1.2

WAS的版本不同默认值也不同,都改为TLSv1.2

- 重启WAS服务。

经相关人员再次检测,确认没有此隐患出现。