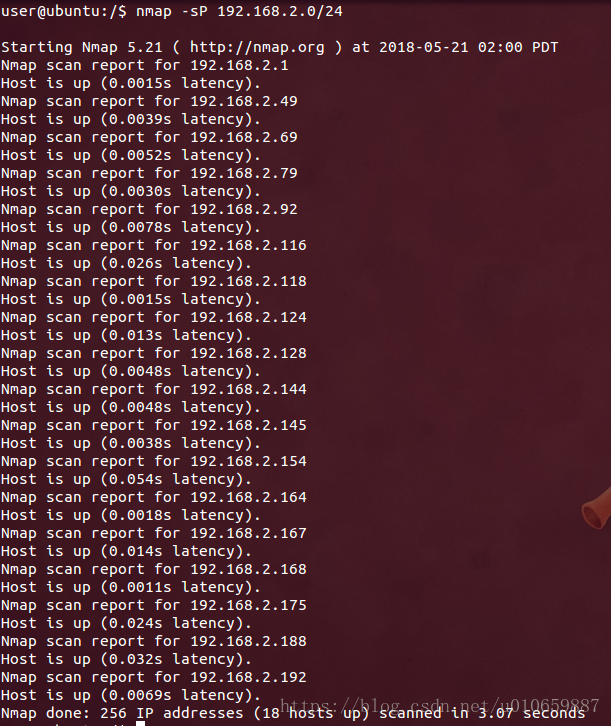

1.linux局域网ip查询

nmap -sP 192.168.1.0/24 查询192.168.1段内可ping通的所有ip并打印到屏幕上,还有很多参数,具体如下:

-iL <inputfilename>:从主机/网络列表中输入

-iR <num hosts>:选择随机目标

--exclude <host1 [,host2] [,host3],...>:排除主机/网络

--excludefile <exclude_file>:从文件中排除列表

HOST DISCOVERY:

-sL:列表扫描 - 仅列出要扫描的目标

-sP:Ping扫描 - 不要进一步确定主机是否在线

-P0:将所有主机视为在线 - 跳过主机发现

-PS / PA / PU [portlist]:指定端口的TCP SYN / ACK或UDP发现探测

-PE / PP / PM:ICMP回显,时间戳和网络掩码请求发现探测

-n / -R:永远不要做DNS解析/始终解析[缺省:有时解析]

SCAN技术:

-sS / sT / sA / sW / sM:TCP SYN / Connect()/ ACK / Window / Maimon扫描

-sN / sF / sX:TCP Null,FIN和Xmas扫描

- -scanflags <flags>:自定义TCP扫描标志

-sI <zombie host [:probeport]>:idlescan

-sO:IP协议扫描

-b <ftp中继主机>:FTP反弹扫描

端口规范和扫描顺序:-p

<端口范围>:仅扫描指定的端口

例如:-p22; -p1-65535; -p U:53,111,137,T:21-25,80,139,8080

-F:快速 - 仅扫描nmap-services文件中列出的端口)

-r:连续扫描端口 - 不随机化

服务/版本检测:

-sV:探测器打开端口以确定服务/版本信息 -

颠覆光源:限制为最可能的探测以便更快识别

--version-all:尝试每个探测器进行版本检测

--version-trace:显示详细版本扫描活动(用于调试)

操作系统检测:

-O:启用操作系统检测

--osscan-限制:限制操作系统检测到有前途的目标

--osscan-guess:更加积极地猜测操作系统

时序和性能:

-T [0-6]:设置时序模板(越快越快)

--min-hostgroup / max-hostgroup <msec>:并行主机扫描组大小

--min-parallelism / max-parallelism <msec>:探测器并行化

--min-rtt-timeout / max-rtt-timeout / initial-rtt -timeout <msec>:指定

探测往返时间。

--host-timeout <msec>:在此长时间后放弃目标

- 扫描延迟/ - 最大扫描延迟<msec>:调整探头之间的延迟

防火墙/ IDS泄露和防范:

-f; --mtu <val>:片段数据包(可选w /给定MTU)

-D <decoy1,decoy2 [,ME],...>:用诱饵隐藏扫描

-S <IP_Address>:欺骗源地址

-e <iface >:使用指定的接口

-g / - source-port <portnum>:

--data-length <num>:将随机数据附加到发送的数据包

--ttl <val>:设置IP生存时间字段

--spoof-mac <MAC地址,前缀或供应商名称:欺骗您的MAC地址

OUTPUT:

-oN / -oX / -oS / -oG <file>:输出扫描分别以正常的XML,s | <rIpt kIddi3

和Grepable格式显示给定的文件名。

-oA <basename>:一次输出三种主要格式

-v:提高详细程度(使用两次以获得更多效果)

-d [level]:设置或增加调试级别(最多9个有意义)--

packet-trace :显示所有发送和接收的数据包

--iflist:打印主机接口和路由(用于调试)

--append-output:附加到而不是clobber指定的输出文件

--resume <filename>:恢复中止扫描

--stylesheet <path / URL>:XSL样式表将XML输出转换为HTML

--no-stylesheet:防止Nmap从关联带有XML输出的XSL样式表

MISC:

-6:启用IPv6扫描

-A:启用操作系统检测和版本检测

--datadir <dirname>:指定自定义Nmap数据文件位置

--send-eth / - send-ip:使用原始以太网帧或IP数据包发送数据包

--privileged:假定用户具有完全特权

-V:打印版本号

-h:打印此帮助摘要页面

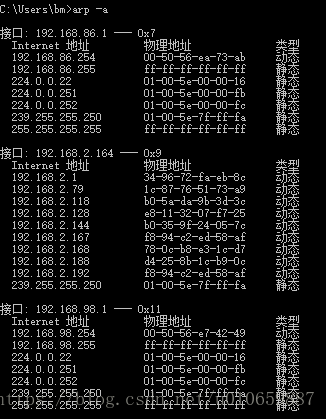

2.windows ip查询

命令行下执行 arp -a

也可以使用Netscan.Chs软件查询