总结

1.复习(STP生成树:802.1D,PVST,PVST+,802.1W)

2. MST-802.1S-----分组式的生成树

3. STP的安全(BPDU保护,BPDU过滤,根网桥保护)

4. 环路保护(单向链路故障,UDLD,Loop Guard)

5. 三层交换机如何配置为网关

复习:

STP生成树:构建一个树形结构,特点:从根到每一个节点是唯一的一个路径,尽量做到最短,拓扑结构为星型结构。

一. 802.1D:

接口有3种角色:根端口,指定端口,非指定端口(阻塞端口)

5种状态:Down,侦听,学习,转发,阻塞;Down状态不算生成树,侦听和学习各15s;

选举顺序:根网桥,根端口,指定端口,非指定端口(阻塞端口)

BPDU-----配置BPDU(根发送的)

拓扑变更消息TCN(没有信息,只是同步消息,TCN的结果是刷新CAM表)

次优BPDU(也是配置BPDU)

收敛时间-----初次30s,直连检测30s,非直连检测50s

缺点:一棵树,收敛慢

二. Cisco存在STP的芯片

PVST(cisco)基于vlan的生成树-----一个vlan一棵树,实现流量的分流,独立的一棵树为一个802.1D,私有协议,仅支持ISL的trunk干道,靠优先级+vlan id 32768+1

PVST+-----PVST的升级,兼容802.1Q,并且可以部分的加速(端口,上行,骨干)

三. 快速生成树

802.1W-----802.1D升级,RSTP=RPVST-----PVST+升级

快速的根本原因为不再被动的等待计时器

公有协议的缺点:只有一棵树,链路利用率低,始终有一条线永远阻塞,最佳链路没有故障时,阻塞端口永远不会起来。

私有协议的缺点:树型结构太多,管理麻烦。

四. 802.1s=MST 基于组的生成树协议-----快速生成树

【5】MST-802.1S-----分组式的生成树

将多个vlan放置在一个组内,为每个组生成一个树,树型算法为802.1w;将不同组的根网桥放置到不同的汇聚层设备处,可以实现流量的分载,并且提高链路利用率;并且树型结构少。

不同组发出的BPDU,使用网桥优先级区分,逻辑为优先级+组ID。

优先级默认为32768,只能以4096的倍数来进行修改。

切记:整个交换网络需要所有设备均支持MST协议,才能进行部署;

sw1(config)#spanning-tree mode mst 修改协议

默认存在组0,且默认所有vlan处于组0;

sw1#show spanning-tree mst 0

sw1(config)#spanning-tree mst configuration

sw1(config-mst)#instance 1 vlan 1-50 将vlan1-50划分到组1

sw1(config-mst)#instance 2 vlan 51-100 将vlan51-100划分到组2

切记:所有运行MST协议的设备,分组内容必须完全一致,否则将可能出现故障;

定义根网桥,备份根网桥的位置

sw1(config)#spanning-tree mst 1 root primary 降2个4096,主根

sw1(config)#spanning-tree mst 2 root secondary 降1个4096,备份根

sw1(config)#interface e0/0 修改参选接口的参数

sw1(config-if)#spanning-tree mst 1 ?

cost Change the interface spanning tree path cost for an instance

port-priority Change the spanning tree port priority for an instance

一. STP的安全

1.BPDU保护

a. 接入层接口默认为DP(指定端口),该端口连接的是PC。

b. 若该接口的PC被更换或用户模拟成为一台交换机,那么可能导致根网桥转移,最终迫使网络结构发生变化,因为根网桥最佳设置应该在汇聚层,而新的结构将可能改变该特性,导致网络运行不佳,流量集中于接入层设备。

c. 可以将这些接口开启BPDU保护功能,被保护接口若收到BPDU,那么将进行错误关闭(error disabled)状态,进入该状态的接口状态和协议均down,若需要重新唤醒该接口:

(1)手工重启-----先关闭再开启,先shutdown再no shutdown。

(2)自动启动-----需要人配置,配置后若该接口在300s内没有收到BPDU,那么将自动开启。

在接入层连接用户的接口上,开启BPDU保护功能

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree bpduguard enable

被保护接口若接收到BPDU将错误关闭

sw2#show interfaces e0/0

Ethernet0/0 is down, line protocol is down (err-disabled)

若接口出现了错误关闭,可以查看导致原因

sw2#show interfaces status err-disabled

Port Name Status Reason

Et0/0 err-disabled bpduguard

针对BPDU保护出现的错误关闭,可以通过手工重启,或设置自动重启

sw2(config)#errdisable recovery cause bpduguard 当BPDU保护出现后的自动重启

sw2#show errdisable recovery 查看各种错误关闭的原因状态

sw2(config)#errdisable recovery interval ? 默认300s收不到BPDU将自动重启

<30-86400> timer-interval(sec) 修改计时器,最小30s

全局配置:

在接入层接口上,开启所有接口的端口加速和所有接口的BPDU保护

sw2(config)#spanning-tree portfast bpduguard

全局开启后,还需要到上行链路上进行BPDU保护的关闭

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree bpduguard disable 关闭单个接口的BPDU保护

sw2#show spanning-tree summary totals 查看各种全局协议的配置

2. BPDU过滤

开启BPDU过滤后,若接入层接口收到BPDU信息,将仅丢弃BPDU数据帧,正常转发用户流量。

sw2(config)#interface e0/0 接口开启或关闭

sw2(config-if)#spanning-tree bpdufilter ?

disable Disable BPDU filtering for this interface

enable Enable BPDU filtering for this interface

sw2(config)#spanning-tree portfast bpdufilter default 全局开启

注:全局开启后,需要在上行链路接口手工关闭

总结:保护和过滤除了对接口的处理方式不同,另一个区别是保护是拒绝接收BPDU,但可以发送,过滤是收发均拒绝。

3.根网桥保护

若网络中增添了新的交换机,其BID最优,那么将抢占网络的根网桥,导致拓扑结构变化;

在接口开启根桥保护后,若交换机的接口接收到了更优BPDU时,将该接口阻塞,直到该接口不再收到更优BPDU才恢复;

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree guard root 接口开启根网保护

开启根桥保护的接口,在接收到更优BPDU时,将阻塞,进入broken状态,显示与根不一致;

sw2#show spanning-tree interface ethernet 0/0 detail

Port 1 (Ethernet0/0) of VLAN0001 is broken (Root Inconsistent)

不一致接口在生成树列表中的显示

sw2#show spanning-tree

Et0/0 Desg BKN*100 128.1 Shr *ROOT_Inc

sw2#show spanning-tree inconsistentports 查看出现不一致的接口

Name Interface Inconsistency

VLAN0001 Ethernet0/0 Root Inconsistent

Number of inconsistent ports (segments) in the system : 1

总结:BPDU保护和过滤配置在所有的接入层连接PC接口;

Root 保护建议配置在新连接交换机的接口,来避免网络的重新收敛;

二. 环路保护

单向链路故障-----尤其在光纤网络,很可能出现可以接收但不能发送;一旦出现单向链路故障,网络即使存在STP,也依然可能出现环路。

B到C的单向链路故障时,C收不到BPDU,C会认为AB之间的链路故障,并且C会打开阻塞端口向B发送BPDU,由于B的BID大于C,故B不会阻塞端口,该链路中没有阻塞端口,出现环路。

解决方法:

1.UDLD -----当一根网线出现单向链路故障时,直接关闭该接口。

2.LOOP GUARD -----开启后,仅针对BPDU包,识别为单向链路故障,先对该接口进行阻塞,然后自动恢复;

sw2(config)#interface e0/0

sw2(config-if)#spanning-tree guard loop 开启命令

总结:UDLD和Loop Gurad区别

- UDLD被触发后,接口被err-disable,然后需要手工重启或设置自动重启;

Loop Guard被触发后,自动阻塞然后恢复接口的。 - UDLD用于处理硬件的单向问题,Loop Guard被用于处理软件问题(接口拥塞,CPU过载)。

建议两种技术均配置。

注:在一个网络中,根网桥和网关最好放置于汇聚层设备上,且两种角色最好在一处;

因为两种角色都算一个广播域的中心点。

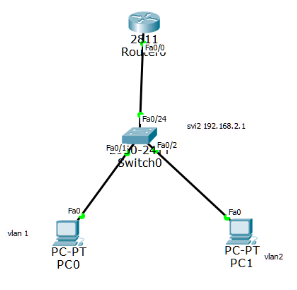

三. 三层交换机如何配置为网关:

路由器+交换机功能的集合,标准的三层交换机不支持nat功能,nat由核心层来完成;

三层交换机集合了两种设备的功能后,将出现新的功能,该功能最适合汇聚流量;

1. 管理vlan,默认vlan1为管理vlan和native vlan

二层交换机作为接入层,处于不同的地址位置,为了便于管理,建议可远程登录配置;

但正常的二层设备不能配置IP地址,故二层交换机上默认存在一个SVI-----交换虚拟接口,该接口可以配置ip地址,出厂就存在MAC地址-----该MAC还用于STP的选举;

又因为交换机上存在vlan技术,该SVI接口处于哪个vlan,该vlan就被称为管理vlan;

Switch(config)#interface vlan 1

Switch(config-if)#ip address 192.168.1.1 255.255.255.0

Switch(config-if)#no shutdown

将SVI接口转移到其他的vlan中

Switch(config)#interface vlan 2

Switch(config-if)#ip address 192.168.2.1 255.255.255.0

Switch(config-if)#no shutdown

注:二层交换机仅存在一个SVI口,故在开启新的SVI接口时,原来的SVI口自动被关闭;

若希望其他网段的设备可以访问该SVI接口,那么交换机上需要定义本广播域的网关地址

Switch(config)#ip default-gateway 192.168.2.254

SVI接口双up的条件:

(1) 该交换机存在该vlan

(2) 该交换机连接该vlan的用户,或者存在活动trunk干道

2.如何让3层交换机成为网关设备

(1) 物理接口

默认3层交换机工作在二层,所有接口为二层接口,属于vlan1。

可以将2层接口转换为3层接口

Switch(config)#interface fastEthernet 0/1

Switch(config-if)#no switchport 转换为3层接口

Switch(config-if)#ip address 192.168.1.1 255.255.255.0

Switch(config)#ip routing 开启IPV4的路由功能,正常路由器默认开启

(2) 3层交换机可以使用SVI接口来作为网关接口;3层交换机存在多个SVI,多个mac地址。