版权声明: https://blog.csdn.net/fageweiketang/article/details/84205908

0x00:简介

nmap 之前的隐蔽扫描方式主要是通过 sS 参数只像目标服务器发送 SYN 包根据返回结果来判断端口是否开放。全链接扫描参数是 sT,T 既代表 tcp 全链接,使用方法和隐蔽扫描无异,只不过由 sS 换成了 sT。

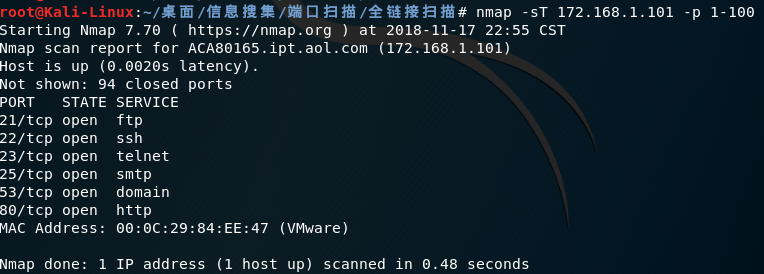

0x01:nmap 全链接扫描

端口方式还是范围方式,逗号方式,- 全端口方式,以及不写端口默认常用 1000 个端口的方式。以范围方式为例,如下图:

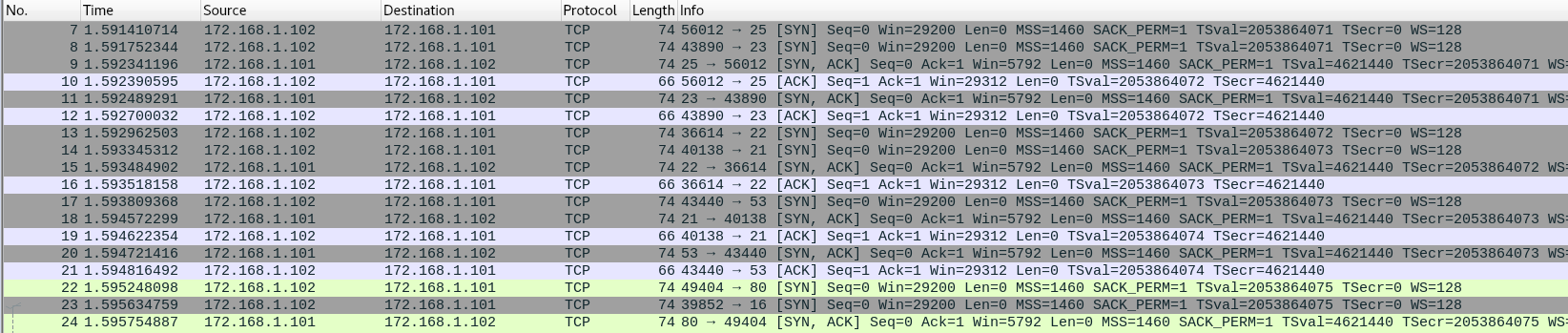

通过 wireshark 抓包如下:

这里的话需要注意下粉色背景的信息,粉色背景的是自己机器发送到目标服务器的,包类型是 ack 确认包,根据抓包类型也可以看出 sT 执行的是全链接的方式,当端口开放时,自己会回一个 ack 确认包。

0x02:总结

nmap 的 sT 参数和 sS 参数一样,比较简单,使用也比较方便。

公众号回复数字“8”领取CIS加固全套手册。

微 信:fageweiketang,朋友圈不定期干货分享,欢迎讨论。

公众号:发哥微课堂,专注于代码审计、WEB渗透、网络安全。

扫描二维码关注公众号,回复:

5092604 查看本文章