最近看了一点内网渗透的学习资料,感觉内网渗透需要的知识太多,遂写博客来记录下自己学习内网渗透的一些笔记。

开篇首先推荐i春秋陈小兵老师在技术沙龙上的分享:https://www.ichunqiu.com/open/61711

并看大佬的一篇msf内网穿透文章:https://www.freebuf.com/articles/network/125278.html

其中内网渗透常见的几个问题:

- 防火墙穿透

- 木马免杀穿透

- 内网信息收集及目标定位

- 关于文件下载

而内网渗透也分为 域渗透 与 工作组渗透

域渗透:

- 域信息收集

- 获取域权限

- dump域hash

- 内网权限维持

工作组渗透:

- 常规内网渗透

- 各种欺骗攻击

如果非要说内网渗透的思路:

- 内网环境下先查看网络架构。例如 网段信息 域控 DNS服务器 时间服务器

- 收集到了足够多的信息可以扫一下开放端口 21 22 80 8080 443等确定敏感信息,以及之后渗透的方向

- 通过以上信息进行一定的弱口令尝试,针对特定的软件做banner采集利用,snmp测试读取和写入权限

- 进行一些提权操作,从横向和纵向对目标服务器进行渗透。

- 注意ids和一些出口控制的绕过预警提示。

- 进行敏感信息挖掘,同时擦出入侵足迹。

内网渗透在我感觉一种是拿下内网一台主机权限,外网端口转发或者协议代理进内网,或者通过vpn连接进入内网,另一种是通过物理方法连入内网,比如通过网线,wifi热点进入内网等。不过最终的目的一样,只是连接过程不同,第一种比第二种要多一个”桥梁“。

如何拿下一个网站权限,这里不再多说,各有各的运气,各有各的技术。

具体的端口转发与协议代理可以看我上一篇文章:https://www.cnblogs.com/bmjoker/p/10264148.html

这里主要学习得到一台主机权限后,如何在主机所在内网翻出更大的浪花。

-----------------------------------

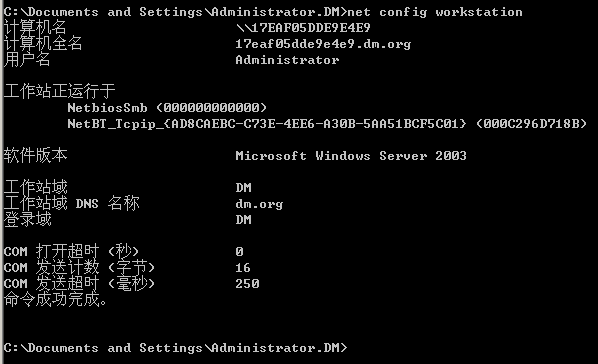

博主在本地搭建了域环境:

DC:windows2008 192.168.0.108

DM:windows2003 192.168.0.107

DM:windows xp 192.168.0.105

-----------------------------------

拿下一台内网机器,首先要定位内网机器的架构。

收集基本信息:

ipconfig /all ------ 查询本机IP段,所在域等

net user ------ 本机用户列表

net localhroup administrators ------ 本机管理员[通常含有域用户]

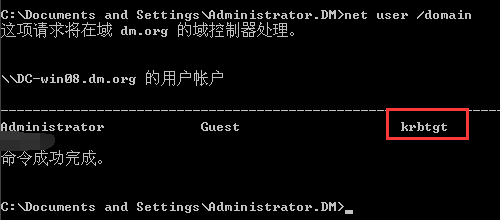

net user /domain ------ 查询域用户

net group /domain ------ 查询域里面的工作组

net group "domain admins" /domain ------ 查询域管理员用户组

net localgroup administrators /domain ------ 登录本机的域管理员

net localgroup administrators workgroup\user001 /add ------域用户添加到本机

net group "domain controllers" /domain ------ 查看域控制器(如果有多台)

net time /domain ------ 判断主域,主域服务器都做时间服务器

net config workstation ------ 当前登录域

net session ------ 查看当前会话

net use \\ip\ipc$ pawword /user:username ------ 建立IPC会话[空连接-***]

net share ------ 查看SMB指向的路径[即共享]

net view ------ 查询同一域内机器列表

net view \\ip ------ 查询某IP共享

net view /domain ------ 查询域列表

net view /domain:domainname ------ 查看workgroup域中计算机列表

net start ------ 查看当前运行的服务

net accounts ------ 查看本地密码策略

net accounts /domain ------ 查看域密码策略

nbtstat –A ip ------netbios 查询

netstat –an/ano/anb ------ 网络连接查询

route print ------ 路由表

这里有一个特殊的用户叫做krbtgt,该用户是用于Kerberos身份验证的账户,获得了该用户的hash,就可以伪造票据传递攻击

----------------------------------------

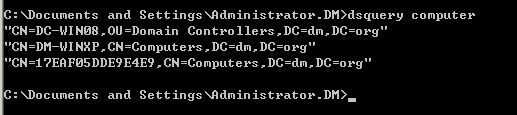

dsquery computer ----- 寻找目录中的计算机

dsquery contact ----- 在目录中查找与指定的搜索条件相匹配的联系人

dsquery subnet ----- 寻找目录中的子网

dsquery group ----- 寻找目录中的群组

dsquery ou ----- 寻找目录中的组织单位

dsquery site ----- 寻找目录中的站台

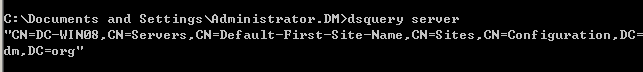

dsquery server ----- 寻找目录中的域控制器

dsquery user ----- 寻找目录中的用户

dsquery quota ----- 寻找目录中的配额规格

dsquery partition ----- 寻找目录中的磁盘分区

dsquery * ----- 使用标准的LDAP查询在目录中寻找任何对象

dsquery server –domain Yahoo.com | dsget server–dnsname –site ---搜索域内域控制器的DNS主机名和站点名

dsquery computer domainroot –name *-xp –limit 10----- 搜索域内以-xp结尾的机器10台

dsquery user domainroot –name admin* -limit ---- 搜索域内以admin开头的用户10个

……

……

[注:dsquery来源于Windows Server 2003 Administration Tools Pack]

具体参考:http://blog.51cto.com/122269875/1716414

----------------------------------------

tasklist /V ----- 查看进程[显示对应用户]

tasklist /S ip /U domain\username /P /V ----- 查看远程计算机进程列表

qprocess * ----- 类似tasklist

qprocess /SERVER:IP ----- 远程查看计算机进程列表

nslookup –qt-MX Yahoo.com ----- 查看邮件服务器

whoami /all ----- 查询当前用户权限等

set ----- 查看系统环境变量

systeminfo ----- 查看系统信息

qwinsta ----- 查看登录情况

qwinsta /SERVER:IP ----- 查看远程登录情况

fsutil fsinfo drives ----- 查看所有盘符

gpupdate /force ----- 更新域策略

--------------------------------------

wmic bios ----- 查看bios信息

wmic qfe ----- 查看补丁信息

wmic qfe get hotfixid ----- 查看补丁-Patch号

wmic startup ----- 查看启动项

wmic service ----- 查看服务

wmic os ----- 查看OS信息

wmic process get caption,executablepath,commandline

wmic process call create “process_name” (executes a program)

wmic process where name=”process_name” call terminate (terminates program)

wmic logicaldisk where drivetype=3 get name, freespace, systemname, filesystem, size,

volumeserialnumber (hard drive information)

wmic useraccount (usernames, sid, and various security related goodies)

wmic useraccount get /ALL

wmic share get /ALL (you can use ? for gets help ! )

wmic startup list full (this can be a huge list!!!)

wmic /node:"hostname" bios get serialnumber (this can be great for finding warranty info about target)

未完待续...

参考连接: