DNS放大:

产生大流量的攻击方法-----单机的带宽优势,巨大的单机数量形成的流量汇聚,利用协议特性实现放大效果的流量

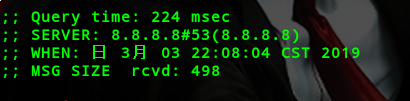

DNS协议放大效果----查询请求流量小,但响应流量可能非常巨大(dig ANY baidu.com @8.8.8.8流量放大约8倍)

攻击原理:

伪造源地址为被攻击目标地址,向递归域名查询服务器发起查询

DNS服务器成为流量放大和实施攻击者,大量DNS服务器实现DDoS

NTP放大:

网络时间协议:保证网络设备时间同步,电子设备互相干扰导致时钟差异越来越大,影响应用正常运行,日志审计不可信,UDP123端口

攻击原理:

NTP服务提monlist(MON_GETLIST)查询功能-----监控ntp服务器的状况

客户端查询时,ntp服务器返回最后同步时间的600个客户端ip---每6个ip一个数据包,最多100个数据包(放大约100倍)

发现NTP服务--nmap -sU -p 123 ip

发现漏洞:

ntpdc -n -c monlist ip

ntpq -c rv ip

ntpdc -c sysinfo ip

防御对策:

升级到4.2.7p26及以上的版本,或者手动关闭monlist查询功能

友情链接 http://www.cnblogs.com/klionsec

http://www.cnblogs.com/l0cm

http://www.cnblogs.com/Anonyaptxxx

http://www.feiyusafe.cn