暴力破解

分析思路

1.找到注册窗口

2.测试注册窗口的反应

3.根据反应做出下一步分析的打算

3.1猜测API、API下断点动态调试

3.2挑出敏感字符串,在程序中搜索

4.动态分析,定位关键跳转,修改代码

5动态分析,定位关键CALL,修改代码

分析

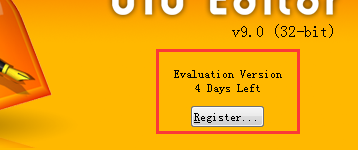

打开010后,可以试用一个月,如图所示

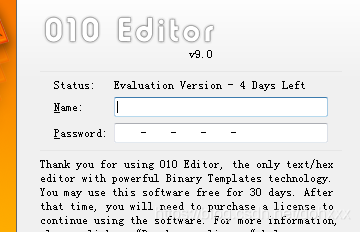

点开之后,可以看到注册窗口

可以随便输入信息,做一下测试,看一下有什么方便以后可以利用的信息

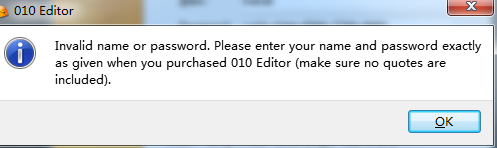

他会弹出来一个框框,用户名或密码错误,下面用OD启动程序,开始动态调试,进入OD以后,点击“E”,然后进入到主程序

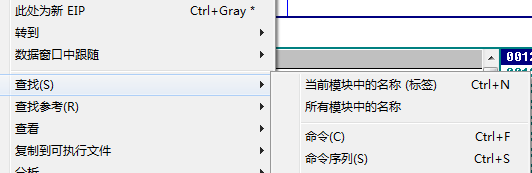

双击进去之后,右键->查找->当前模块中的名称(Ctel+N)也可以,去查看一下。

进去之后,会发现有很多QT5开头的函数,可以确定,这是用QT动态库,搜索一下关于窗口的函数

进来之后在CRTL+N

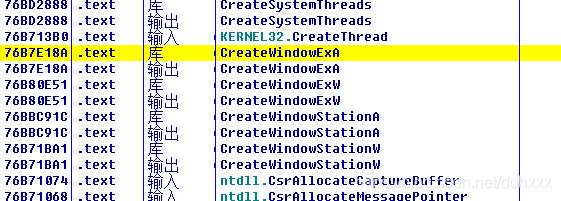

然后搜索CreateWindow(在OD里直接搜索就可以,直接敲),看看都有什么

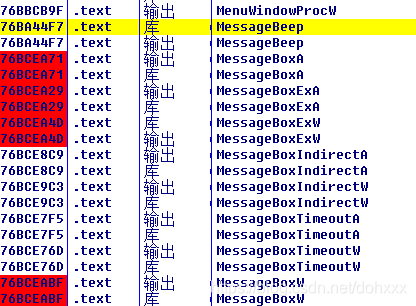

还可以搜索messagebox 也是弹窗

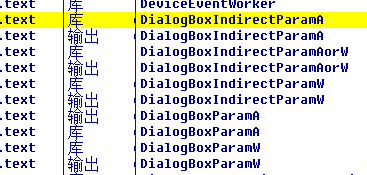

还有DIALBOX这一系列

还有一种,CREATEDIAL

大概有这么4类,常用的窗口类的函数

可以在这4个函数上都下断点,然后看停在哪个函数上,这里就不一一测试了,QT用的应该是createWindow,是A还是W就试一下,都下个断点。

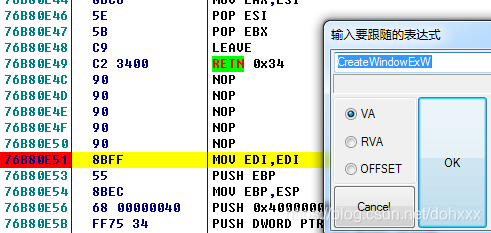

在OD里Ctrl+G,去查找createWindow 然后去下断点

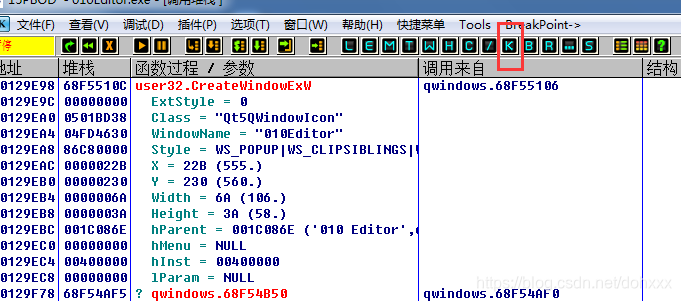

然后让软件运行起来,在注册的窗口随便填写,然后观察,断点停在了哪个函数上,这里停在了createWindowExW上,

然后点击"K"看010是在哪里弹出来窗口的,进行站回溯

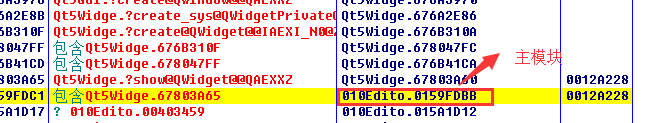

然后去分析一下主模块的,内容

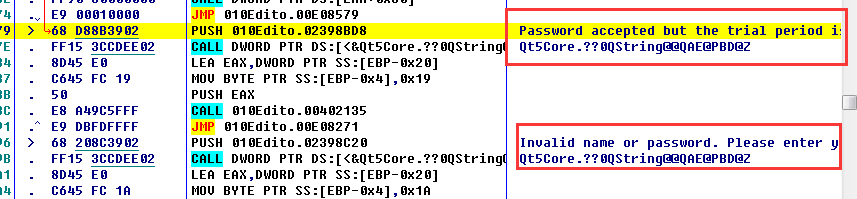

然后点进去观察看看有没有可疑的代码段,如果没有,点击下一个,继续观察,连续点开几个之后,会发现一串很可疑的字符串

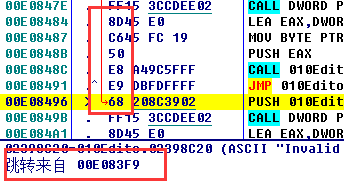

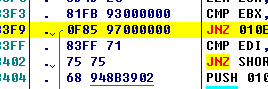

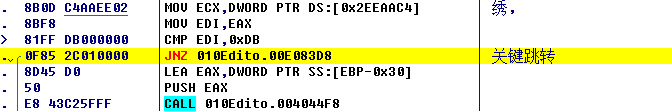

这个字符串就是当时随意输入用户名和注册码时候弹出来的字符串,可以定位到这个地方,然后根据这个红色的线或者下面的框框,里面写了跳转来自于哪里

然后右键->跳转到JNZ什么什么

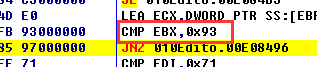

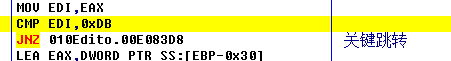

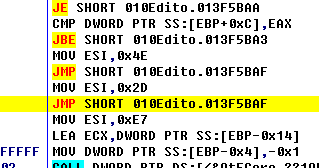

观察上面有一个CMP,有一个比较,是否等于0x93

在往上看,还有一个比较EDI,是否等于0x20C 也不等于0xED

然后继续跟着代码往上找,

这就是关键的跳转,在这个过程中如果不能确认的时候,我们可以在这几个比较的地方下断点,

然后继续往上找一找,发现还有一个跳转,跟上看一下,

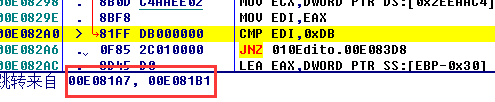

发现这有两个地址,一次返回看一下,发现其实这两个地址是在一起的

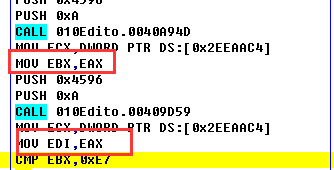

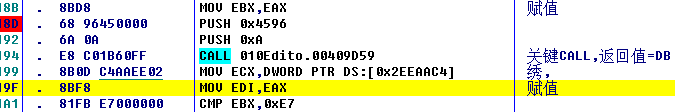

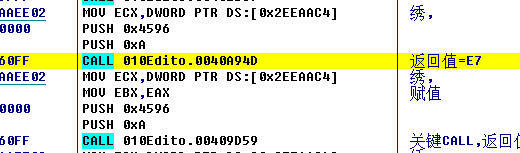

然后下断点,重新运行一下,继续观察,发现上面两个CALL 都是有赋值操作

可以写上,这是个关键函数,一般情况下,eax是返回值,然后分析上下文,

观察一下代码,

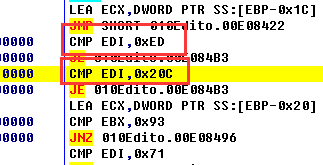

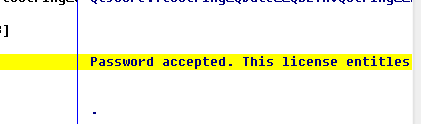

有这么一个字符串,下面就是想办法让跳转到这里,往上看,

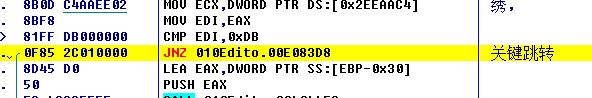

这里有个关键跳转,让EDI和0xDB相等,再往上找,EDI是谁赋值的,

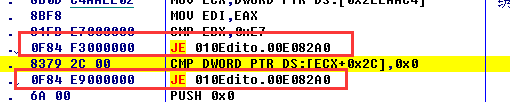

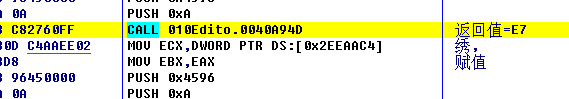

是这个call的返回值赋值到了EDI,所以得出来EDI=DB才是正确的,然后继续观察,上面有一个CALL,不等于E7,

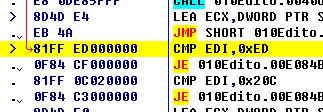

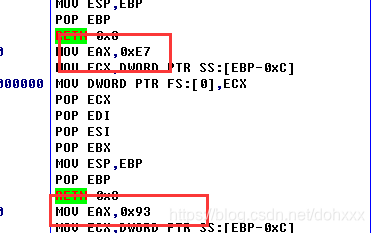

跟进去这个CALL看一看,然后看最后的返回值有2个

重新运行程序,在这里下断点,跟一下看一下返回值,

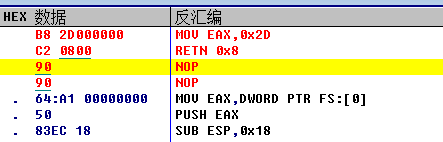

有这么几个值,都会发生跳转,如果返回的是2D,返回DB是正确的,

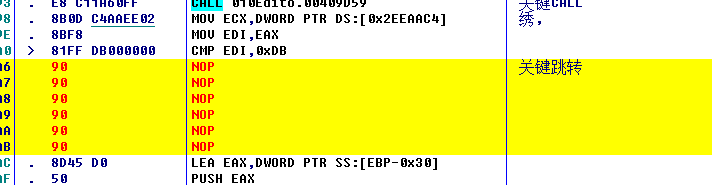

然后找到关键的跳转,直接NOP掉

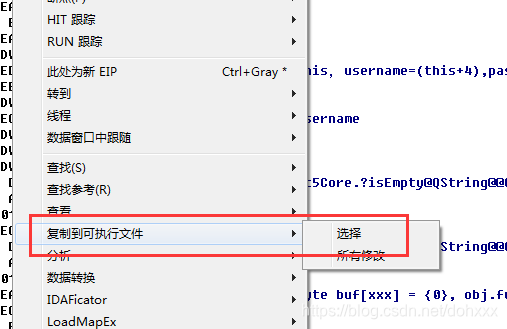

右键->复制,继续右键->保存文件,自己随便写一个名字。

暴力破解就完成了,不过还有点小瑕丝,需要点一下确定,点一下才可以使用。

如果CALL的返回值可以是0x2D,就可以一直使用了,不过因为有重定位,修改完代码也会被覆盖,先用010修改一下,把4081改成0081就好了,然后再到OD里修改代码,

进入关键CALL

直接修改,然后右键->复制到可执行程序->选择

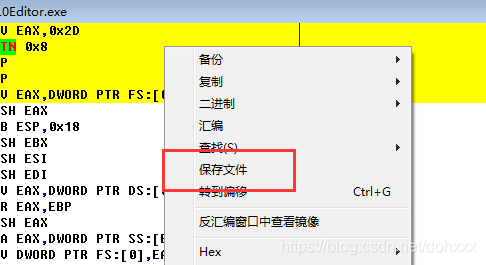

然后继续右键->保存文件

完成了破解。