前五章理论性质太强,故暂时快速跳过不进行记录,最后再总结性的重顾。

此处直接从第六章开始。

第六章 基础安全措施

6.1安全域划分。

统一安全等级主机统一划分,设置相同的网络边界,在边界执行最小权限开放对其他安全域的网络访问控制策略。

传统安全域划分会分出DMZ和内网,通过硬件防火墙的不同端口实现隔离,但不适用于大规模生产网络,更多适用于办公网络。

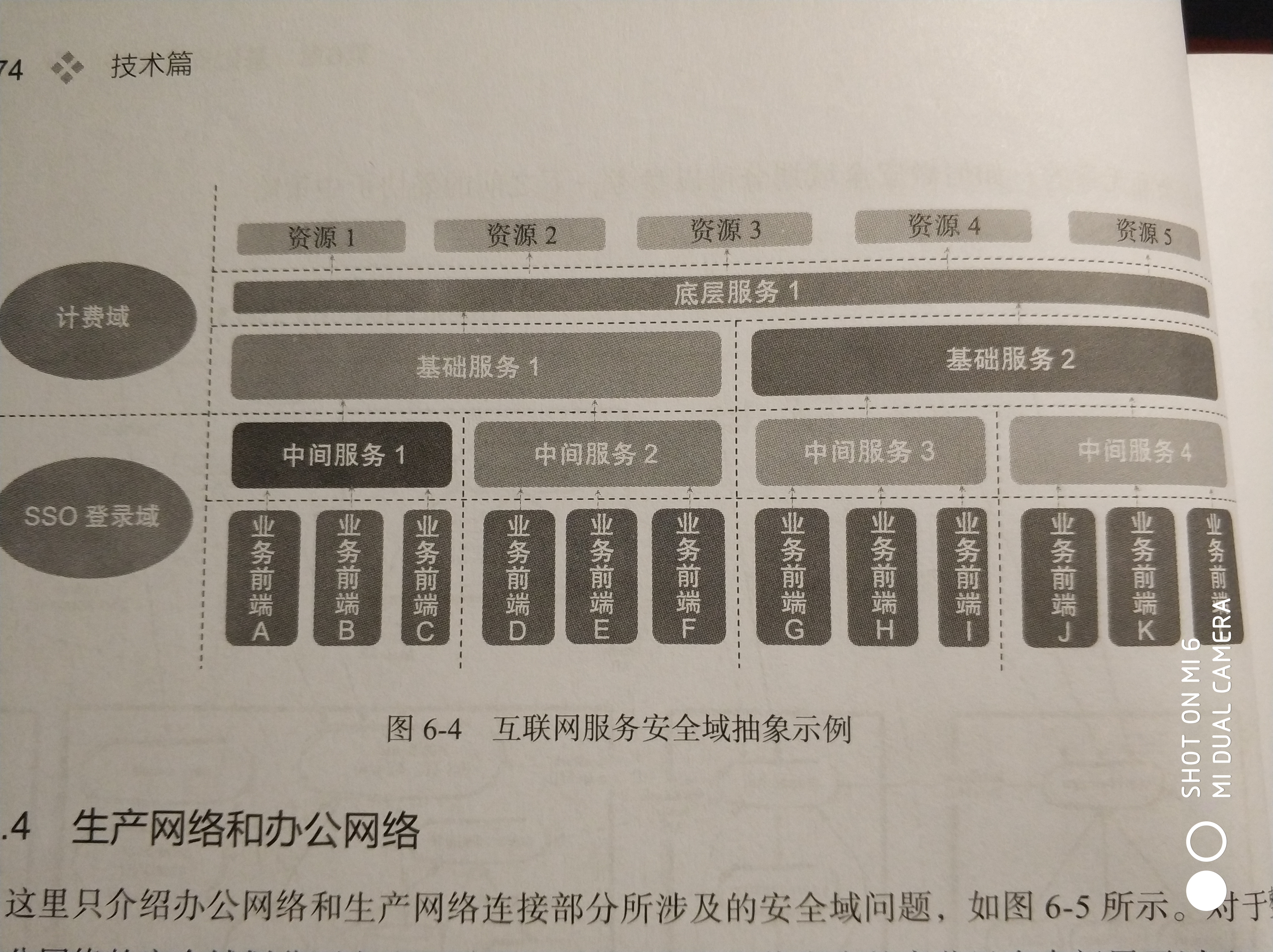

大型生产环境安全域划分则是把不同的业务(垂直纵向)以及分层的服务(水平横切)一个个像切蛋糕一样切开,只在纵向的API调用上保留最小权限的访问控制。

此图可辅助理解,对各个业务进行横切,束切划分出安全域,然后只保留垂直的最小权限访问。

当然,要根据网络规模大小进行区分,如果过大,策略则不应该那么细,因为会大量增加运维工作量。同时,如果存在业务需求希望内网尽量少隔离,则需要一个强有力的服务器单点入侵检测和防护能力。

生产与办公隔离后面会有详述,此处大概是22端口的访问阻断,运维登录生产环境,使用VPN或者专线网络,专线访问预留备用线路,跳板机要有运维操作审计。

6.2系统安全加固

linux加固

禁用LKM。为了防止knark,adore类LKM rootkit(loadable kernel module rootkit)。

此处治标方法可以设置kernel的modules_disabled值为1,或者使用systcl命令,但是此处在reboot后会自动失效(渗透的时候可以重启后使用rootkit绕过该防御)。

治本方法为编译内核时去掉LKM支持,但是要根据业务场景,如果不会频繁用到内核模块则可治本,如果要经常变更驱动则可治标,记得写进开机计划任务。

限制/dev/mem。新版本系统会默认设置。因为即使取消了LKM支持,也可以通过/dev/mem&/dev/mem读写全地址空间进行绕过,典型为suckit。一般情况下,入侵检测可以无视内核态,聚焦用户态,因为提高效率需要减少关注点,而同时服务器环境相对固化,我们关注的更多的应该是运维不经常变更却变更了的东西。

具体赘述会极大影响读书进度,此后略写。

内核参数调整。

禁用NAT,此处是为了防止端口转发。

bash日志。history添加时间戳,设为只读,只能追加,禁用其他shell。

高级技巧,这个要么修改shell源代码,要么log机器学习,了解下吧。

目录权限。“可写目录不解析,解析目录不可写”。java删除对jspx的解析(tomcat渗透webshell可以尝试jspx)

web进程非root运行。nginx的master以root运行,worker以Nginx运行。

过滤特定文件类型,这让我想起之前有个站就是靠的短文件名漏洞,下到了数据库备份bak文件。这里记得做跳转就好了。

ssh用ssh2,有算法修复,禁止root的远程登录。

访问控制。记的申请临时策略或取消后要回滚。资产要有权重,不同优先级进行精细访问控制。

补丁管理。

日志审计。

服务器4A。LDAP,堡垒机。