访问控制列表ACL

网络管理

理解ACL的基本原理和作用

掌握ACL规则的基本组成结构和匹配顺序

配置了ACL的网络设备根据事先设定好的报文匹配规则对经过该设备的报文进行匹配,然后对匹配上的报文执行事先设定好的处理动作。这些匹配规则和相应的处理动作是根据具体的业务需求而设定的。

ACL总是与防火墙,路由策略,QoS,流量过滤等其他技术结合使用的。

不同网络设备厂商在ACL技术的实现细节上各不相同。

基本ACL编号范围2000-2999 和 高级ACL编号范围 3000-3999

在网络设备上配置ACL时,每一个ACL都要分配一个编号,一条ACL通常由若干条 deny|permit语句组成,每条语句就是该ACL的一条规则,每条语句中的deny和permit就是与这条规则相对应的处理动作。

配置了ACL的设备在收到一个报文后,会将该报文与ACL中的规则逐条进行匹配,如果不能匹配当前这条规则,就继续尝试匹配下一条规则,一旦报文匹配上了某一条规则,则设备会对该报文执行规则中定义的处理动作,并且不会继续尝试与后续规则进行匹配,如果报文不能匹配ACL的任何一条规则,则设备会对该报文执行permit这个动作。

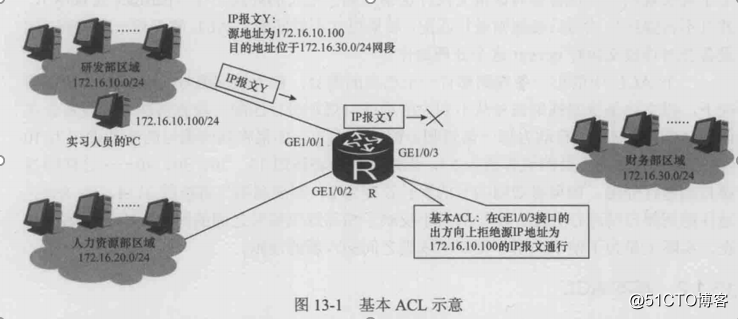

基本ACL只能基于IP报文的源地址,报文分片标记和时间段信息来定义规则

rule [rule-id] {deny | permit} [source {source-address source-wildcard | any} | fragment | logging | time-range time-name]

配置如下:先创建规则,然后在指定端口上应用规则

acl 2000

rule deny source 172.16.10.100 0.0.0.0

interface gigabitEthernet 1/0/3

traffic-filter outbound acl 2000

这样源IP为172.16.10.100的IP报文便无法通过R路由器的GE1/0/3接口出去。

高级ACL可以根据IP报文的源IP地址,目的IP地址,IP报文的协议字段的值,IP报文的优先级值,IP报文的长度值,TCP报文的源端口号,TCP报文的目的端口号,UDP的源端口和目的端口号等信息来定义规则。

acl 3000

rule deny destination 172.16.10.100 0.0.0.0

interface gigabitethernet 1/0/3

traffice-filter inbound acl 3000

网络管理就是指在各个层次上对于网络的组成结构和运行状态及时而准确的认识和干预。

网络管理系统esight

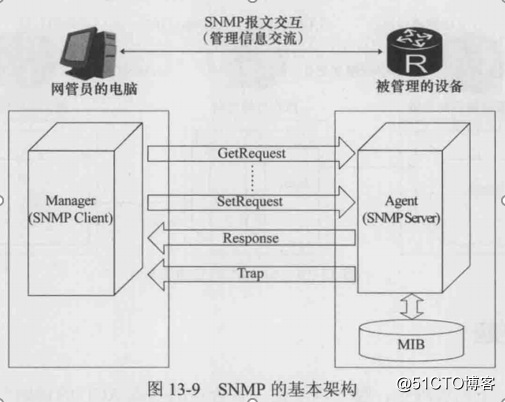

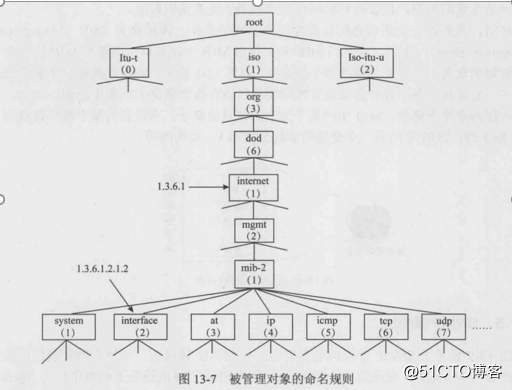

SNMP简单网络管理协议 SMI管理信息结构 MIB管理信息库

SNMP报文是封装在UDP报文中的,目的端口号为161,从agent返回给manager的SNMP报文UDP的目的端口为162