版权声明:署名,允许他人基于本文进行创作,且必须基于与原先许可协议相同的许可协议分发本文 (Creative Commons)

版权声明:署名,允许他人基于本文进行创作,且必须基于与原先许可协议相同的许可协议分发本文 (Creative Commons)

早在16年二月份,卡巴斯基安全实验室就发现一个名为方程式(Equation Group)的史上最强网络犯罪组织,并且该团伙已活跃近20年。而在今年八月份,NSA的方程式小组遭到Shadow Brokers黑客小组的入侵,部分NSA的软件和信息遭到泄露。原本,Shadow Brokers打算对这些泄露工具进行众筹销售。但是由于众筹效果不明显,所以Shadow Brokers决定将这些泄露工具打包出售。

如果读者对该事件并不熟悉,可以阅读以下FreeBuf的文章了解详情:

2016-08-16:快报!快报!NSA被黑,或有可能成为第二个TheHackingTeam事件!

2016-08-28:围观方程式组织“杀器”ExtraBacon,思科新版ASA防火墙也遭殃

2016-09-18:解密方程式组织的Unix后门NOPEN

2016-09-22:方程式再曝0day漏洞:超84万思科设备受影响

2016-11-02:Shadow Brokers公布被NSA入侵的各国服务器名单,中国为重灾区

2016-12-16:Shadow Brokers开始直接出售NSA方程式黑客工具,欲购从速! NSA被黑事件比媒体所描述的要严重的多

在说Shadow Brokers之前,我们得先说说Grugq和Hacker House。Grugq是一名独立安全研究专家,在信息安全和反间谍技术上有很高的成就。而Hacker House则是英国比较出名的一个黑客小组。他们对于Shadow Brokers入侵NSA事件做了深度的分析,从事件严重性到工具分析等等。

Grugq认为,这件事情往往比那些媒体所描述的要复杂很多。最开始,Shadow Brokers释放了全部GPG加密后的NSA泄露工具密文和免费版本的解密密钥。至于剩下的部分,需要付费才能得到解密密钥。

Grugq对这些文件进行分析后认为:“除非处于NSA的专网,否则不可能下载到这些文件。” 也就是说,Shadow Brokers不仅仅是入侵了NSA供应商的网络这么简单,可能已经把NSA内部网络逛了一个遍了。Shadow Brokers现在所掌握的信息,绝对比媒体所描述的还要多。

Grugq说到:“有些人认为NSA被黑事件和俄罗斯有关,还有些人认为是CIA(美国中央情报局)和NSA(美国国土安全局)的内部战争。实际上NSA被黑事件和俄罗斯没任何关系,CIA和NSA的内部战争的说法也是凭空捏造。可以这么比喻,CIA一直认为NSA就是个书呆子。而NSA认为CIA就是一个鲁夫。但是他们两个都有一个共同点,就是认为FBI是一个蠢货。”

NSA泄露工具分析预览

Shadow Brokers将所有工具的截图放到了ZeroNet平台,并且进行售卖。1000比特币可以买下全套,也可以选择分批购买。ZeroNet平台需要一个专门的开源工具才能进行访问,当然你也可以直接在bit.no.com上访问Shadow Brokers的主页。

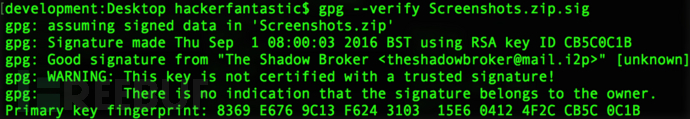

当然,1000比特币不是闹着玩的,万一遇到假冒的Shadow Brokers怎么办?Hacker House在分析了截图文件的sig签名文件后确认这个就是Shadow Brokers发布的官方消息。

Hacker House收到截图后立刻分析出了一份工具清单,并且将比特币转换成美元,以方便大家购买。你可以在GitHub下载到这个电子表格。

针对这个表格和Shadow Brokers提供的全部文件,Hacker House认为NSA泄露的工具至少存在以下“干货”:

Solaris系统的远程命令执行0day

Solaris系统CDE ttsession的Exploit

Solaris系统iPlanet邮箱的Exploit

cPanel的权限提升0day和远程命令执行Exploit

Avaya电信管理系统的相关攻击软件

Sendmail Linux版本的Exploit

XORG的提权漏洞

Apache本地root权限Exploit(可能会有,不太确定)

其它Exploit未知

在Hacker House提供的泄露列表中,总共有56个所出售的工具,其中17个标记为未知,16个Exploit,13个implant,7个工具包,1个RAT,1个木马病毒和一个标记为missing。