简述:看了一点资料,小结一下

一、WLAN加密认证方式

1.有线等效加密(WEP)安全机制

有线等效加密(Wired Equivalent Privacy,简称WEP),采用RC4的RSA加密技术对两台设备间无线传输的数据进行加密,以此来防止非法用户窃听或入侵无线网络,这是一种保护无线网络(Wi-Fi)的信息安全机制。不过密码分析学家已经找出 WEP 好几个弱点,因此在2003年WEP被Wi-Fi网络安全接入安机制(Wi-Fi Protected Access,简称WPA)淘汰,而WPA又在2004年由完整的 IEEE 802.11i 标准(又称为WPA2)所取代。

2. Wi-Fi网络安全接入(WPA)安全机制

WPA有WPA和WPA2两个标准,这是一种保护无线网络(Wi-Fi)安全的系统。其中WPA采用临时密钥完整性协议(Temporal Key Integrity Protocol,简称TKIP),TKIP算法保留了RC4所以也有其弱点,但是这时更好的CCMP还没完成,所以先在WPA上使用TKIP技术。WPA2是WPA的第二个版本,采用计数器模式密码块链消息完整码协议(Counter CBC-MAC Protocol,简称CCMP),CBC-MAC(Cipher-Block Chaining Message Authentication Code)可以保证数据的完整性和接入的合法性,CCMP加密协议使用了AES(Advanced Encryption Standard)加密算法,WPA2是目前最安全的无线网络技术,WPA2的AES-CCMP加密方式所创造的安全网络环境已广泛应用于人们的工作和生活,它们能最大限度地保障用户无线网络的安全。

二、WLAN攻击工具概述

目前,网络上有很多针对无线局域网的攻击工具,比如:Aircrack-ng套件、Mdk3等。

1. Aircrack-ng

Aircrack-ng破解套件是最常用的破解工具,它是一个与802.11标准的无线网络分析有关的安全软件,可以工作在任何支持监听模式的无线网卡上并嗅探802.11数据。功能十分强大,主要包括:

1) airmon-ng:将无线网卡设置为监听模式;

2) airbase-ng:能制造假的无线AP进行钓鱼攻击;

3) aireplay-ng:数据包注入攻击;

4) airodump-ng:数据包嗅探,可以将嗅探到的数据展示并保存为PCAP或IVS文件;

5) aircrack-ng:无线破解攻击,可以破解WEP和WPA的密钥。

2. Mdk3

MDK3 是一款无线DOS 攻击测试工具,能够发起Beacon Flood、Authentication DoS、Deauthentication/Disassociation Amok 等模式的攻击。

1)Beacon flood mode:该模式下可以产生大量SSID来充斥无线客户端的无线列表,从而扰乱无线使用者;

2)Authentication DoS mode:该模式下软件自动模拟随机产生的MAC向目标AP发起大量验证请求,可以导致AP忙于处理过多的请求而停止对正常连接客户端的响应;

3)Deauthentication/Disassociation Amok mode:强制解除验证解除连接,该模式下软件会向周围所有可见AP发起循环攻击,可以造成一定范围内的无线网络瘫痪,直到手动停止攻击。

三、WLAN攻击技术概述

1. 无线 Dos攻击

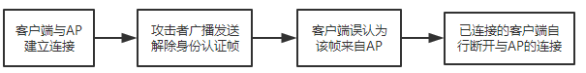

无线Dos攻击和传统的DoS相同,都是耗尽服务资源,最终导致服务器瘫痪,无法提供正常服务,进而造成拒绝服务攻击。其中,取消身份验证洪(De-authentication Flood)攻击是无线DoS攻击的一种形式,它通常简称为Deauth攻击,主要通过构造大量取消身份认证帧使得目标AP所有通过认证的用户断开连接,使得用户无法正常使用无线网络服务。攻击流程如图所示:

Deauth攻击最显著的特征是无线局域网中管理帧会出现数量异常,无线网络中所有的会话突然断开,并出现大量重连接帧和重认证帧。

2. 伪接入点攻击

由于目前802.11认证是单向的,并没有要求AP必须证明自己是一个合法AP,所以攻击者可以将自己伪装成一个合法AP轻易入侵网络。常见的伪装方法有两种:第一种是伪装为免费Wi-Fi,第二种是伪装成与用户相同或相似名称的接入点,使用户错误接入,从而造成信息泄露。攻击流程如图所示:

无线局域网中一般不可能出现相同名字和相同BSSID的网络,伪接入点攻击最显著的特征就是无线局域网中出现陌生或者多个相同名字的无线接入点。其次,攻击过程中为了迫使用户断开连接,攻击者会使用Deauth攻击,这会让网络中管理帧的数量发生异常。

3. 无线破解攻击

在实际应用中,客户端要想接入无线局域网,首先要向无线AP发送认证请求帧进行接入认证,当AP接收到该请求帧后,发送认证响应帧以响应客户端的接入请求,之后当客户端收到认证响应帧后,接着发送一个关联请求帧,AP收到关联请求帧后随即给予关联响应。经过这四次握手,AP才能与客户端建立连接,开始数据传输。在无线破解中,对WPA破解其实就是通过抓取四次握手数据包,然后通过字典暴力破解尝试来实现攻击。用户接入的过程如图所示:

无线破解攻击显著的特征是无线局域网中管理帧(解除认证帧、请求认证帧)会增多,无线网络中能够抓到四次握手包。

小结:至此,无线局域网就小结得差不多了,其实还有攻击的检测等等一系列的内容,以后有时间再说吧,这个也是看了很多博客、论文总结出来的,感谢!