内容要点:

弱口令检测

网络端口扫描

一、弱口令检测

1、Joth the Ripper,简称为JR

一款密码分析工具,支持字典式的暴力破解

通过对shadow文件的口令分析,可以检测密码强度

官方网站:http://www.openwall.com/john/

2、安装JR工具

lean 系统类型

扫描二维码关注公众号,回复: 7119314 查看本文章

主程序文件为John

3、检测弱口令账号

获得Linux/Unix服务器的shadow文件

执行john程序,将shadow文件作为参数

4、密码文件的暴力破解

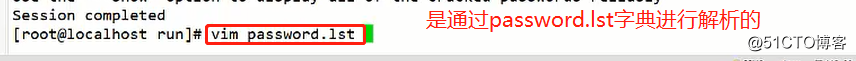

准备好密码字典文件,默认为password.lst

执行john程序,结合--wordlist=字典文件

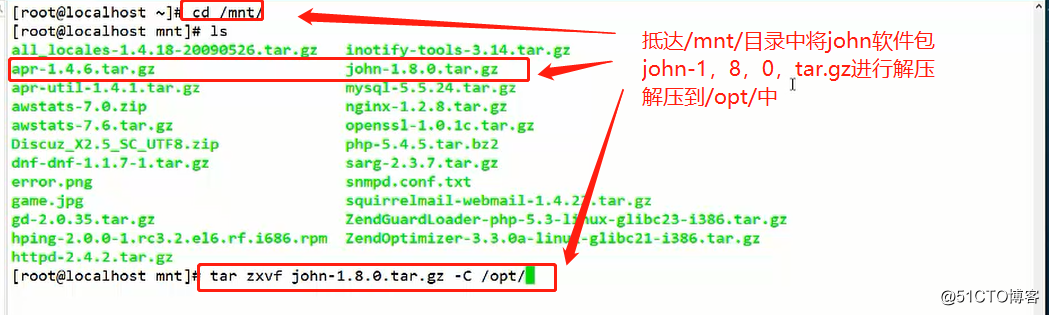

a、利用宿主机的共享将john软件包挂载到linux的/mnt中

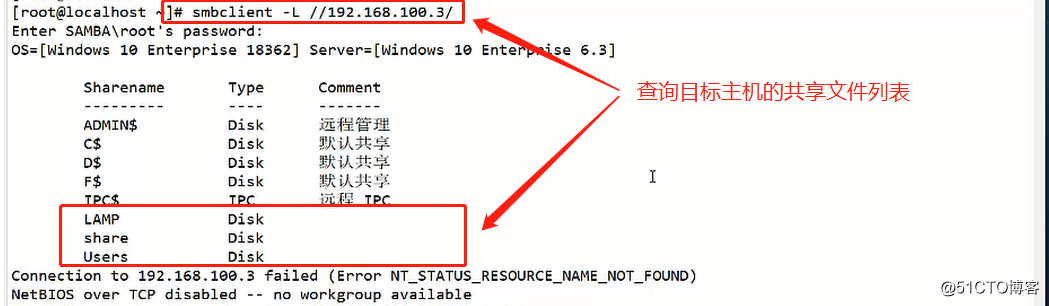

[root@localhost ~]# smbclient -L//192.168.100.3/ 查询目标主机的远程共享列表

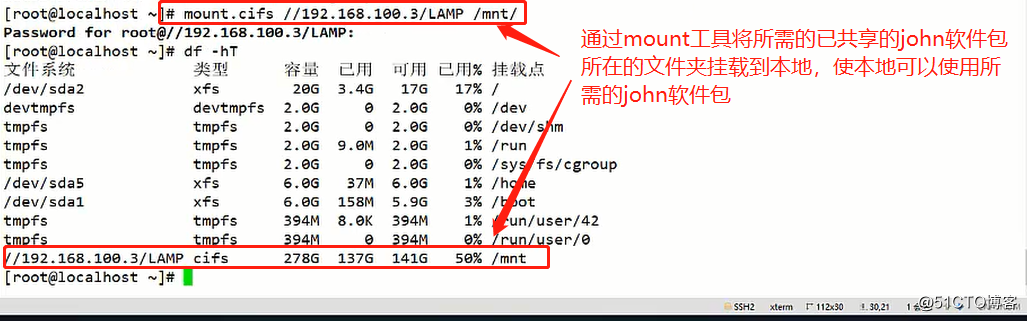

[root@localhost ~]# mount.cifs //192.168.100.3/john软件包所在的文件路径/mnt 挂载

smbclient客户端工具可以非常方便的登陆到samba服务器,但是只有下载到本地以后才能查看文件内容

使用mount工具将共享文件夹挂载到本地,则通过本地的挂载点目录即可直接使用共享文件夹的内容,使文件共享更加方便

b、将john软件包解压

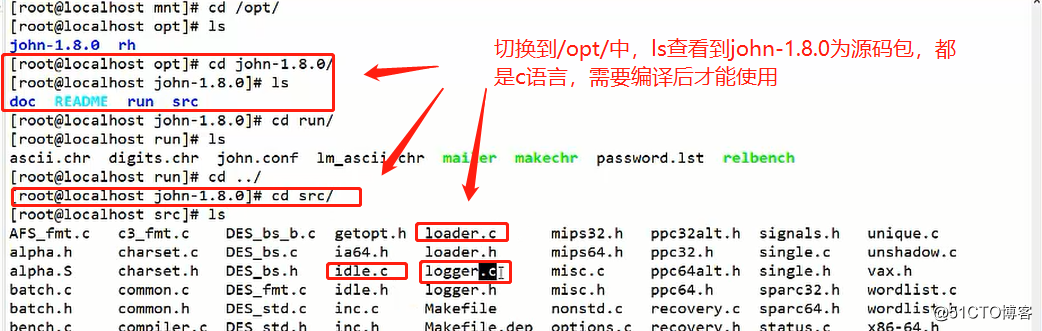

c、查看john-1.8.0/src

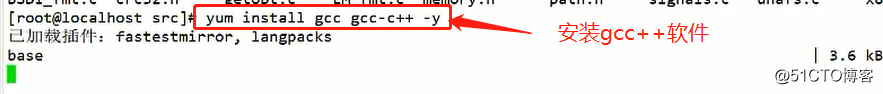

d、安装gcc gcc-c++软件进行编译

[root@localhost src]# yum instrall gcc gcc-c++ -y 安装gcc软件包

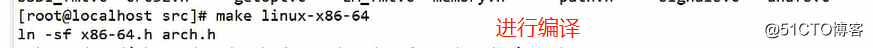

[root@localhost src]# make linux-x86-64 编译

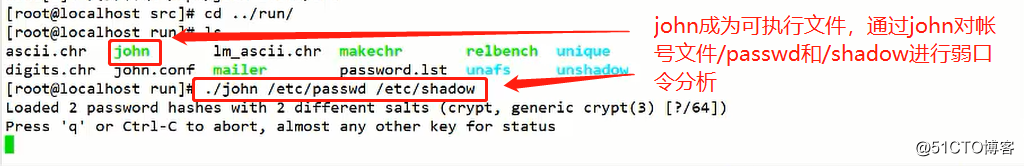

e、编译后john就成为可执行的脚本文件了,执行john脚本对/etc/passwd /etc/shawod文件进行解析——弱口令检测

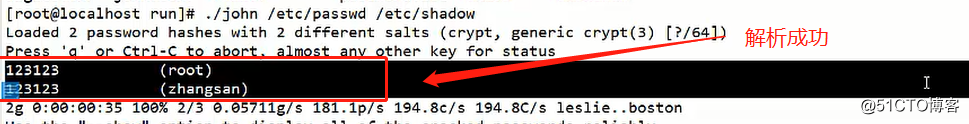

[root@localhost run]# ./john /etc/passwd /etc/shadow 使用JR工具对账号文件进行弱口令分析

f、 解析成功,john是依靠字典文件解析的。字典文件收录的越多解析功能越强大。

二、网络端口扫描(远程探测)

1、NMAP

一款强大的网络扫描,安全检测工具

可从centos7.4光盘中安装nmap-6.40-7.el7.x86_64.rpm包

2、NMAP的扫描语法

nmap [扫描类型] [选项] <扫描目标...>

3、常用扫描类型

-sT:TCP 连接扫描:这是完整的 TCP 扫描方式,用来建立一个 TCP 连接,如果成 功则认为目标端口正在监听服务,否则认为目标端口并未开放。

-sU:UDP 扫描:探测目标主机提供哪些 UDP 服务,UDP 扫描的速度会比较慢。

-sP:ICMP 扫描:类似于 ping 检测,快速判断目标主机是否存活,不做其他扫描。

a、安装nmap软件

[root@localhost ~]# yum install nmap -y 安装nmap软件

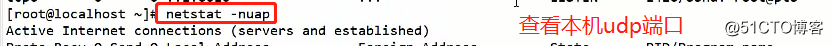

b、查看本机的tcp,udp端口

[root@localhost ~]# netstat -ntap 查看本机所有tcp端口

[root@localhost ~]# netstat -nuap 查看本机所有udp端口

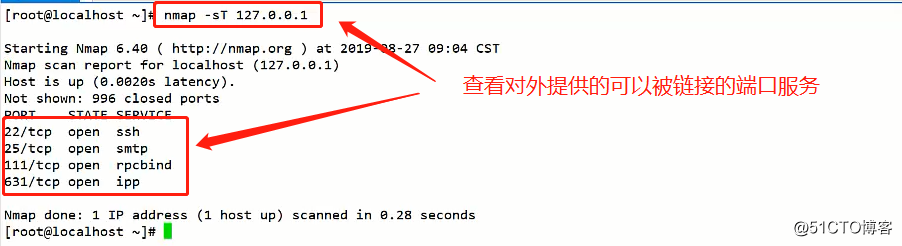

c、远程监测对外提供的可以被连接的tcp端口服务(127.0.0.1)

[root@localhost ~]# nmap -sT 127.0.0.1 查看对外提供的可以被连接的端口服务

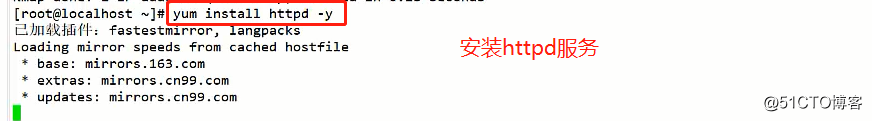

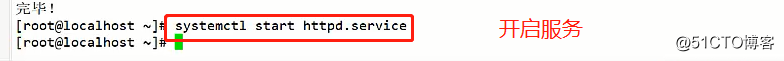

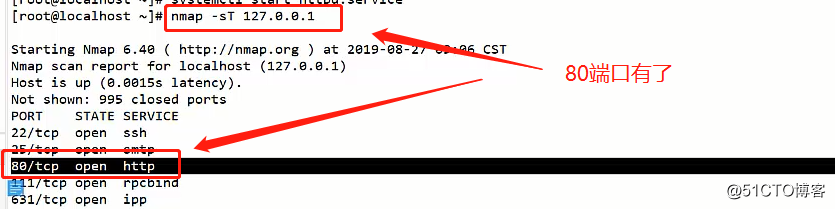

d、安装httpd服务并开启,查看本机是否有80端口httpd服务

[root@localhost ~]# yum install httpd 安装httpd服务

[root@localhost ~]# systemctl start httpd.service 开启服务

[root@localhost ~]# nmap -sT 127.0.01 检查对外提供的可以被链接的端口有无80网站端口

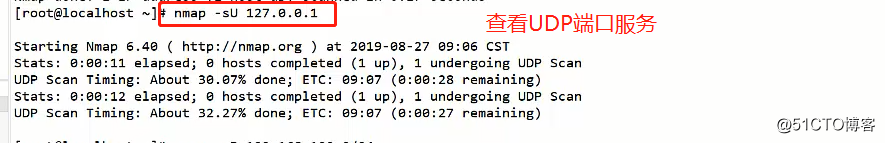

e、远程监测对外提供的可以被连接的udp端口服务(127.0.0.1)

[root@localhost ~]# nmap -sU 127.0.0.1 查看对外提供的可以被连接的端口服务

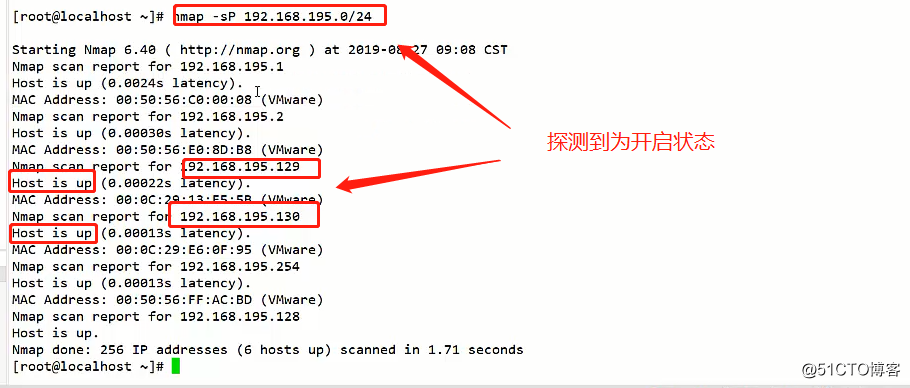

f、探测同网段主机是否开启

[root@localhost ~]# nmap -sP 192.168.195.0/24 探测195网段所有目前开启的主机

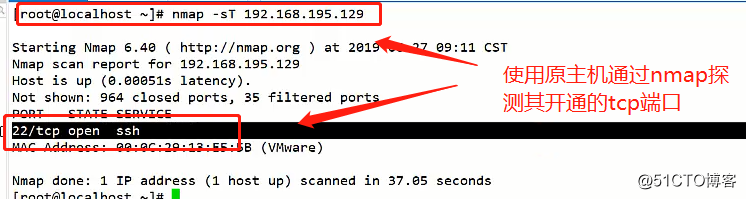

g:探测另一台主机(192.168.195.129)开启的tcp端口

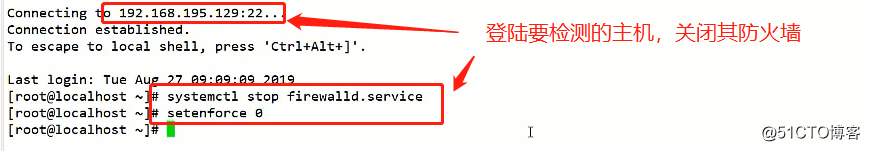

[root@localhost ~]# systemctl stop firewalld.service 登陆IP为192.168.195.128的主机关闭I其防火墙

[root@localhost ~]# setenforce 0

[root@localhost ~]# nmap -sT 192.168.195.129 探测另一台IP为192.168,195,129的主机开启的tcp端口