版权声明:本文为博主原创文章,遵循 CC 4.0 BY-SA 版权协议,转载请附上原文出处链接和本声明。

XCTF MOBILE 新手 easyjni

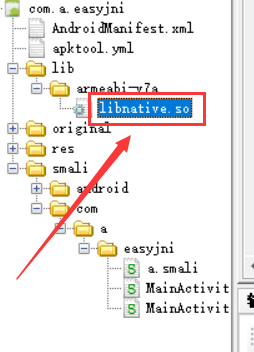

下载文件,发现是个APK文件,直接APKIDE分析一波,发现有lib,看一看名字:

直接java反编译,找到主函数:

调用了lib里面的库。同时还调用了a类:

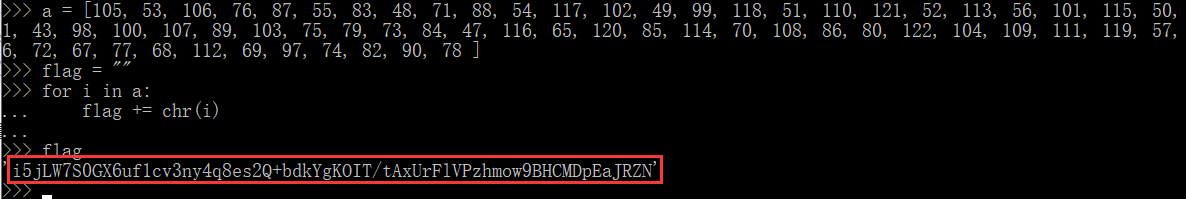

母庸置疑,和我们之前做的一个base64变码表的一样,应该也是一个变换码表的base64:

进入到libc中的native中看看,解压后用ida打开:

emmmm,好像逻辑还是挺简单的,前面16个和后面的16个换一下位置,然后两两交换一下位置:

得到一个字符串:QAoOQMPFks1BsB7cbM3TQsXg30i9g3==

使用上次自己写的base64变换码表脚本,变换一下码表,跑一下:

get flag:flag{just_ANot#er_@p3}