Stelnet的原理

由于Telnet缺少安全的认证方式,而且传输过程采用TCP进行明文传输,存在很大的安全隐患,单纯提供Telnet服务容易招致主机IP地址欺骗、路由欺骗等恶意攻击。传统的Telnet和FTP等通过明文传送密码和数据的方式,已经慢慢不被接受。STelnet是Secure Telnet的简称。在- -个传统不安全的网络环境中,服务器通过对用户端的认证及双向的数据加密,为网络终端访问提供安全的Telnet服务。SSH (Secure Shell)是-一个网络安全协议,通过对网络数据的加密,使其能够在一个不安全的网络环境中,提供安全的远程登录和其他安全网络服务。SSH 特性可以提供安全的信息保障和强大的认证功能,以保护路由器不受诸如IP地址欺诈、明文密码截取等攻击。SSH数据加密传输,认证机制更加安全,而且可以代替Telnet,已经被广泛使用,成为了当前重要的网络协议之一。SSH基于TCP协议22端口传输数据,支持Password认证。用户端向服务器发出Password认证请求,将用户名和密码加密后发送给服务器;服务器将该信息解密后得到用户名和密码的明文,与设备上保存的用户名和密码进行比较,并返回认证成功或失败的消息。SFTP是SSH File Transfer Protocol的简称,在一个传统不安全的网络环境中,服务器通过对用户端的认证及双向的数据加密,为网络文件传输提供了安全的服务。

内容:使用路由器R1模拟PC,作为SSH的Client;路由器R2作为SSH的Server,模拟远程用户端R1通过SSH协议远程登录到路由器R2.上进行各种配置。本实验将通过Password认证方式来实现。

拓扑图:

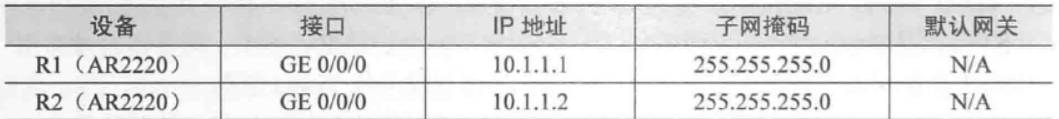

编址:

步骤:

1.基本配置

按照上面的实验编址把两个路由器配置一下,使其ping通

2.配置SSH服务端

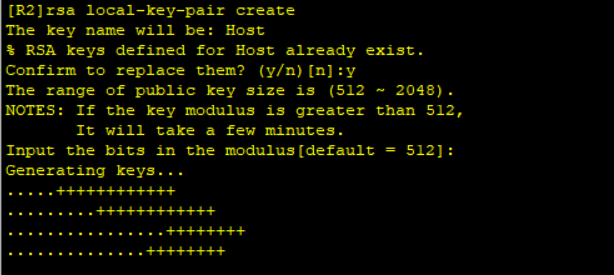

由于SSH用户使用password方式验证,需要在SSH服务端生成本地RSA密钥,所以我们接下来就生成本地RSA密钥。

接下来我们用命令:display rsa local-key-pair public,查看一下本地密钥对中的公钥部分信息

(此时已经生成了本地RSA主机密钥对。“Time of Key pair created"描述公钥生成的时间,“Key name”描述公钥的名称,“Key type”描述公钥的类型。)

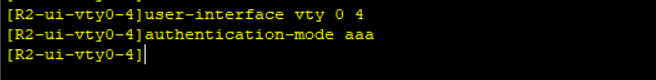

现在我们在R2上配置VTY用户界面,设置用户的验证方式为AAA授权验证方式。

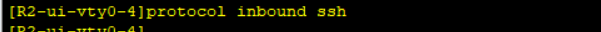

指定VTY类型用户界面只支持SSH协议,设备将自动禁止Telent功能

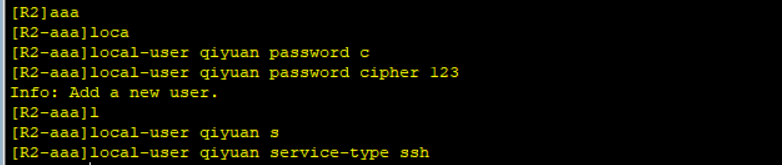

下面我们创建一个qiyuan(自己起)的本地账户,密码为123,并配置接入类型为ssh(看清命令,很多是Tab补齐的)

我们在新建一个ssh用户,用户名为qiyuan,指定认证方式为password

默认情况下服务是关闭的,我们来开启一下SSH服务器的功能,只有开启了才能使SSH方式与设备建立连接

3.配置SSH 客户端

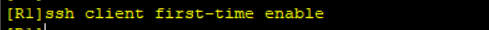

用户端还没有保存ssh服务器的RSA公钥,所以我们来开启ssh用户端首次认证功能,不对ssh服务器的RSA公钥进行有效性检查

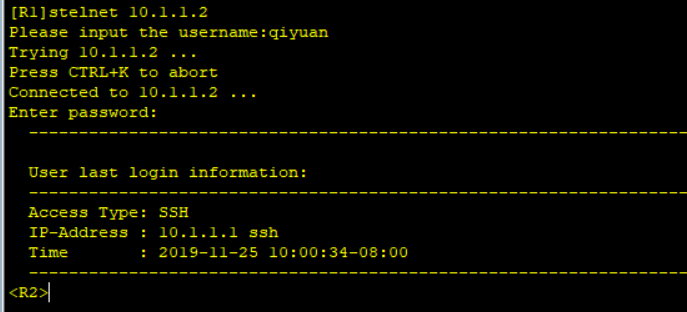

现在我们连接一下服务器 stelnet 10.1.1.2

上面这是第一次登录,由于开启了SSH用户首次认证功能,在STelnet用户端第一次登录SSH服务器时,将不对SSH服务器的RSA公钥进行有效的检查。登录后,系统将自动分配并保存RSA公钥,为下次登陆时认证。

接下来我们第二次登录。

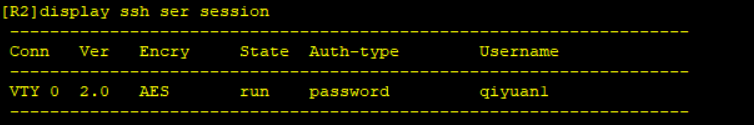

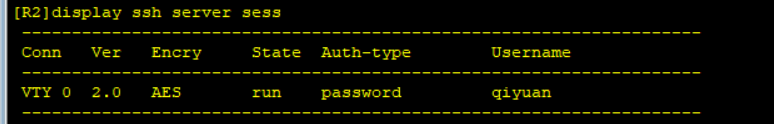

我们在服务端R2看一下,发现成功通过VTY线路0远程登录上了

4.配置SFTP 服务端和客户端

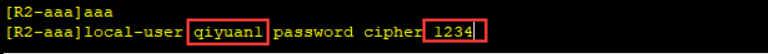

用户名是qiyuan1,密码是1234

配置本地用户的接入类型为SSH

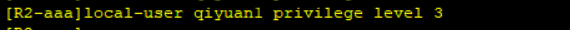

配置用户优先级为3(分为0-15)

配置ftp可以访问的目录(默认为空,不配置FTP无法登录)

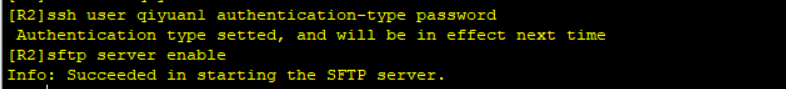

使用SSH新建l用户为qiyuan1,指定密码认证方式,之后开启SFTP服务

我们可以用 dispaly命令看一下SSH服务器的配置信息

我们看到 SFTP服务开启了

我们在R1上登录看看,分别输入 用户名 qiyuan1,密码 1234

我们看一下我们能做什么, “?”一下

我们在R2可以看到 我们用qiyuan1登录上了。。。