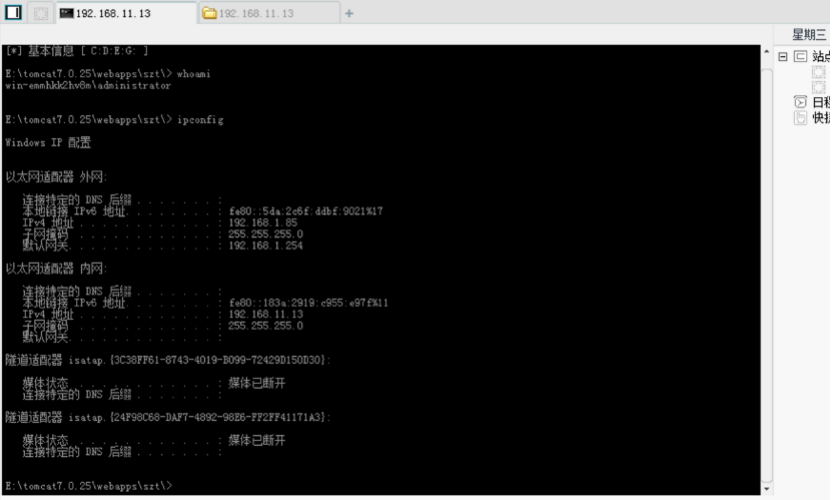

1.任意文件上传

漏洞等级:

高危

漏洞位置:

>基础资料>工程图纸管理>新增工程图纸>

漏洞描述:

任意文件上传,没有进行权限和文件类型限制,可直接获取系统最高权限

漏洞验证:

该处仅在客户端做了上传文件后缀核验,利用burp抓包修改文件后缀.jpg为.jsp

可执行ipconfig

止

修复建议:

针对文件上传漏洞的特点和必须具备的三个条件,我们阻断任何一个条件就可以达到组织文件上传攻击的目的:

1、 最有效的,将文件上传目录直接设置为不可执行,对于Linux而言,撤销其目录的'x'权限;实际中很多大型网站的上传应用都会放置在独立的存储上作为静态文件处理,一是方便使用缓存加速降低能耗,二是杜绝了脚本执行的可能性;

2、 文件类型检查:强烈推荐白名单方式,结合MIME Type、后缀检查等方式(即只允许允许的文件类型进行上传);此外对于图片的处理可以使用压缩函数或resize函数,处理图片的同时破坏其包含的HTML代码;

3、 使用随机数改写文件名和文件路径,使得用户不能轻易访问自己上传的文件;单独设置文件服务器的域名;

--------------------------------------------------------------------------------------------------

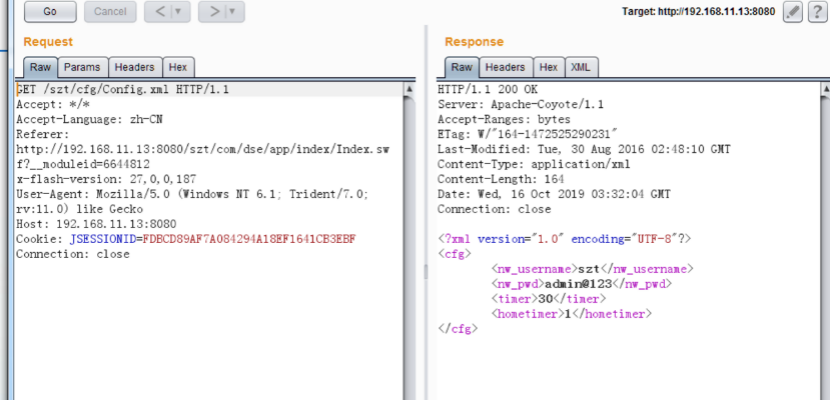

2.配置文件泄露明文账号密码信息

漏洞等级:

高危

漏洞位置:

http://192.168.11.13:8080/szt/cfg/Config.xml

漏洞描述:

配置文件泄露账号密码信息

漏洞验证:

修复建议:

配置文件中不能存储明文账号密码信息,并且做好授权认证访问。

3.@font-face{ font-family:"Times New Roman"; } @font-face{ font-family:"宋体"; } @font-face{ font-family:"等线"; } @font-face{ font-family:"Calibri"; } p.MsoNormal{ mso-style-name:正文; mso-style-parent:""; margin:0pt; margin-bottom:.0001pt; mso-pagination:none; text-align:justify; text-justify:inter-ideograph; font-family:等线; mso-bidi-font-family:'Times New Roman'; font-weight:bold; font-size:12.0000pt; mso-font-kerning:1.0000pt; } span.msoIns{ mso-style-type:export-only; mso-style-name:""; text-decoration:underline; text-underline:single; color:blue; } span.msoDel{ mso-style-type:export-only; mso-style-name:""; text-decoration:line-through; color:red; } @page{mso-page-border-surround-header:no; mso-page-border-surround-footer:no;}@page Section0{ } div.Section0{page:Section0;}

3 存在默认账号密码

漏洞等级:

高危

漏洞位置:

http://192.168.11.13:8080/

漏洞描述:

系统登录账号密码自动保存在表单中,无需输入即可登录

漏洞验证:

修复建议:

禁止自动保存账号密码在登录表单中。