登录到属性对于内置域管理员Administrator无效。

默认情况下,创建新的Active Directory用户时,它们会自动添加到“ 域用户”组中。反过来,默认情况下,将域用户组加入AD域后,会将其添加到域工作站上的本地用户组。这意味着任何域用户都可以登录到域网络中的任何计算机。在本文中,我们将考虑如何限制用户登录到域计算机的主要方法。

内容:

限制用户帐户仅登录到特定的AD计算机

在小型域中,可以在Active Directory中每个用户帐户的属性中将用户登录限制为域计算机。例如,您要只允许特定用户登录其计算机。去做吧:

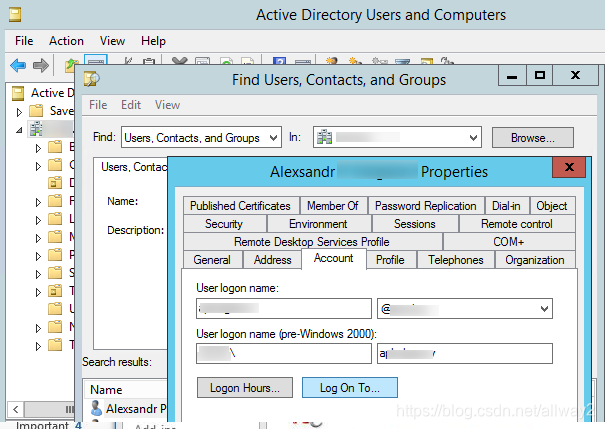

- 通过运行dsa.msc命令来运行ADUC管理单元(Active Directory用户和计算机)。

- 使用AD搜索,找到要限制访问的用户帐户并打开其属性;

- 转到“ 帐户”标签,然后单击“ 登录到”按钮。

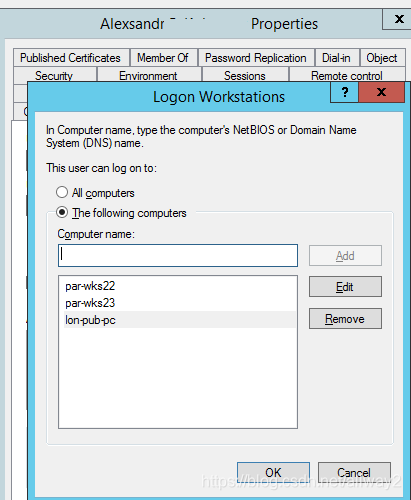

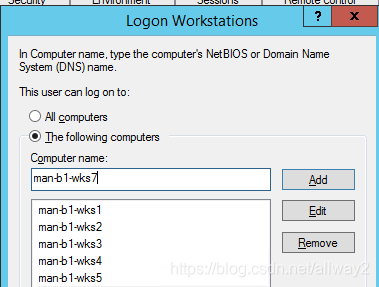

- 如您所见,允许用户登录到所有域计算机(用户可以登录到:所有计算机)。要只允许用户访问特定的计算机,请选择“以下计算机”选项并添加用户可以登录的计算机的名称;

注意。您必须指定完整的NetBIOS或DNS计算机名称(不要使用通配符)。该值不区分大小写。

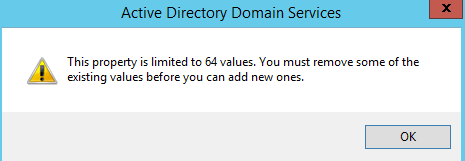

- 您最多可以将64台计算机添加到此列表。如果您尝试添加65 个计算机,将出现如下错误信息:This property is limited to 64 values. You must remove some of the existing values before you can add new ones;

- 保存更改。现在,用户只能登录到指定的AD计算机。

如何在PowerShell中修改LogonWorkstations属性?

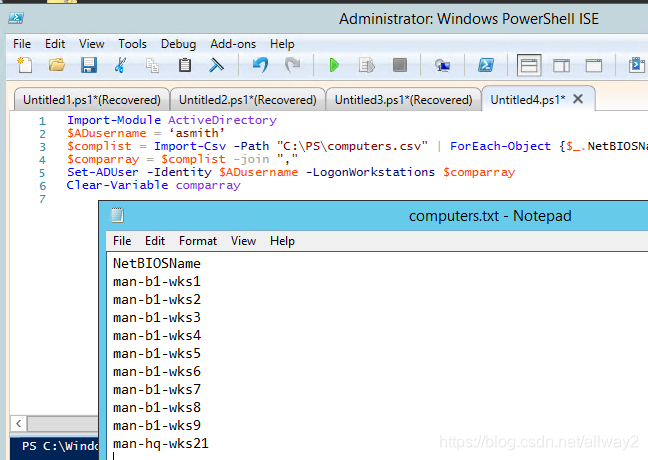

手动将用户登录限制为域计算机是非常麻烦的。您可以使用PowerShell自动执行此操作。允许用户登录的计算机列表存储在AD用户属性“ LogonWorkstations ”中。例如,我们的任务是允许特定用户仅登录到名称在文本文件computers.csv中列出的计算机。

该脚本如下所示:

Import-Module ActiveDirectory

$ADusername = ‘asmith’

$complist = Import-Csv -Path "C:\PS\computers.csv" | ForEach-Object {$_.NetBIOSName}

$comparray = $complist -join ","

Set-ADUser -Identity $ADusername -LogonWorkstations $comparray

Clear-Variable comparray

使用Get-ADUser cmdlet,可以显示允许用户登录的计算机的列表。

Get-ADUser $ADusername -Properties LogonWorkstations | Format-List Name, LogonWorkstations

或者,您可以在ADUC控制台中查看计算机列表。

要将新的计算机名称添加到列表,请使用以下命令:

$Wks = (Get-ADUser asmith-Properties LogonWorkstations).LogonWorkstations

$Wks += ",man-b2-wks2"

Set-ADUser asmith -LogonWorkstations $Wks

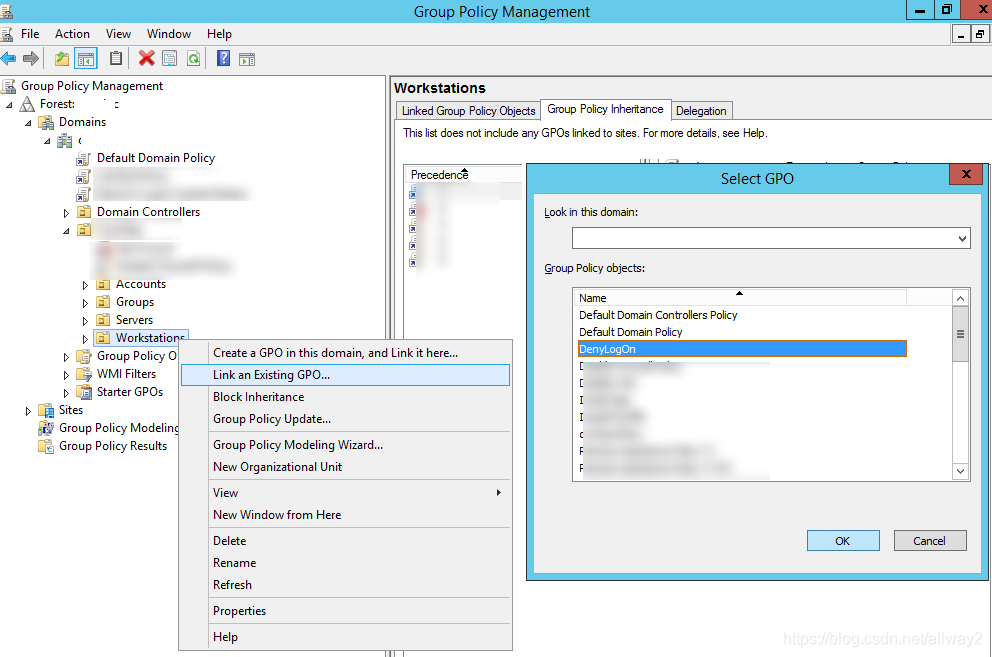

如何限制用户使用GPO登录到AD工作站?

在大域中,由于某些限制和缺乏灵活性,使用LogonWorkstations用户属性限制用户对计算机的访问是不可行的。通常,为了防止用户登录某些计算机,使用组策略。

您可以使用“受限制的组”策略(Windows设置->安全设置)来限制本地组“用户”中的用户列表,但是我们将考虑另一个选项。

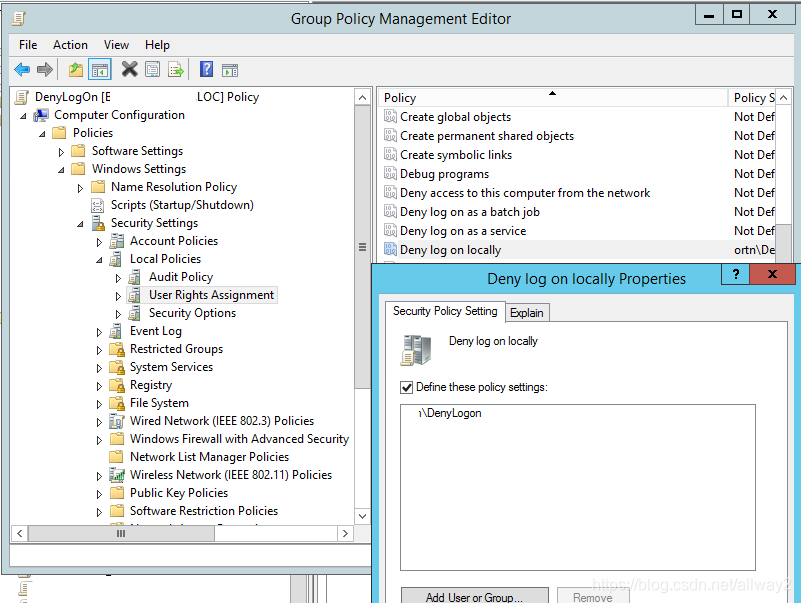

GPO部分中的计算机策略->策略->安全设置->本地策略->用户权限分配中有两个组策略:

- 拒绝本地登录–允许将本地登录限制为特定用户或组的工作站登录;

- 允许本地登录 –包含允许本地登录计算机的用户列表。

例如,为防止特定组的用户登录到特定Active Directory OU中的计算机,您可以创建一个单独的用户组,将其添加到“ 拒绝本地登录”策略中,然后将该策略链接到包含您计算机的OU。想要限制登录。

在大型AD域中,可以结合使用这些策略。例如,您要限制用户登录其他OU中的计算机。为此,请在每个OU中创建一个安全组并将所有OU用户添加到其中。

提示。可以使用Get-ADUser和Add-ADGroupMember PowerShell cmdlet在以下脚本的帮助下将特定OU的用户自动添加到您的安全组中:

Import-module ActiveDirectory

$rootOU = “OU=Users,OU=UK,DC=corp,DC=woshub,DC=com”

$group = “corp\lon-users”

Get-ADUser -SearchBase $rootOu -Filter * | ForEach-Object {Add-ADGroupMember -Identity $group -Members $_ }

然后启用“ 允许本地登录 ”策略,将此组添加到其中(以及不同的管理员组:域管理员,工作站管理员等),并将策略分配给计算机的OU。因此,您将只允许特定的OU用户登录到计算机。

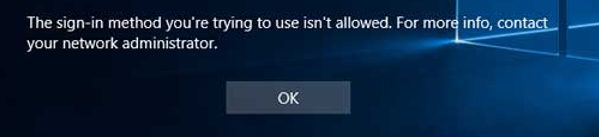

如果来自其他OU(不允许其在本地登录)的用户尝试登录计算机,则会出现一个带有以下消息的窗口:

您无法登录,因为此计算机上不允许使用您使用的登录方法。请与您的网络管理员联系以获取更多信息。

要么:

不允许使用您尝试使用的登录方法。有关更多信息,请与您的网络管理员联系。

以下是有关登录限制策略的一些重要说明:

- 不要使用这些策略来限制对服务器或AD域控制器的访问;

- 不要通过内置GPO启用这些策略:默认域策略或默认域控制器策略;默认域策略或默认域控制器策略。

- 限制性政策具有更高的优先级;

- 不要忘记可以用于在计算机(服务器)上运行服务的服务帐户(包括gMSA);

- 不要使用限制本地访问整个域的策略。仅将它们链接到特定的OU。