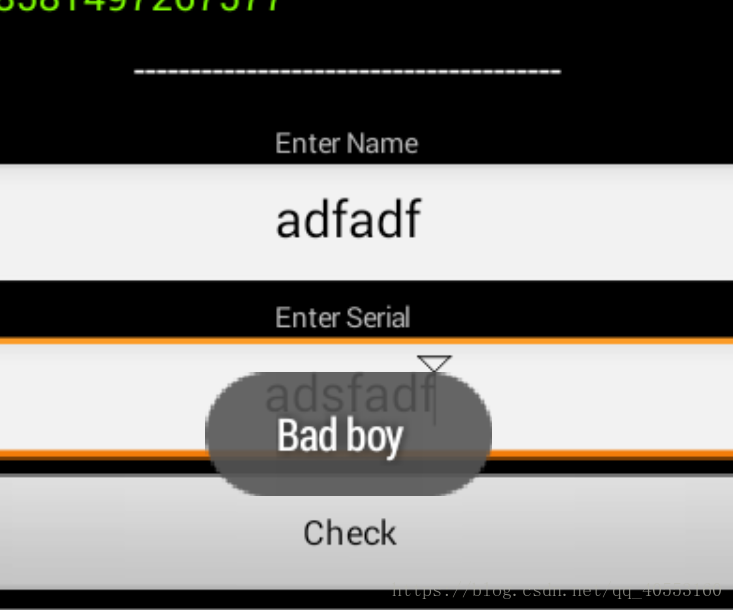

1、输入任意字符串,Toast为“Bad boy”,可以根据这个特征作为破解的突破点。

2、将apk拖到JEB中,先查看资源配置文件,看看权限、application、MainActivity。

3、查看MainActivity中的代码,找到正确的跳转为“God boy”,所以我们的目的就是改变一下跳转。

4、在Srings资源文件里查找我们之前发现的关键字

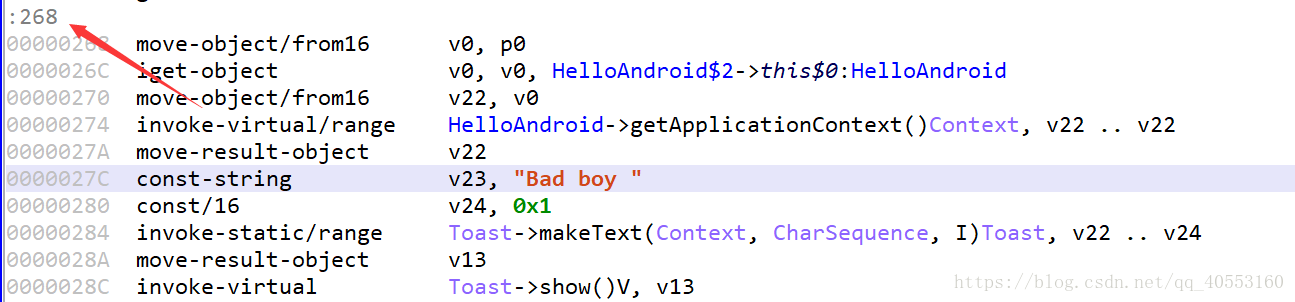

5、进入“Bad boy”的具体位置,观察Smali代码,发现左上角的跳转标记

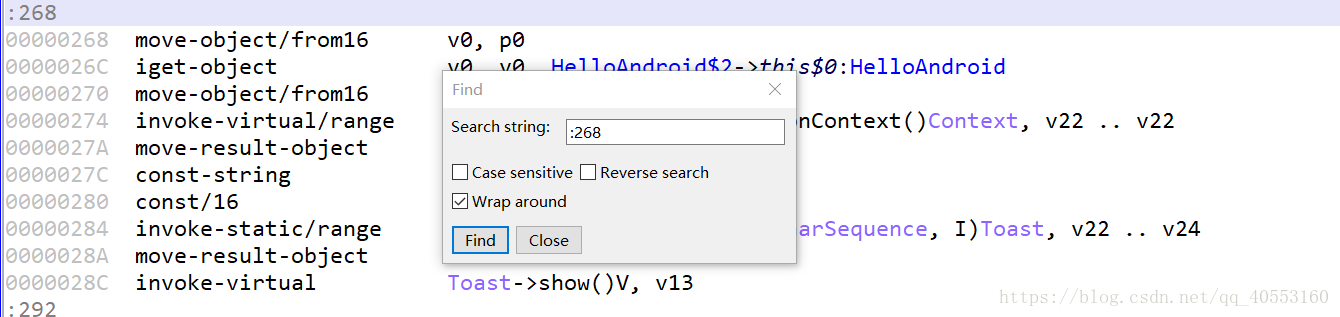

6、找到这个跳转的源头Ctrl+F搜索:268

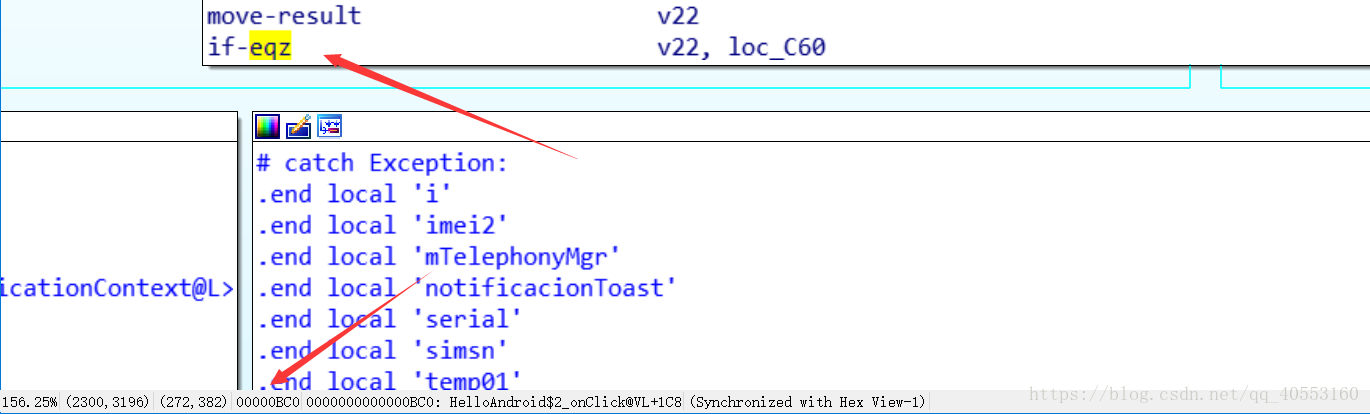

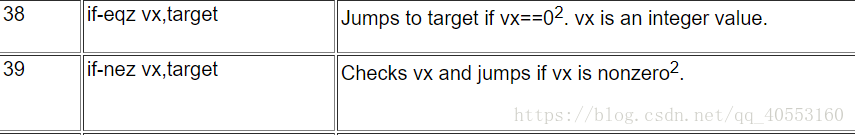

7、如果v22中的值等于零则跳转,我们要找到该指令在DEX文件中的位置,然后改成相反的逻辑。

8、将class.dex文件拖入IDA里,Alt+T搜索“Bad boy”查看流程图,跟踪到跳转前的位置,该指令的地址为00000BC0。

9、把class.dex文件拖入010Editor中,Ctrl+G跳到00000BC0。根据Dalvik opcodes,将38改为39。

10、保存、修复DEX、删除META-INF、将文件夹压缩、更改文件格式为.apk、签名、然后在虚拟机上运行。