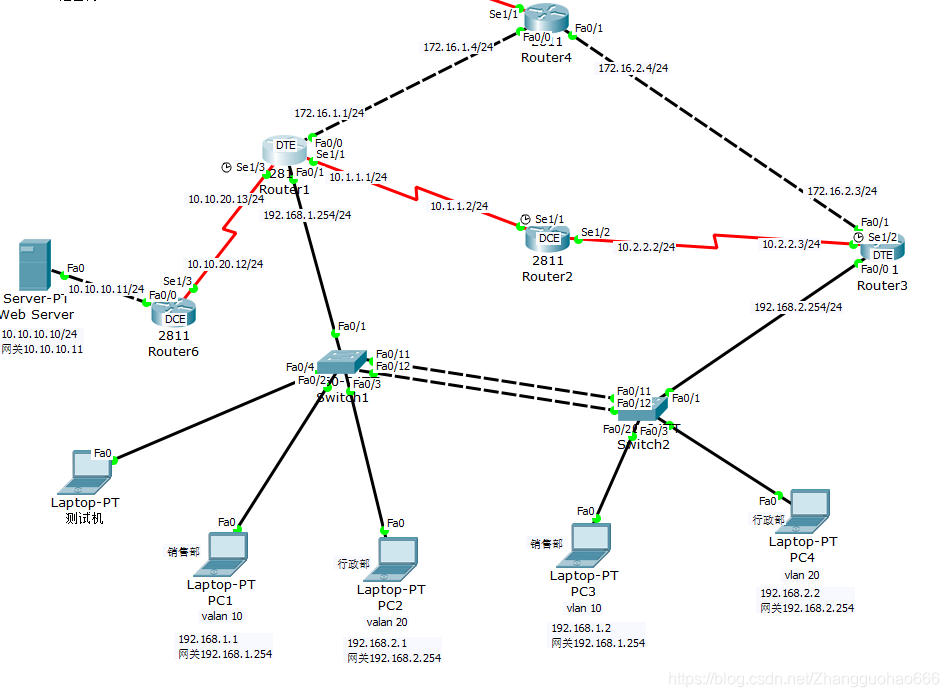

- 【交换机】做ACL访问控制,要求只有PC1/PC2可以远程访问Sw1.

- 【路由器】在R1上做ACL访问限制:所有用户都可以ping通Server, 除PC1和PC4以外

ACL:access list 访问控制表

访问控制列表使用包过滤技术,在路由器上读取第三层及第四层包头中的信息如源地址,目的地址,源端口,目的端口等,根据预先定义好的规则对包进行过滤,从而达到访问控制的目的。该技术初期仅在路由器上支持,近些年来已经扩展到三层交换机,部分最新的二层交换机也开始提供ACL的支持了。

1. 【交换机】做ACL访问控制,要求只有PC1/PC2可以远程访问Sw1.

访问控制列表ACL分很多种,不同场合应用不同种类的ACL。其中最简单的就是标准访问控制列表,标准访问控制列表是通过使用IP包中的源IP地址进行过滤,使用访问控制列表号1到99来创建相应的ACL。

对路由器接口来说有两个方向

出:已经经路由器的处理,正离开路由器接口的数据包

入:已经到达路由器接口的数据包,将被路由器处理。

ACL默认为拒绝

SW1(config)#access-list 1 permit host 192.168.1.1

SW1(config)#access-list 1 permit host 192.168.2.1

SW1(config)#line vty 0 4

SW1(config-line)#access-class 1 in

(对于交换机来说,acl默认为拒绝,在进口处in即vty0-4,对数据包进行过滤)

当你配置好ACL之后,想把ACL应用到某个接口下,如Ethernet,FastEthernet,等等物理接口下,那么需要用access-group,如果你想把ACL应用到VTY的接口下用于对网络设备的访问控制,那么就需要用access-class

access-class是控制路由器发起的telnet会话,不进行包过滤

2. 【路由器】在R1上做ACL访问限制:所有用户都可以ping通Server,除PC1和PC4以外

上面我们提到的标准访问控制列表是基于IP地址进行过滤的,是最简单的ACL。那么如果我们希望将过滤细到端口怎么办呢?或者希望对数据包的目的地址进行过滤。这时候就需要使用扩展访问控制列表了。使用扩展IP访问列表可以有效的容许用户访问物理LAN而并不容许他使用某个特定服务(例如WWW,FTP等)。扩展访问控制列表使用的ACL号为100到199。

- 因为默认情况下,每个访问控制列表的末尾隐含deny all,所以在每个扩展访问控制列表里面必须有:access-list 110 permit ip any any 。

eq等于192.168.1.1和192.168.2.2分别是PC1和PC2的ip地址10.10.10.10是Server的IP地址- 80即www

- 在出口的端口进行限制更加方便

R1(config)#access-list 100 deny tcp host 192.168.1.1 host 10.10.10.10 eq 80

R1(config)#access-list 100 deny tcp host 192.168.2.2 host 10.10.10.10 eq 80

R1(config)#access-list 100 permit ip any any

R1(config)#int s1/3

R1(config-if)#ip access-group 100 out

如果有兴趣了解更多关于ACL的玩法,请看一位大佬写的博客https://blog.51cto.com/9821049/2145818