在渗透目标中遇到好几次,记录下方便学习,以后攻击利用。

靶机情况:

攻击机:192.168.199.187 / osx /redis4.0

目标机:192.168.199.136 / centos 7 /redis5.0

0x01 未授权漏洞访问

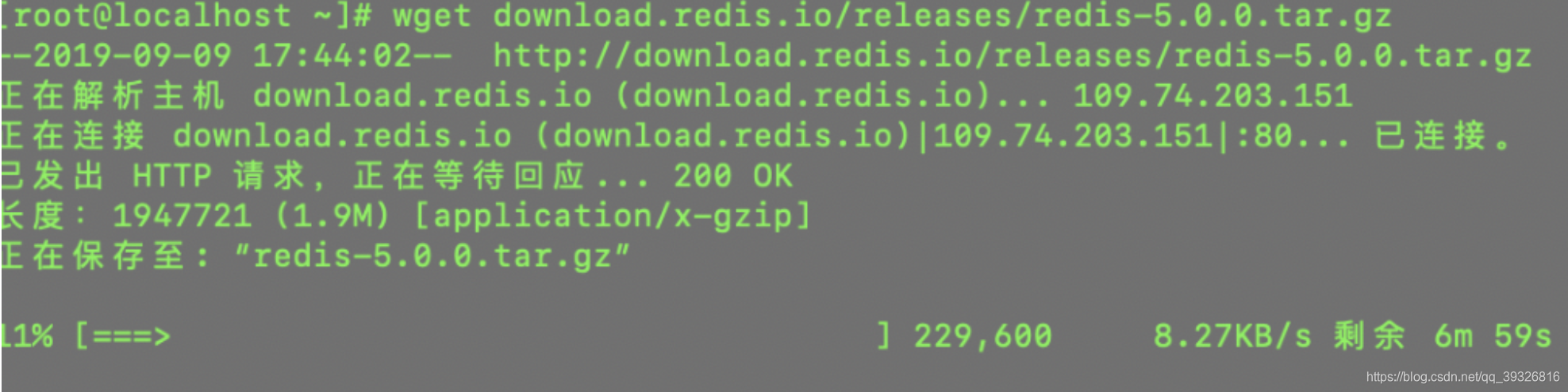

1.1 wget 获取redis5.0(攻击机和靶机都需要redis环境)

wget download.redis.io/releases/redis-5.0.0.tar.gz

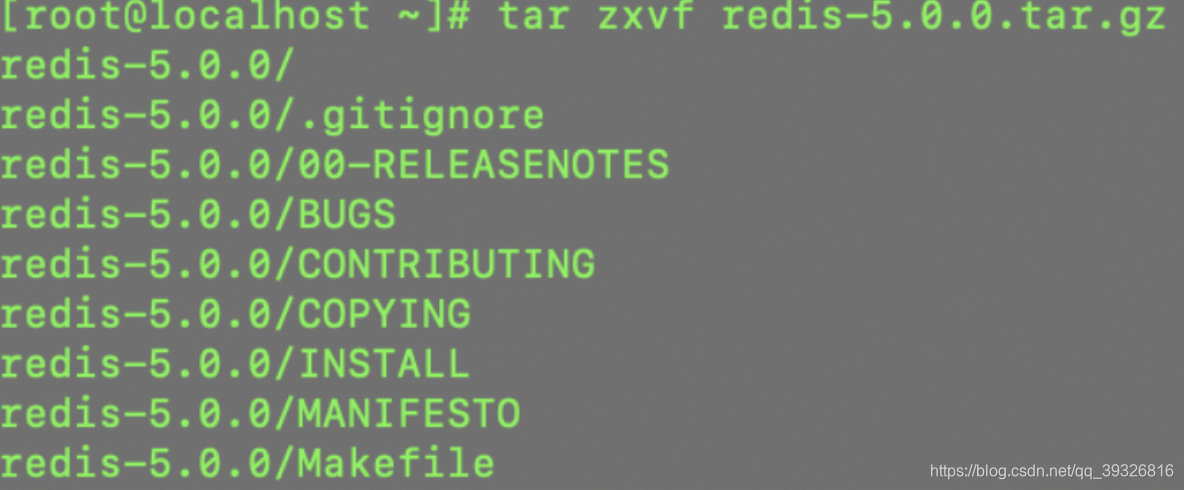

1.2 解压

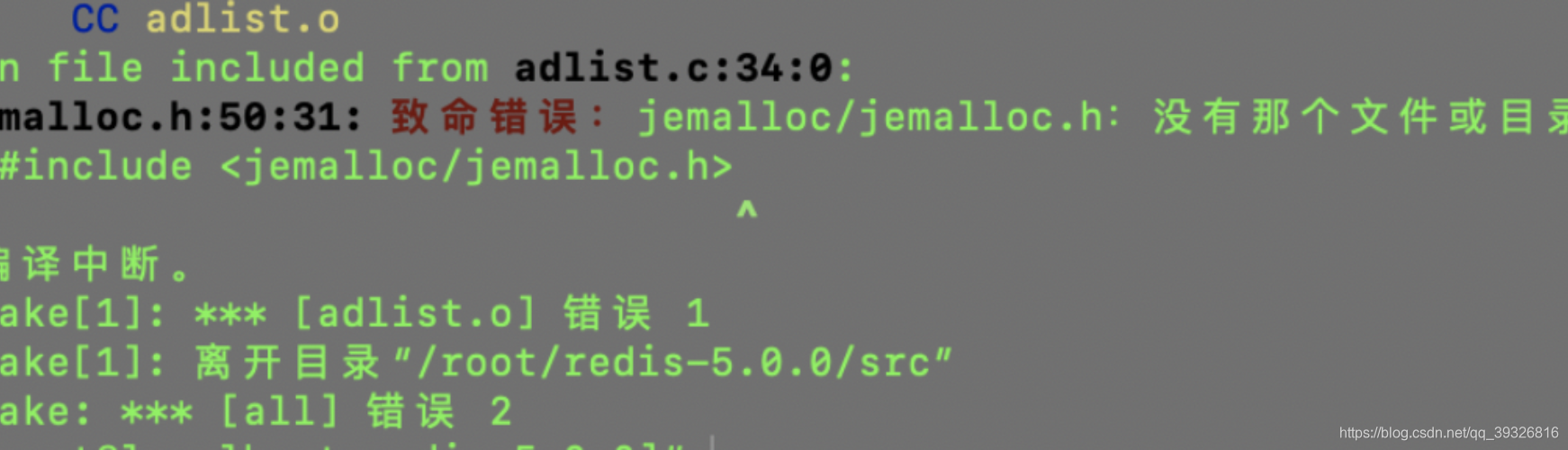

1.3 编译

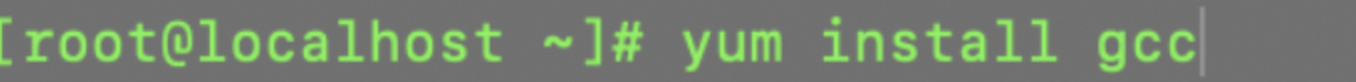

Make编译,有的系统可能报错。是因为缺少GNU编译器套件(gcc)因为Redis使用c编写,所以需要gcc.

执行命令安装gcc

再次make

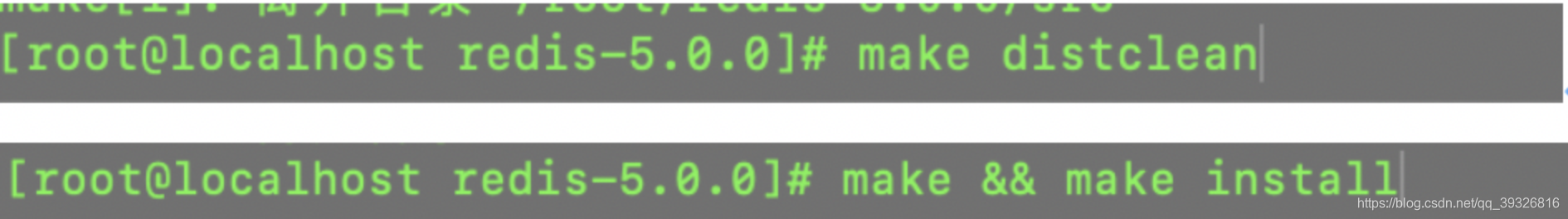

发生错误原因可能是有残留文件,清理再次make

可以执行以下命令

编译安装ok.

1.4 简单配置

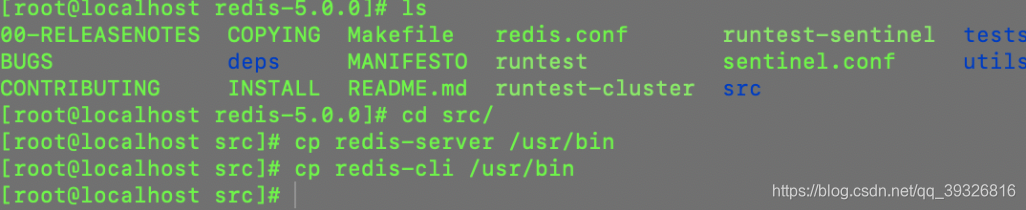

进入redis下src目录,复制redis-server/redis-cli到/usr/bin下方便启动

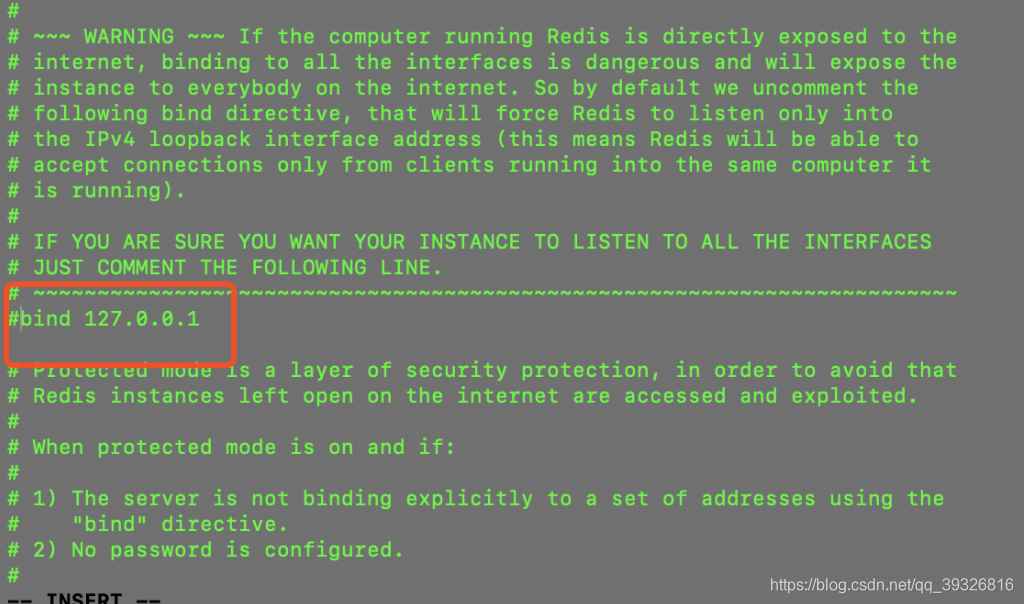

编辑redis目录下redis.conf

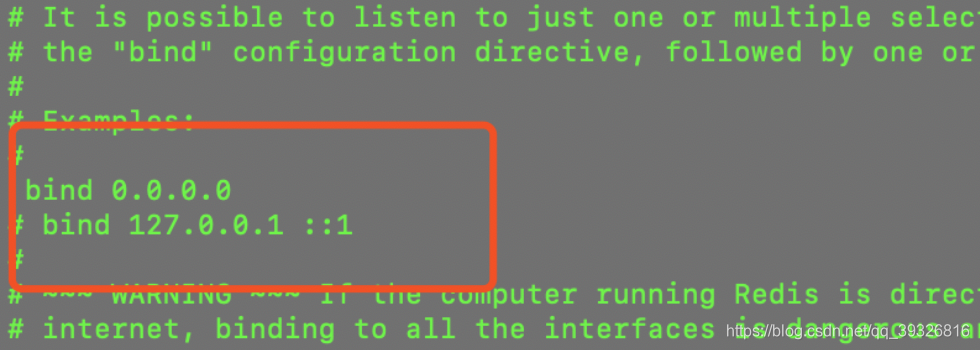

取消本地绑定ip

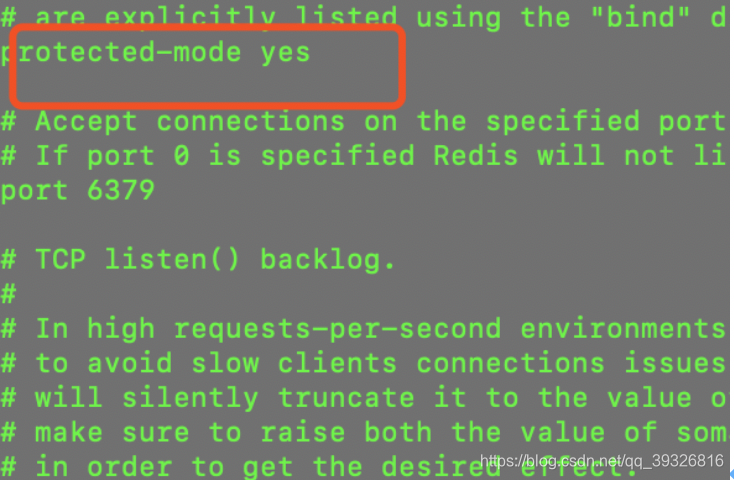

切换本地保护模式为no

允许任意ip连接登录

开启端口

1.5 攻击机也需要安装redis,利用客户端命令redis-cli -h 靶机ip

未授权访问成功,info查看靶机信息

0x02其他命令

查看信息 info

删除所有数据库内容:flushall

刷新数据库: flushdb

可以查看键值数据:select num

设置变量:set test "who am i"

config set dir dirpath 设置路径等配置

config get dir/dbfilename 获取路径及数据配置信息

save保存

get 变量,查看变量名称