Kali学习 | 权限提升:5.7 中间人攻击(MITM)操作

使用Ettercap实现中间人攻击

(1)启动Ettercap工具。执行命令如下所示:

ettercap -G

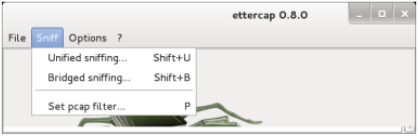

执行以上命令后,将显示如图所示的界面。

(2)该界面是Ettercap工具的初始界面。接下来通过抓包的方法实现中间人攻击。在菜单栏中依次选择SnifmUnified sniffing命令或按下Shift+U组合键,将显示如图所示的界面。

(3)在该界面单击Unified sniffing命令后,将显示如图所示的界面。

(4)在该界面选择网络接口。这里选择etho,然后单击“确定”按钮,将显示如图所示的界面。

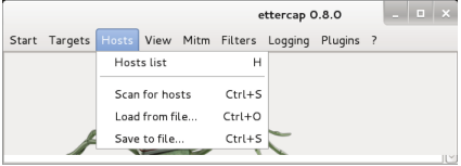

(5)启动接口后,就可以扫描所有的主机了。在菜单栏中依次选择HostslScan for hosts命令或按下Ctrl+S组合键,如图所示。

(6)在该界面单击Scan for hosts命令后,将显示如图所示的界面。

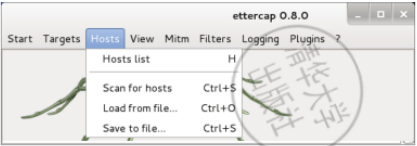

(7)从该界面输出的信息可以看到共扫描到五台主机。如果要查看扫描到主机的信息,在菜单栏中依次选择Hosts|Hosts list命令或按下H键,如图所示。

(8)在该界面单击Hosts list命令后,将显示如图所示的界面。

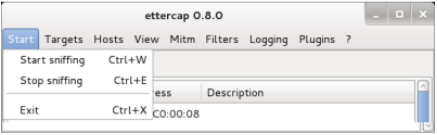

(9)该界面显示了扫描到的五台主机的IP地址和MAC地址。在该界面选择其中一台主机,作为目标系统。这里选择192.168.41.151主机,然后单击Add to Target1按钮。添加目标系统后开始嗅探数据包,在菜单栏中依次选择StartStart sniffing命令或按下Ctrl+W组合键,如图所示。

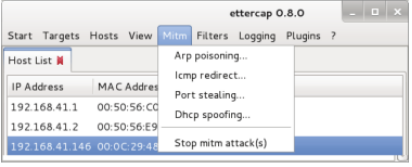

(10)启动嗅探后,通过使用ARP注入攻击的方法获取到目标系统的重要信息。启动ARP注入攻击,在菜单栏中依次选择MitmlArp poisonig…命令,如图所示。

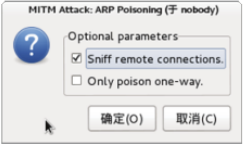

(11)单击Arp poisonig命令后,将显示如图所示的界面。

在该界面选择攻击的选项,这里选择Sniff remote connections。然后单击“确定”按钮,将显示如图所示的界面。

(12)此时,当某个用户登录192.168.41.151主机时,它的敏感信息将会被传递给攻击者。本例中捕获到的敏感信息如图所示。

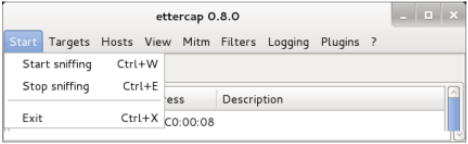

(13)从该界面可以看到,有用户登录192.168.41.151主机的FTP服务器了。其用户名为anonymous,密码为123456。获取这些信息后停止嗅探,在菜单栏中依次单击StartiStop sniffing命令,如图所示。

(14)停止嗅探后,还需要停止中间人攻击。在菜单栏中依次单击MitmlStop mitm attack(s)命令,将显示如图所示的界面。

(15)在该界面单击“确定”按钮,这样就成功的完成了中间人攻击。

参考书籍:《Kali Linux渗透测试技术详解》