广域网存在各种安全隐患:

网上传输的数据有被窃听的风险

网上传输的数据有被篡改的风险

通信双方有被冒充的风险

专用性与安全性

XXX建立“保护”网络实体之间的通信

1.使用加密技术防止数据被窃听

2.数据完整性验证防止数据被破坏,篡改

3.通过认证机制确认身份,防止数据被截获

XXX的连接模式

传输模式:

封装模式相对简单,传输效率较高

IP报头未被保护,所以在公网上这种数据是被丢弃的

结合其他的XXX技术使用,比如GRE,形成了新的IP包头

或者单独在企业内网部署

隧道模式:

隧道模式:

IP包头被保护

XXX的类型

XXX的类型

站点到站点XXX

远程访问XXX

XXX技术

加密算法(安全性):对称加密算法,非对称加密算法,密钥交换

数据报文验证(完整性):HMAC,MD5和SHA

对称加密算法:

DES:data encryption standard 数据加密标准 64

3DES 192

AES:advanced encryption standard高级加密标准 256

由图可知是公钥加密公钥解密

由图可知是公钥加密公钥解密

非对称加密算法:

DH算法:diffie-Hellman迪菲赫尔曼

公钥加密,私钥解密

密钥交互:带内共享,带外共享

IKE:Internet key exchange因特网密钥交换协议,保证安全性

带外共享:

通信双方通过一张磁盘,一张纸或者一个电话等方式实现密钥的共享

缺陷:实施过程花费时间较长

带内共享:

使用Telnet,SSH等连接方式通过网络传输密钥

可以提高共享秘钥的效率,但前提必须要保证传输密钥通道绝对安全

加密算法的应用

问题:

使用对称加密算法,密钥可能被窃听

使用非对称加密算法,计算复杂,效率太低,影响传输速度

解决方案:

通过非对称加密算法加密对称加密算法的密钥

然后再用对称加密算法加密实际要传输的数据

数据报文验证

HMAC

实现数据完整性验证MD5

实现身份验证SHA

数据报文验证包括两个方面:数据来源验证(身份验证)和报文完整性验证。

Hash算法为单向算法,具有不可逆性。举例而言,余数算法就是一个简单的不可逆算法,10除以3余数为1,但除以3余数为1的未必只有10,可以有无数种可能性,所以即使你知道除数3和余数1,也无法反推到答案10。

所以如图所示,无法从数字签名反推出用户数据和Key。

说明单向算法之后需讲解HMAC的整个过程:

双方共享执行Hash算法的密钥Key

路由器A的用户数据与共享密钥Key通过Hash算法得到数字签名

路由器A将数字签民和用户数据一同传送给路由器B

路由器B执行相同的算法过程得到数字签名

路由器B比对数字签名是否一致

常用的Hash算法是:MD5和SHA,要简单说明二者的区别。

SHA比MD5更加安全,但中国某大学著名教授已经证明了这两种算法都存在一定的虚假性,目前正在研发的SHA-2具有更长的签名长度,但还未投入使用。

IPsec XXX协议

阶段1:

IKE因特网密钥交换协议,只是一个名称而已,并不存在名为IKE的协议

ISAKMP互联网安全关联和密钥管理协议

阶段2:

ESP:encapsulating security payload封装安全载荷

AH:authentication head认证头

IPsec 连接

建立IPsec XXX连接需要3个步骤:

流量触发IPsec

建立管理连接

建立数据连接

阶段1的三个任务:

协商采用任何方式建立管理连接(传输集两边必须一致,比如加密算法,HMAC功能,设备验证的类型,DH密钥组,管理连接的生存周期)

通过DH算法共享密钥信息

对等体彼此进行身份验证

(1.使用密钥加密用户身份信息

2.使用密钥和用户信息通过hash算法计算数字签名

3.对比对方数字签名确认身份)

阶段1主要有6个报文,前4个都是明文发送,后续是密文发送,前4个数据包通过各种算法最终产生的密钥用于第5,6个数据包以及后续数据加密

前两个数据包用于协商对等体间的管理连接使用何种安全策略(交换ISAKMP/IKE传输集)

接着两个数据包通过DH算法产生并交换加密算法和KMAC功能所需的密钥

后两个数据包使用预共享密钥等方式执行对等体间的身份验证

配置安全策略:

指定加密算法

指定加密算法

指定哈希算法

采用预共享密钥方式

设置DH算法密钥长度

用于加密和验证后续两个数据包

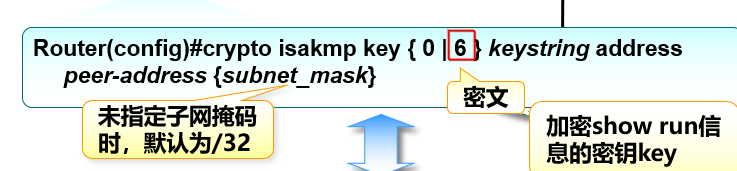

配置预共享密钥

配置预共享密钥

ISAKMP/IKE阶段2完成的任务

ISAKMP/IKE阶段2完成的任务

定义对等体间需要保护何种流量

定义用来保护数据的安全协议

定义传输模式

定义数据连接的生存周期以及密钥刷新的方式

安全关联的定义:

整合必要的安全组件用于建立与对等体的IPsec连接

SA的三个要素:安全参数索引(SPI,用来标识XXX) 安全协议类型 目的IP地址

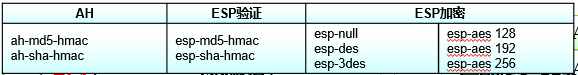

ISAKMP/IKE阶段2的安全协议

AH(认证头协议)

数据完整性服务

数据验证

防止数据回放攻击

ESP(封装安全载荷协议)

ESP对用户数据实现加密功能

ESP只对IP数据的有效载荷进行验证,不包括外部的IP报头

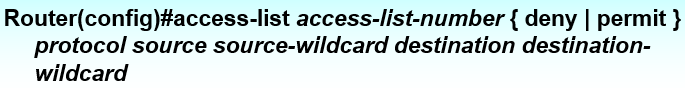

配置crypto ACL

配置crypto ACL

使用ACL定义何种流量被保护

配置阶段2传输集定义安全协议

配置阶段2传输集定义安全协议

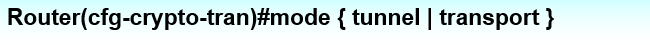

配置连接模式(定义传输模式,默认是隧道模式)

配置crypto map

即是序列号,更是优先级 1

静态crypto中必须指定的参数 2-4

阶段2的SA的生存周期5-6

阶段2的SA的空闲超时时间7

IPSEC XXX的验证

查看IKE策略:

show crypto isakmp policy

查看管理连接SA的状态

show crypto isakmp sa

查看IPsec传输集

show crypto ipsec transform-set

查看数据连接SA的状态

show crypto ipsec sa

查看crypto map

show crypto map