目的:

利用ettercap和httpry以及nriftnet获取同一局域网内联网用户的http流量包,网页浏览时的网页图片。

使用工具:

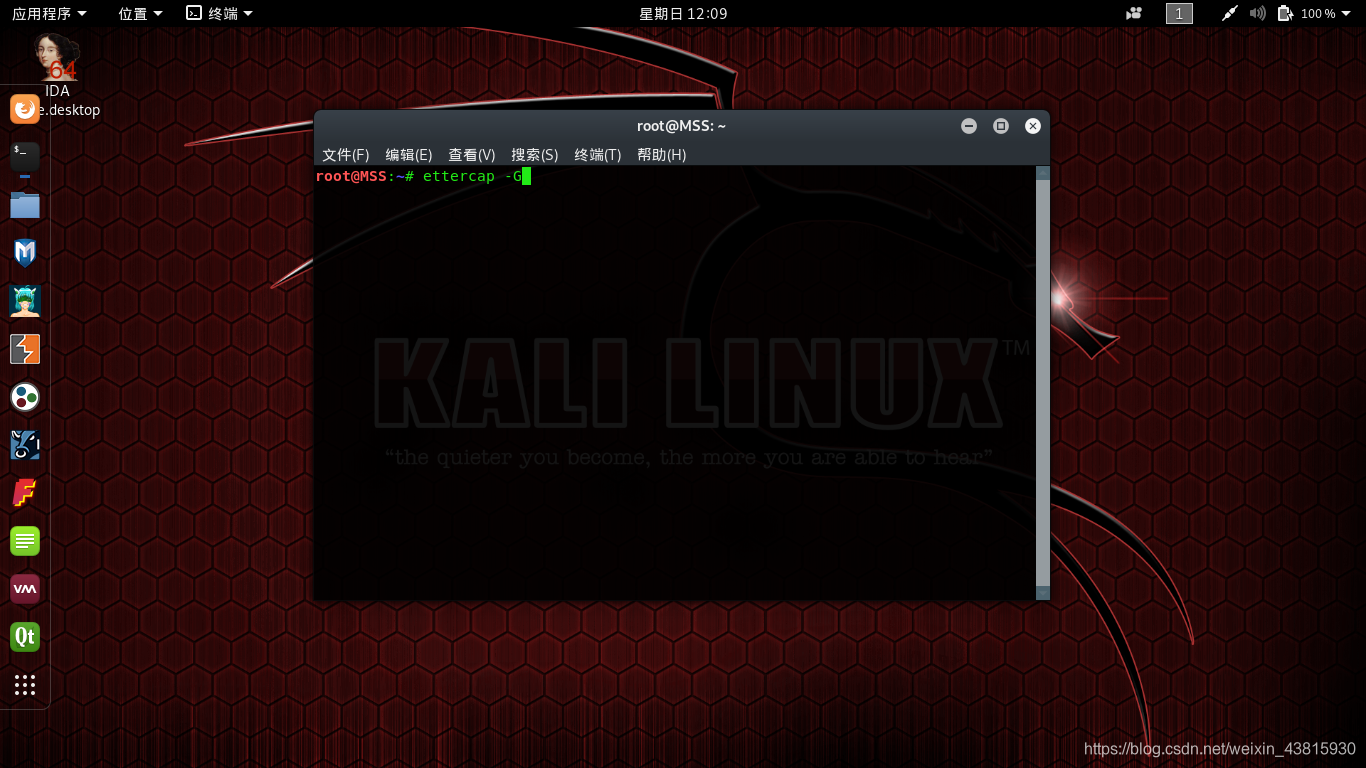

- ettercap(用ettercap -G可打开UI界面)

- httpry(kali默认没有安装,可用apt-get install httpry安装)

- nriftnet(获取图片会有延时,需要耐心等待)

过程:

ettercap -G打开ettercap的图形界面(也可以用命令行,个人感觉比较麻烦)

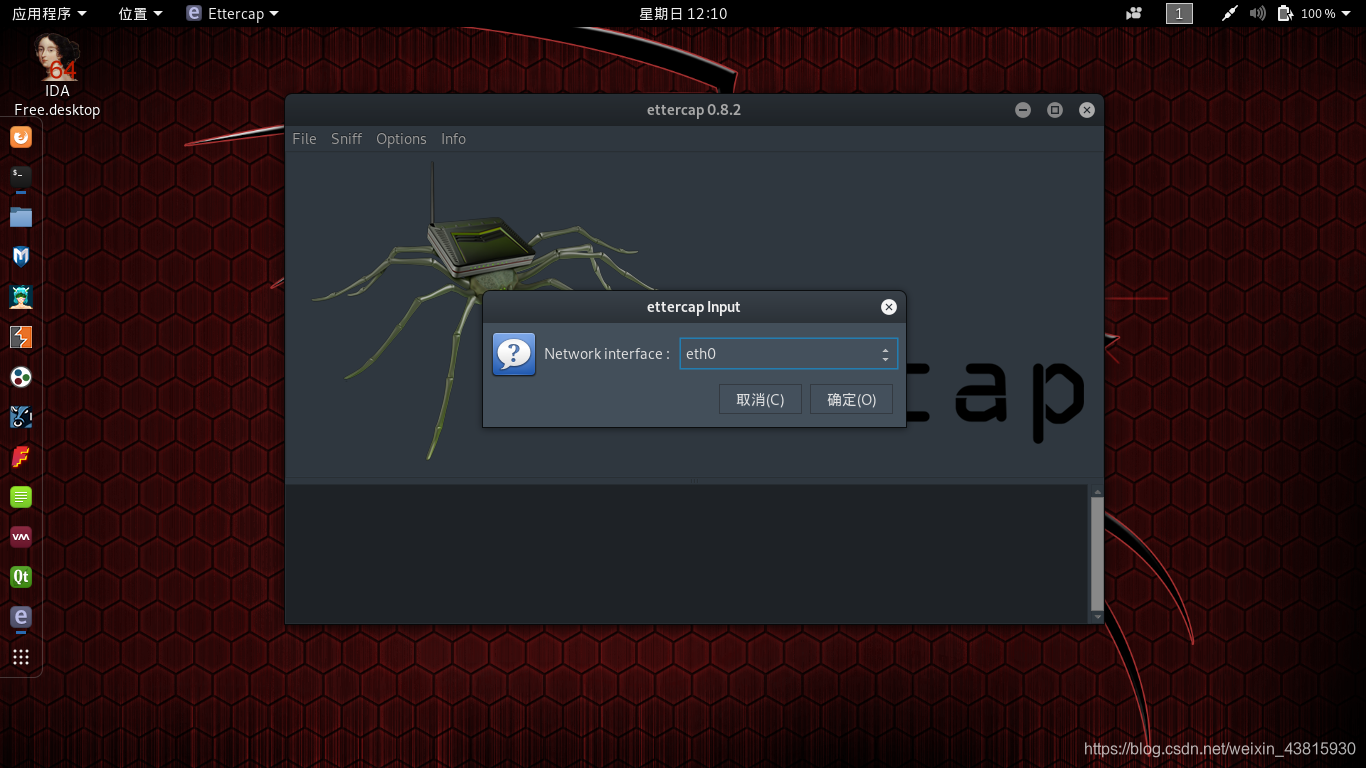

选择sniff选项的unifide sniffing,设置网卡

选择sniff选项的unifide sniffing,设置网卡

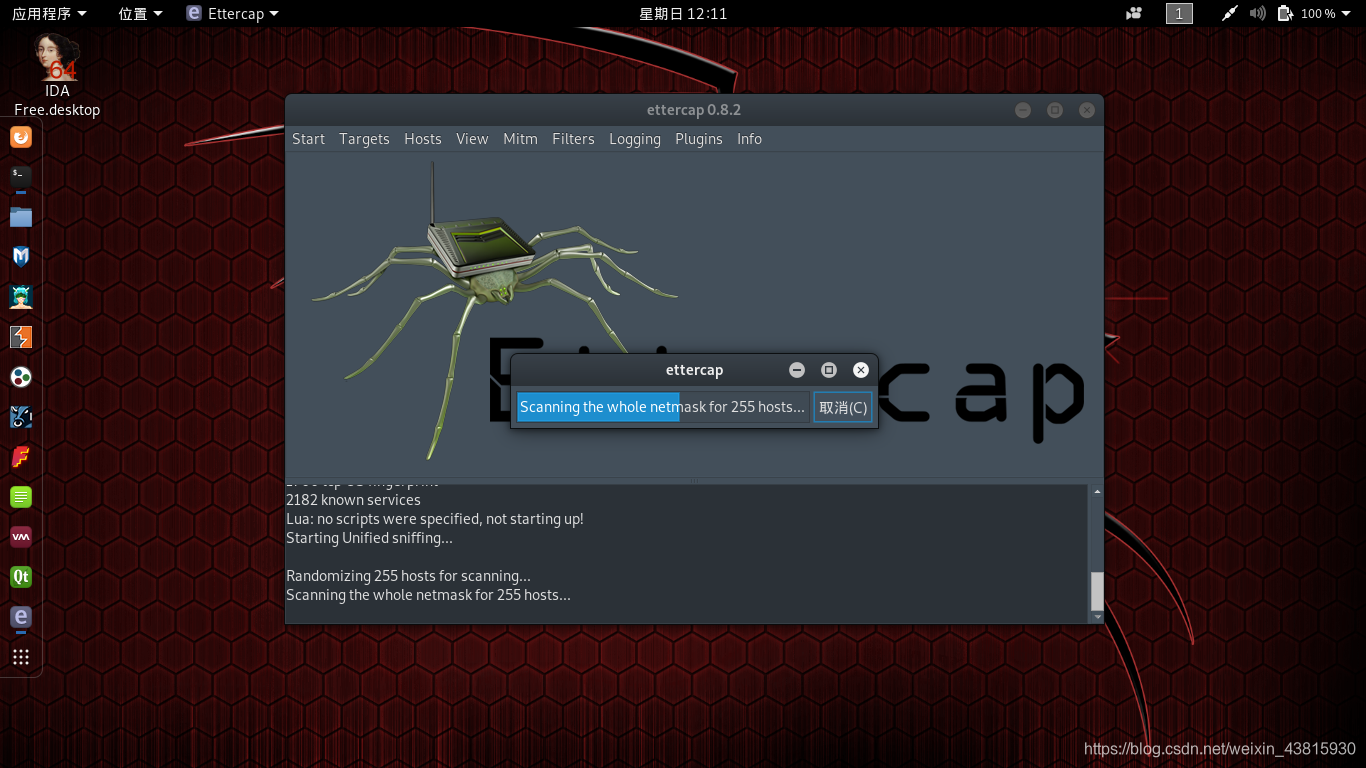

选择Hosts选项的scan for hosts扫描设备

选择Hosts选项的scan for hosts扫描设备

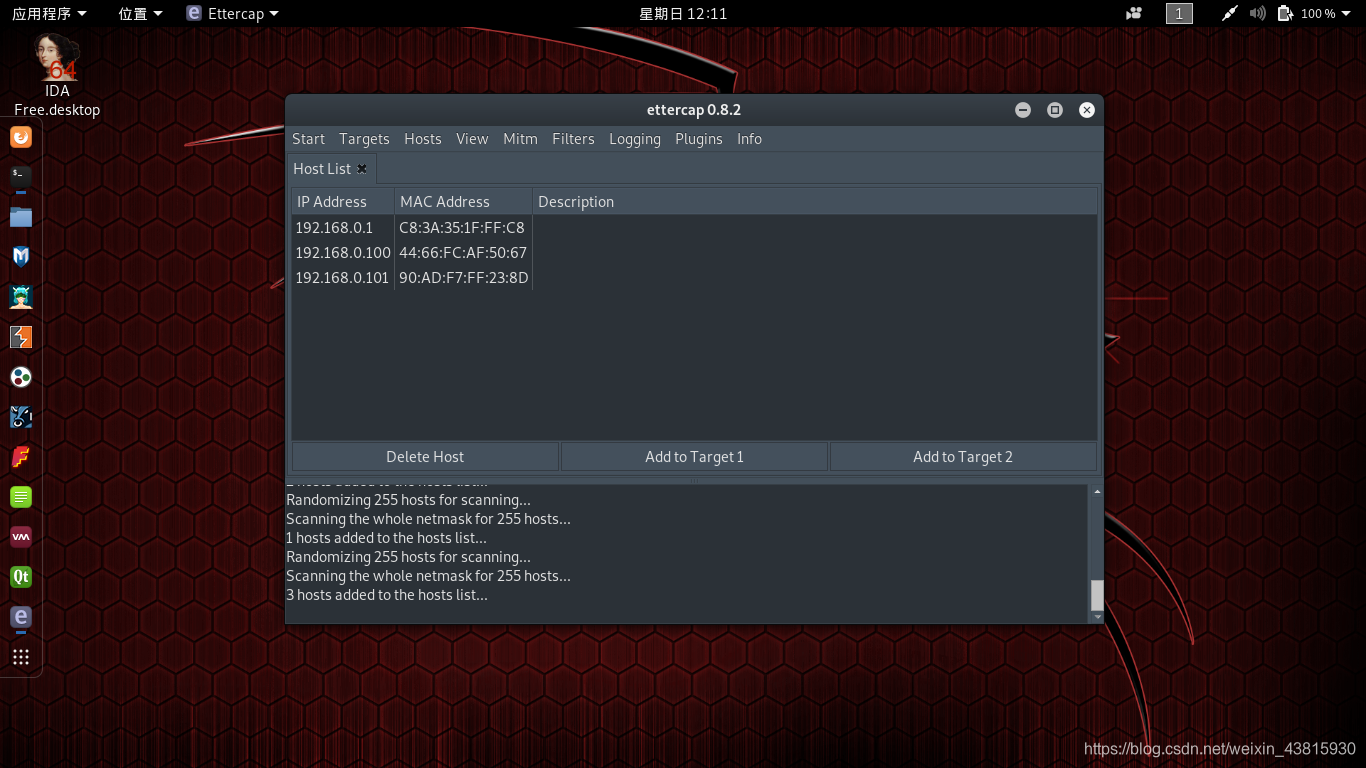

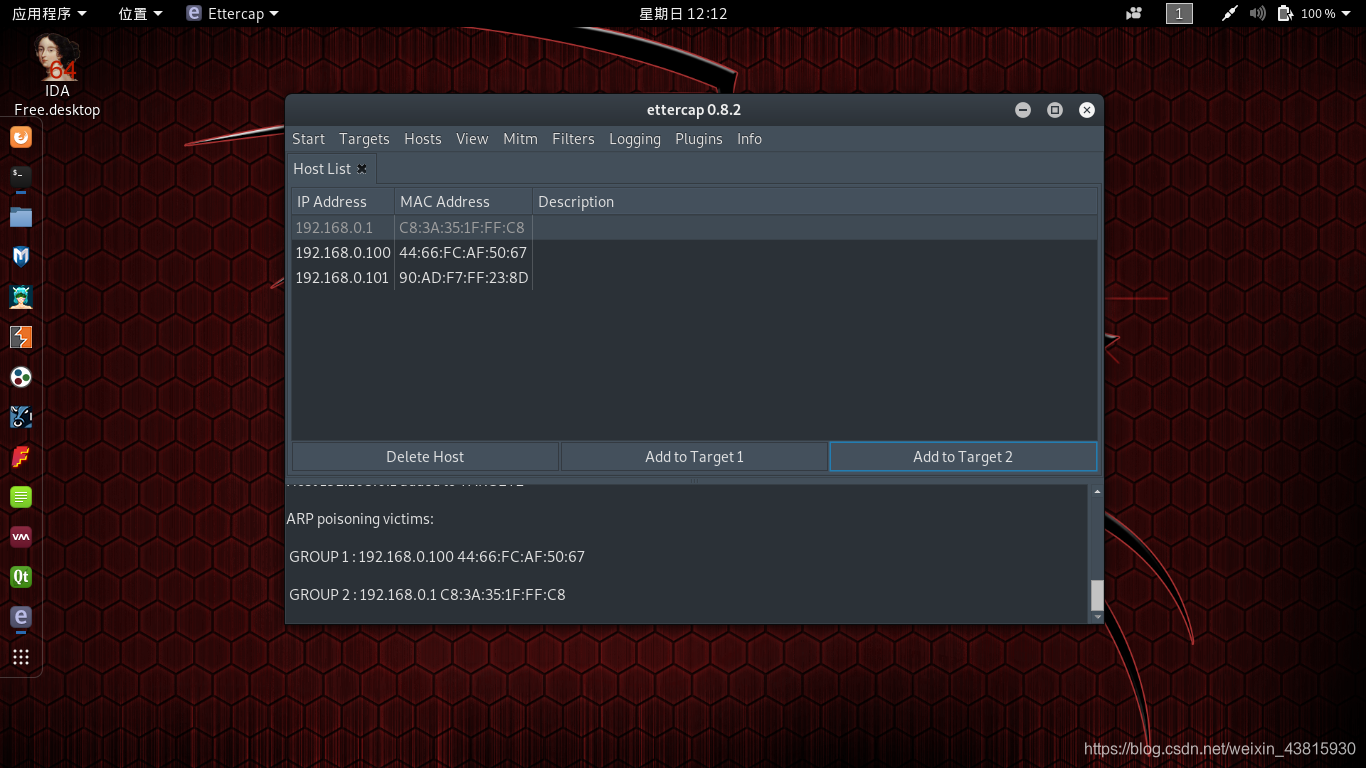

之后将目标设备192.168.0.103(我的手机…)通过Add toTarget1添加到到target1,再将192.168.0.1(路由器)用同样的办法添加到target2

之后将目标设备192.168.0.103(我的手机…)通过Add toTarget1添加到到target1,再将192.168.0.1(路由器)用同样的办法添加到target2

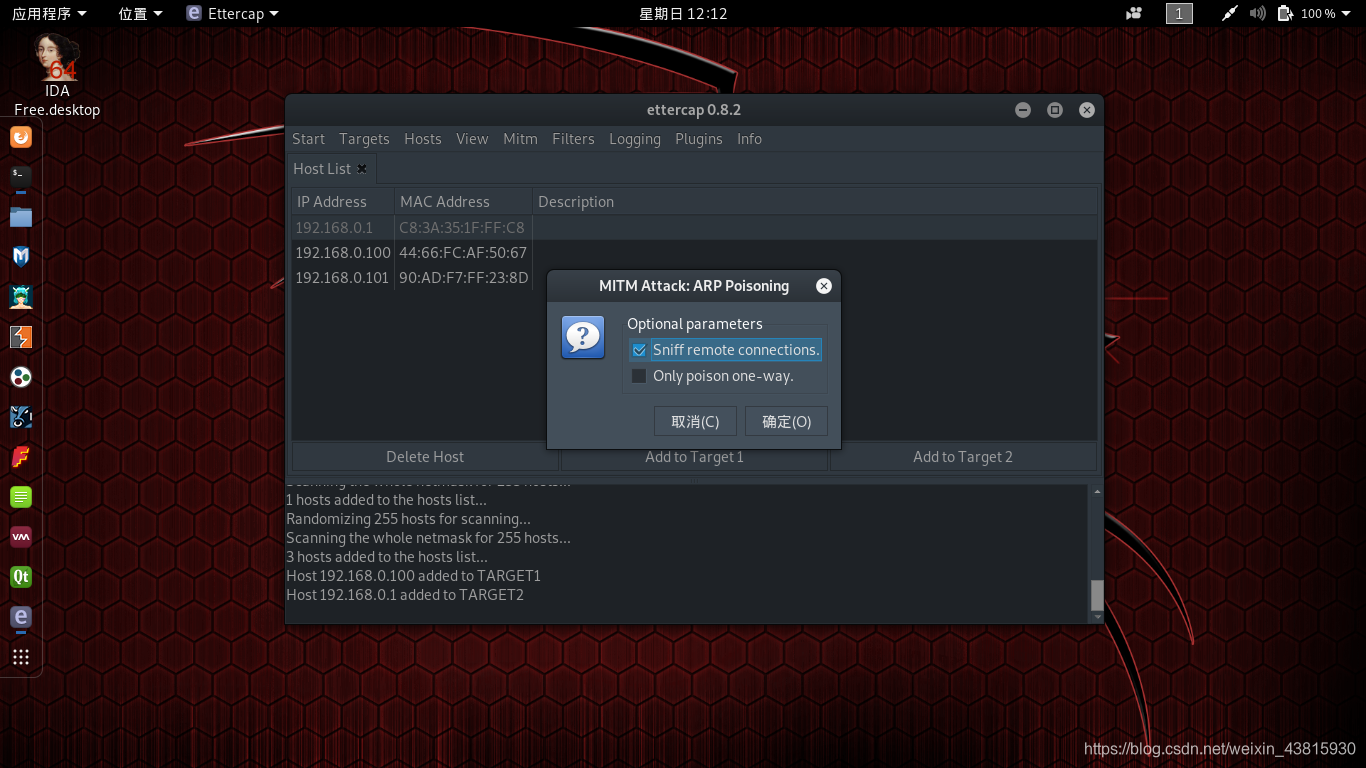

选择Mitm选项的ARP poisoning,之后再选择sinff…(第一个选项)

选择Mitm选项的ARP poisoning,之后再选择sinff…(第一个选项)

选择start选项,就可以开始了,这样就可以就可以让目标设备的网络数据流量从我们的网卡上过了(至少我是这么理解的…)

输入httpry 用-i参数来制定网卡,还可以用-b 或 -o参数导出一个文件方便分析(毕竟一大堆数据以超快的速度从眼前刷过,谁也看不清)其他参数可自行百度

输入httpry 用-i参数来制定网卡,还可以用-b 或 -o参数导出一个文件方便分析(毕竟一大堆数据以超快的速度从眼前刷过,谁也看不清)其他参数可自行百度

获得目标设备的http数据包

获得目标设备的http数据包

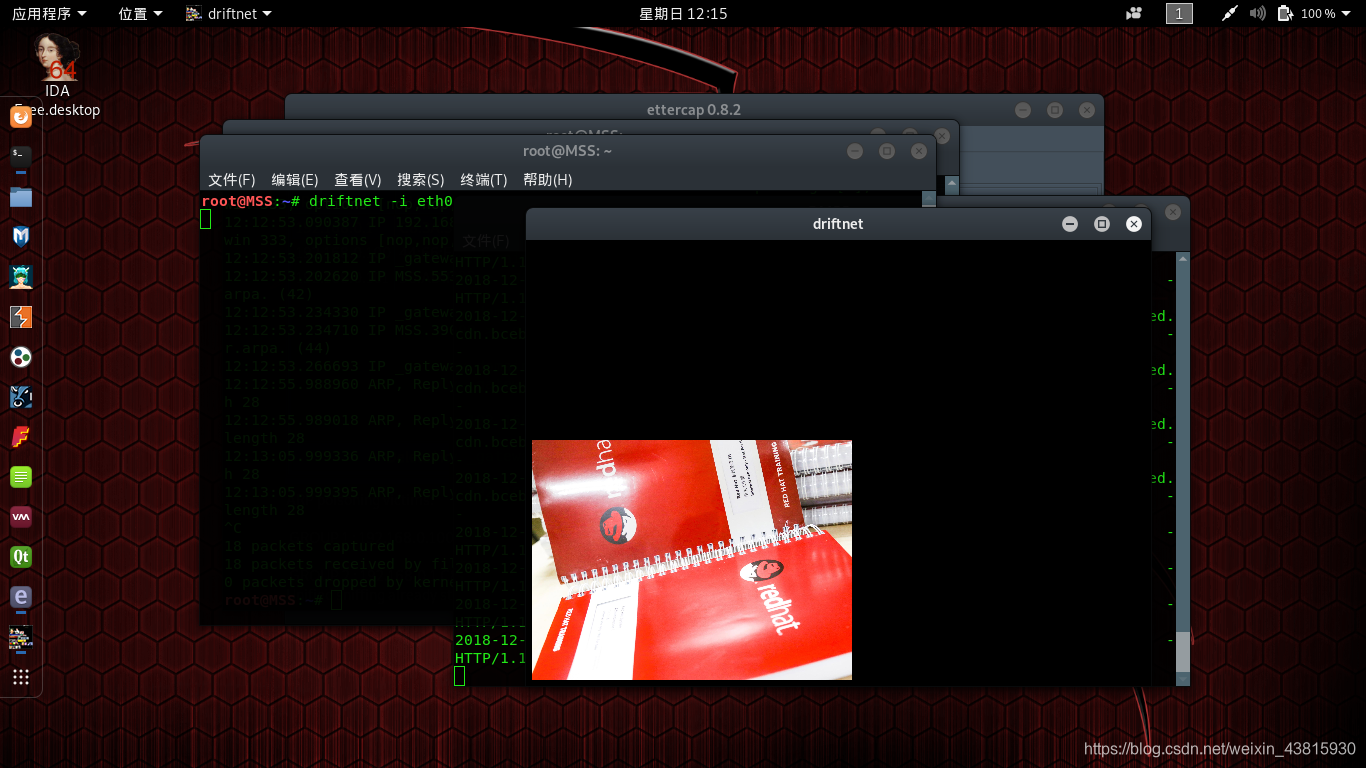

通过driftnet 获取其上网时的图片数据,同样的,用-i参数指定网卡(有延迟,要耐心等一会…)

通过driftnet 获取其上网时的图片数据,同样的,用-i参数指定网卡(有延迟,要耐心等一会…)

这样就拿到了我用手机上网时的图片缓存

这样就拿到了我用手机上网时的图片缓存

其实还可以用dsniff侦测密码,分析某些协议的数据包,并获取相应密码(我所知道的,FTP、Telnet、SMTO、HTTP这些协议都支持)但是能不能成功就不敢说了。。。用filesnarf可以用来嗅探网络的文件系统。。。还有其他可以自行百度。。。