john the ripper 口令破解实验

一、在Linux下破解Linux口令 (环境为kali linux,kali集成了john工具)

(1)新建一个测试用户,设置口令为test111

(2)使用unshadow 命令将两个文件 /etc/passwd和/etc/shadow 合并为一个txt文件并输出,接下来使用口令: john [影子文件]

进行暴力破解,可以--show 参数查看破解结果。

(3)使用--wordlist 参数进行字典破解

二、在windows平台下破解Linux口令

准备工作:下载john https://www.openwall.com/john/ 免安装,下载后解压直接使用。

注意:windows平台下使用john要下载社区加强版的windows版本。如下:

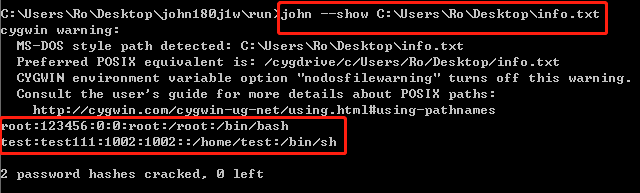

1、打开windows dos窗口,切换到john工具的run文件夹下,运行命令:john [待破解影子文件位置]

注:这里的影子文件info.txt 是从Linux系统的/etc/shadow导出的

2、在windows下同样可以使用“--show”查看已经破解的明文口令

3、为了直观的了解影子文件的内容,windows下可以使用type命令查看info.txt的内容,Linux下可以使用cat命令查看。

三、windows平台下破解windows口令

1、实验目的:这部分将结合pwdump工具进行,pwdump工具用于导出windows账户信息,然后在使用john工具对其导出的账户hash值进行破解。

2、实验过程

(1)准备工作:下载pwdump7 ----http://www.openwall.com/passswords/windows-pwdump 免安装,下载解压后直接使用。

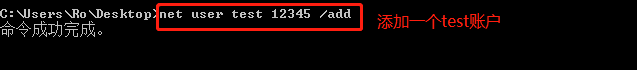

(2)以管理员身份打开windows dos窗口,若本地没有用户账号信息,需要添加一个账户。

注意:使用pwdump7需要管理员权限!添加系统账户也需要管理员权限!

(3)创建一个本地账户:

(4)切换到pwdump7目录下,导出账户信息到本地并查看

(5)使用john对导出的windows口令进行字典破解,结果如下:

未完,,,待续,,,